Les experts de Kaspersky ont observé une recrudescence des attaques BEC (Business Email Compromise). En effet, entre mai et juillet 2021, les solutions Kaspersky ont permis d’éviter plus de 9 500 attaques BEC, notamment contre des entreprises du transport aérien, de l’industrie, du retail, de l’informatique et de la livraison. Ces attaques nécessitent beaucoup de temps et de ressources, leur préparation pouvant aller de quelques semaines à plusieurs mois. Cependant, une attaque réussie peut entraîner à elle seule des préjudices de plusieurs millions de dollars pour une entreprise.

Tribune – Au cours d’une attaque BEC, les cyberpirates échangent des e-mails avec un salarié d’une entreprise afin de gagner sa confiance et l’inciter à agir – sans qu’il en soit conscient – au détriment des intérêts de la compagnie ou de ses clients. Pour ce faire, ils utilisent en général des mails déjà piratés de collaborateurs ou qui ressemblent visuellement aux adresses électroniques officielles de l’entreprise. Ils peuvent également voler les identifiants d’un salarié afin de cibler ses supérieurs. Bien que, dans la plupart des cas, les cybercriminels espèrent obtenir ou détourner l’argent de l’entreprise, certains ont pour objectif de récolter des informations confidentielles telles qu’une base de données clients ou de développement commercial par exemple.

Les experts de Kaspersky partagent les trois principaux stratagèmes utilisés par les cybercriminels lors d’une attaque BEC :

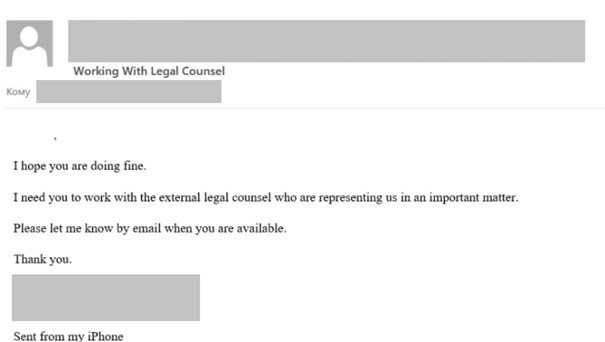

La fraude au Président

Dans ce scénario, un salarié reçoit un faux mail provenant d’un cadre supérieur de l’entreprise l’incitant à partager des informations avec un “conseiller juridique” ou issu d’une fonction équivalente. Bien entendu, il s’agit d’un compte factice qui permet à l’attaquant de tenter de voler des données confidentielles de l’entreprise.

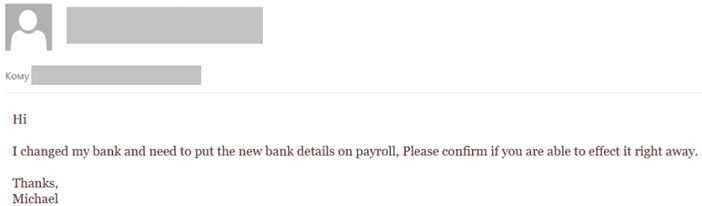

Le faux changement de coordonnées bancaires

Dans ce cas précis, le service comptable peut recevoir un mail d’un (prétendu) collaborateur lui demandant de modifier ses coordonnées bancaires (IBAN, RIB, etc.) afin d’effectuer le paiement de son salaire. Si le comptable effectue ces modifications dans le système de paie de l’entreprise, le montant du salaire destiné au « vrai » collaborateur sera finalement versé à l’attaquant.

« Pour exécuter des attaques BEC, les cybercriminels récoltent toujours soigneusement des données sur leur victime et s’en servent ensuite pour établir une relation de confiance. Certaines de ces attaques sont possibles parce que les attaquants peuvent facilement trouver en libre accès les noms et les fonctions des collaborateurs, le site exact sur lequel ils travaillent, leurs dates de congés ou encore des listes de contacts… Les fraudeurs utilisent généralement un large éventail de techniques et de méthodes d’ingénierie sociale afin de gagner la confiance d’une victime et commettre des actes malveillants. C’est pourquoi nous encourageons les utilisateurs à être particulièrement prudents au sein de leur environnement professionnel », commente Alexey Marchenko, Head of Content Filtering Methods Research chez Kaspersky.

- D’utiliser des solutions de sécurité fiables incluant des technologies avancées d’anti-phishing et d’anti-spam.

- D’améliorer la culture numérique des collaborateurs au travers de formation (former les salariés à identifier les techniques d’ingénierie sociale est l’une des méthodes les plus efficaces pour les contrer).

- D’encouragez les employés à ne pas ouvrir ou à ne pas répondre à des mails suspects, mais aussi à ne pas publier de données confidentielles de l’entreprise sur des systèmes en accès libre tels que les services cloud. Ils ne doivent pas non plus partager trop d’informations détaillées sur leur travail avec un large cercle de personnes.