La firme de sécurité Sucuri vient de publier le Website Hacked Trend Report pour le deuxième trimestre de 2016, en mettant en évidence l’impressionnant palmarès du CMS WordPress. Bien entendu, c’est la faute à la négligence des webmasters et non du système en lui-même…

Ce rapport Website Hacked Trend Report Q2 2016 est basé sur un échantillon de 9 771 sites Web infectés et met en évidence les problèmes de sécurité liés en grande partie aux administrateurs de sites Internet et leur impact sur la sécurité du Web. Il contient les principales tendances des systèmes de gestion de contenu (CMS) les plus affectés par les attaques et le type de famille de malwares utilisés par les attaquants. Il inclut également de nouvelles données sur les sites Web figurant sur les listes noires (blacklists).

Les CMS à risque

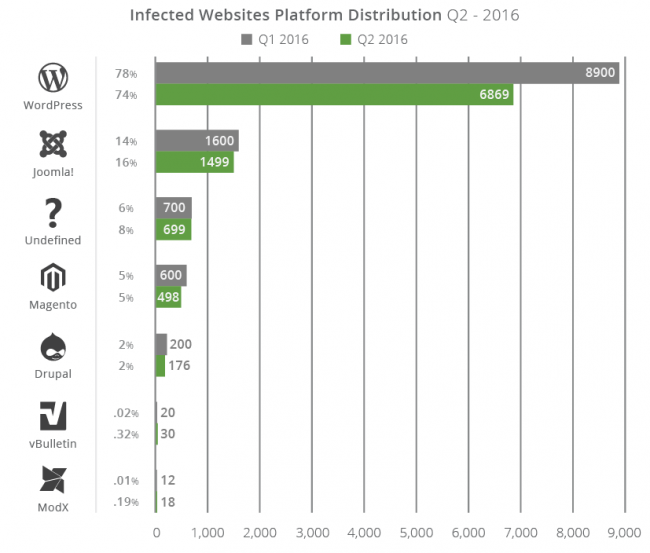

En se basant sur les données présentées par le rapport, les trois plateformes de CMS les plus infectées sont respectivement WordPress, Joomla et Magento, mais cela ne laisse pas entendre que ces plateformes sont plus sécurisées ou moins sécurisées que les autres. En effet, il s’agit, dans la plupart des cas, d’un problème de sécurité n’ayant rien à voir avec l’application CMS elle-même, mais plutôt avec le déploiement, la configuration ou encore la maintenance de la part des webmasters, parfois bien mal formés aux bonnes pratiques sécuritaires…

Sans surprise, WordPress est en haut du podium des sites infectés, en raison de sa part de marché qui dépasse de loin les autres (il s’agit du CMS le plus déployé actuellement, avec une part estimée à plus de 26% des sites Internet mondiaux), ce qui explique qu’il constitue la cible privilégiée des pirates informatiques, qui concentrent leurs efforts afin de mettre à mal la sécurité des sites basés sur ce CMS populaire.

Les mises à jour sont cruciales

Sucuri pointe particulièrement le fait que beaucoup de sites basés sur un CMS (et ce tel qu’il soit) ne sont pas mis régulièrement et systématiquement à jour : c’est le pire risque pour la sécurité ! Non seulement un CMS daté peut être vulnérable mais c’est encore pire en ce qui concerne les extensions et autres plugins qui le compose. Dans le graphique ci-dessous, on remarque que l’immense majorité des sites compromis ne sont pas à jour :

On remarque toutefois que WordPress se démarque des autres CMS et sort du lot, avec moins de vulnérabilités critiques que les autres, une meilleures qualité du code et une mise en place du déploiement automatique des mises à jour mineures dans les dernières versions.

Magento est quant à lui le pire de l’étude, celui ayant enregistré 96% de sites Web piratés, soit parce qu’il contient plus de failles critiques soit parce que les administrateurs n’appliquent pas les mises à jour nécessaires (manipulation trop complexe et trop risquée ?).

« Le défi de ne pas être à jour découle de trois points principaux : les déploiements hautement personnalisés, les problèmes liés à la rétrocompatibilité et le manque de personnel pour aider durant la migration. Ces trois points tendent à rendre difficile le processus de mise à niveau et la correction de problèmes. », peut-on lire dans le rapport Sucuri (PDF).

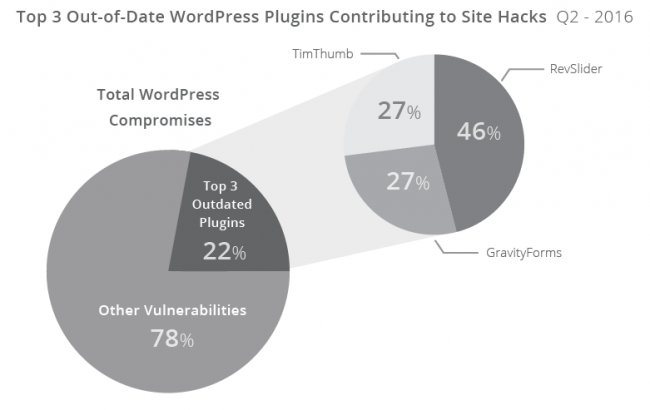

WordPress représente 74% des sites web de l’échantillon étant donné que c’est le CMS le plus utilisé sur Internet à ce jour. Les top des plugins WordPress les plus dangereux car ayant comportés des vulnérabilités critiques sont TimThumb, Revslider et Gravity Forms. Ils ont constitués les principales portes d’entrée pour les pirates. Dans ce rapport, Sucuri a inclus pour la première fois des données sur les sites infectés blacklistés et les acteurs responsables de ce processus :

« Comprendre comment les blacklists fonctionnent et comment elles affectent la réputation d’un site est important et devrait figurer comme une donnée que chaque administrateur doit surveiller. »

Si un site Web est signalé dangereux par Google, cela aura un effet dévastateur pour son exploitation. Les visiteurs ne pourront quasiment plus y accéder (ou du moins très difficilement) et son classement dans les résultats de recherche sera fortement affecté. Dans cette étude, 18% des sites web infectés ont été blacklistés, ce qui veut dire qu’approximativement 82% des milliers de sites restants ont pu distribuer les malwares librement. Cela suggère qu’il faut faire davantage d’efforts afin de se prémunir contre ces sites.

L’essentiel du blacklisting de sites web a été effectué par Google Safe Browsing (52%) alors que Norton et Yandex ont détecté 30% et SiteAdvisor 11%.

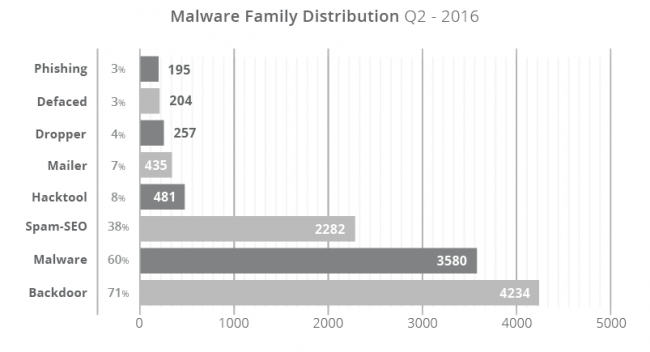

Les malwares

Sources : Sucuri, Developpez.com

Les commentaires sont fermés.