Après les violentes cyberattaques qui ont perturbé le réseau Internet Européen en visant notamment Spamhaus, l’US CERT a décidé d’alerter face aux risques que représente la non-sécurisation des infrastructures DNS. Place aux “DNS Amplification Attacks” !

Qu’est ce qu’une attaque par réflexion et/ou amplification de DNS ? C’est une forme populaire d’attaque de type déni de service distribué (DDoS) qui repose sur l’utilisation de serveurs DNS ouverts, et donc accessibles à tous.

Une mauvaise configuration DNS est au cœur des attaques DDoS massives de la semaine dernière. Le gouvernement américain donne des conseils sur la façon de résoudre le problème.

Le déni de service distribué (DDoS) peut prendre des formes multiples qui perturbent le fonctionnement régulier d’un site ou service en ligne. La semaine dernière, l’attaque DDoS record de part son ampleur a frappé l’Internet en s’appuyant sur ce qui est connu comme une attaque d’amplification DNS.

Le gouvernement américain via l’US-CERT met aujourd’hui en garde sur les risques liés aux attaques d’amplification DNS et fourni des indications sur la façon dont ils peuvent être atténués.

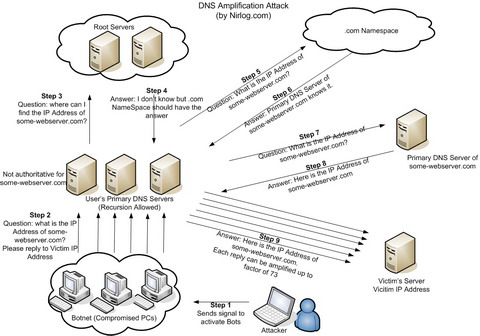

Les serveurs DNS fournissent l’infrastructure de base pour l’Internet et aident à diriger le trafic vers l’emplacement de l’adresse IP correcte. Dans une attaque d’amplification DNS, l’attaquant profite d’une mauvaise configuration dans un serveur DNS afin d’inonder un serveur avec le trafic de réponse DNS, créant un flux assimilable à du DDoS.

Le maillon faible de la chaîne de DNS qui permet l’attaque par amplification est un problème de configuration du serveur DNS récursif. La cause profonde de la mauvaise configuration est que le serveur DNS récursif n’est pas configuré pour ne répondre qu’à des questions locales et est ouvert aux requêtes de n’importe quel système.

“La technique d’attaque de base se compose de l’envoi d’une requête à un serveur DNS récursif ouvert avec l’adresse source usurpée pour être l’adresse de la victime“, explique l’US-CERT. “Lorsque le serveur DNS envoie la réponse de l’enregistrement DNS, il est envoyé à la place de la victime. Parce que la taille de la réponse est généralement beaucoup plus importante que la demande, l’attaquant est capable d’amplifier le volume du trafic dirigé vers la victime.“

Les attaquants peuvent encore renforcer l’attaque DNS par amplification si ils possèdent un botnet qui est alors en mesure de faire encore plus de requêtes DNS, ce qui augmente la taille de l’attaque DDoS finale.

Les serveurs DNS récursifs mal configurés ne sont pas un phénomène nouveau sur Internet. En 2007, les services DNS du fournisseur d’Infoblox a révélé que plus de la moitié des serveurs DNS interrogés à l’époque étaient grands ouverts pour des requêtes récursives venant de n’importe où.

Matthew Prince, co-fondateur et PDG de CloudFlare, le Content Delivery Network (CDN) au centre des attaques DDoS massives de la semaine dernière, est parmi ceux qui ont souligné les risques de résolveurs DNS récursifs ouverts.

“Contrairement aux traditionnels réseaux de zombies qui ne pouvait que générer du trafic limité à cause des connexions Internet et des ordinateurs modestes des victimes, ces résolveurs sont généralement ouverts fonctionnant sur des serveurs de grande taille, avec une énorme bande passante,” écrit Princet. “Ils sont comme des bazookas et les événements de la semaine dernière ont montré les dégâts qu’ils peuvent causer.“

Détection

Le projet de résolveur libre (openresolverproject.org) a recueilli une liste de 27 millions de résolveurs DNS ouverts qui répondent aux requêtes. Selon eux, 25 millions de ces résolveurs représenter un risque pour l’Internet.

Les administrateurs de systèmes informatiques peuvent utiliser le site OpenResolver afin de scanner leur propre espace d’adressage IP afin de voir si ils possèdent un résolveur récursif ouvert que le projet a déjà publiquement indexé. Un outil similaire est disponible à partir de l’espace de mesure et de test du résolveur Open. DNSInspect fournit également un outil en ligne pour les administrateurs de contrôler des serveurs DNS mal configurés.

Atténuation

La première étape dans la prévention et l’atténuation des risques d’attaques d’amplification DNS est de configurer correctement les serveurs DNS récursifs. L’US-CERT signale que de nombreux serveurs DNS sont destinés à être utilisés que pour un seul domaine et ne doivent alors pas activer la récursivité.

“Pour les serveurs DNS qui sont déployées au sein d’une organisation ou d’un ISP pour soutenir les requêtes de noms pour le compte d’un client, le résolveur doit être configuré pour accepter uniquement les requêtes au nom des clients autorisés“, conseille l’US-CERT. “Ces requêtes devraient normalement venir que de clients au sein même de l’adressage réseau.”

Pour aller plus loin, les attaques d’amplification DNS utilisent des adresses IP usurpées. l’US-CERT suggère que les fournisseurs de services Internet refuse tout le trafic DNS comportant des adresses usurpées. La suggestion que les FAI nient les usurpations d’adresses IP n’est pas une idée nouvelle. L’IETF a publié le document “les meilleures pratiques actuelles” en 2000, en conseillant aux FAI de filtrer le trafic pour les adresses IP forgées.