Véritable réseau d’exploitation pirate depuis 2009, un hébergeur pare-balles continue d’offrir des services pour les cybercriminels et a contribué directement à la croissance de la cybercriminalité actuelle à travers ses services spécialisés.

Des systèmes de distribution detrafic (TDS), aux portes dérobées, en passant par les escroqueries pharmaceutiques, des domaines dédiés au spam et au Warez, le fournisseur d’hébergement “BulletProof Hosting” utilise également des concepts de marketing communs, par exemple, les promotions par le biais de codes promos afin de tenter d’attirer plus de clients.

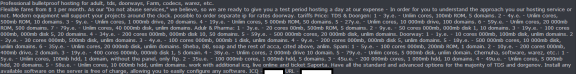

Voici quelques capture d’écran de l’hébergeur et de son offre sur le marché, y compris la publicité directement liée à la cybercriminalité :

L’hébergeur pare-balles exploite actuellement des serveurs dédiés au Canada, en Lettonie et en Ukraine, ainsi que des serveurs VPS/VDS en Ukraine et Lettonie. Le service a célébré la Journée internationale du SysAdmin cette année, par l’émission de codes promo offrant jusqu’à 50% de réduction pour l’ensemble de ses services.

Le service n’est que la pointe visible de l’iceberg dans le segment du marché noir des hébergements pare-balles actuels. Transmettre légalement la responsabilité de l’activité malveillante de leurs clients, ignorer toutes les demandes d’abus, ces services jouent une partie cruciale dans l’écosystème de la cybercriminalité d’aujourd’hui en s’appuyant sur la combinaison des éléments suivants :

- Abus de l’infrastructure d’hébergement pare-balles purement malveillante – pendant des années, leur type de mentalité satisfait parfaitement les cybercriminels. Malgré l’émergence de plates-formes d’hébergement liées à du contenu malveillant et aux infrastructures de commande et de contrôle, les services d’hébergement pare-balles continueront à jouer un rôle crucial dans les opérations frauduleuses et malveillantes des cybercriminels internationaux.

- Abus de l’infrastructure purement légitime – à partir de sites Web compromis, les hôtes des programmes malveillants et les services légitimes agissent comme des canaux de commande et de contrôle, un mélange de l’infrastructure purement malveillante et purement légitime est observée dans une tentative, par les cybercriminels derrière ces campagnes, de rendre plus difficile pour les chercheurs et à l’industrie de la sécurité d’arrêter leurs opérations.

- L’expérimentation active des canaux de commande et de contrôle alternatives au cours des années – notamment de Twitter, LinkedIn, Baidu, MSDN, Facebook, Google Groupes, EC2 d’Amazon, ICQ et Yahoo Messenger. Tout est bon pour contrôler une infrastructure criminelle.

Crédits image : Flickr, Vince Alongi