Check Point Research (CPR) lance une mise en garde contre une nouvelle arme de cyber-espionnage utilisée par un groupe de menaces chinois, après avoir identifié et bloqué une opération de surveillance en cours visant un gouvernement d’Asie du Sud-Est.

Étude – Pendant trois ans, les pirates ont développé une trappe inconnue jusqu’à maintenant dans le logiciel Windows. Installée sur les ordinateurs personnels des victimes, cette « backdoor » leur a permis d’espionner en direct, et notamment de faire des captures d’écran, de modifier des fichiers et d’exécuter des commandes.

- Les auteurs ont commencé par envoyer des documents armés, se sont fait passer pour d’autres entités de ce même gouvernement et plusieurs membres du ministère des Affaires étrangères du gouvernement ciblé.

- Les responsables de l’attaque ont développé, testé et déployé une nouvelle arme de cyber-espionnage, à savoir une trappe Windows portant le nom interne « VictoryDll_x86.dll », capable de recueillir presque toutes les informations que souhaitent les hackers.

- L’opération de surveillance a fourni des efforts considérables pour éviter d’être détectée ; elle a limité ses heures de travail et modifié son infrastructure à plusieurs reprises.

Check Point Research (CPR) a identifié et bloqué une opération de surveillance en cours visant un gouvernement d’Asie du Sud-Est. Les pirates, probablement un groupe de menace chinois, ont envoyé des documents systématiquement armés à plusieurs membres du ministère des Affaires étrangères du gouvernement cible et se sont fait passer pour d’autres entités de ce même gouvernement. CPR estime que le but de l’opération est de mettre en place une trappe encore inconnue dans le logiciel Windows installé sur les ordinateurs personnels des victimes et d’espionner les machines. Une fois cette porte dérobée installée, les pirates peuvent recueillir presque toutes les informations qu’ils souhaitent, faire des captures d’écran et exécuter des malwares supplémentaires sur l’ordinateur personnel de la cible. L’enquête de CPR a révélé que les pirates testent et perfectionnent leur outil de porte dérobée Windows depuis au moins trois ans.

Déclencher la chaîne d’infection par le biais de mails

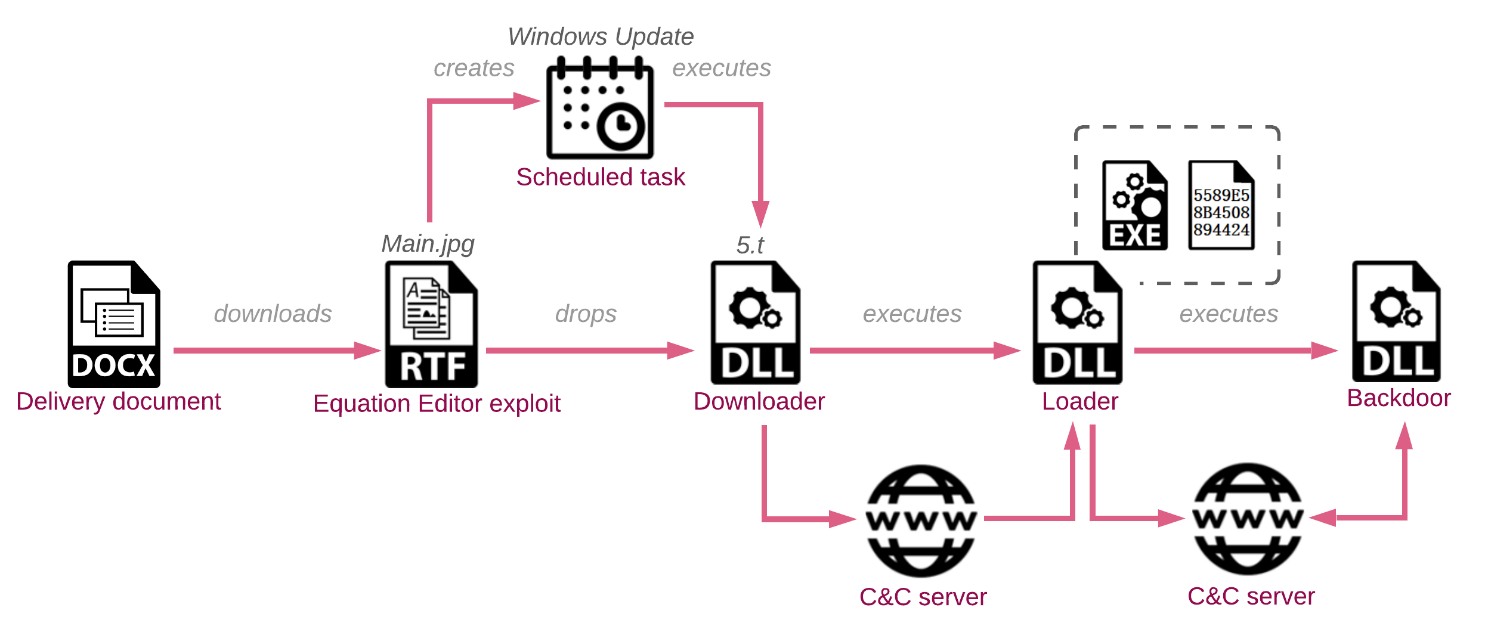

La campagne a commencé par l’envoi de documents malveillants (.docx) à différents employés d’une entité gouvernementale en Asie du Sud-Est. Ces e-mails ont été falsifiés pour ressembler à ceux envoyés par d’autres entités gouvernementales. Les pièces jointes contenaient des copies armées de documents soi-disant officiels. Pour extraire les programmes malveillants du serveur de l’attaquant (y compris un code malveillant), elles se servaient de la technique du modèle distant : une fonctionnalité de Microsoft qui permet d’extraire un modèle pour le document depuis un serveur distant, quand l’utilisateur ouvre le document.

Armement des fichiers RTF

Dans cette campagne, les modèles distants étaient dans tous les cas des fichiers Rich Text Format (RTF), qui permettaient aux utilisateurs d’échanger des fichiers texte entre différents traitements de texte et sur différents systèmes d’exploitation. Les fichiers RTF ont été traités à l’aide de la version d’un outil appelé RoyalRoad. Ce dernier permet à l’attaquant de créer des documents personnalisés avec des objets intégrés qui exploitent les vulnérabilités de l’éditeur d’équations de Microsoft Word.

Malgré le fait que ces vulnérabilités datent de quelques années, elles sont toujours utilisées par de multiples groupes d’attaque, et sont particulièrement populaires auprès des groupes APT chinois.

Les documents et fichiers RTF initiaux ne sont que le tout début d’une chaîne d’infection élaborée en plusieurs étapes, analysées plus en détail ci-dessous.

La victoire entre par « backdoor »

À la dernière étape de la chaîne d’infection, le programme malveillant doit télécharger, décrypter et charger un fichier DLL (Dynamic Link Library) dans la mémoire.

Une trappe ou porte dérobée (backdoor) est un type de logiciel malveillant qui contourne les procédures d’authentification normales pour accéder à un système. Par conséquent, l’accès à distance est accordé aux ressources de l’appareil ou du réseau infecté, ce qui permet à un attaquant distant d’accéder directement au système par la porte dérobée.

Pour cette attaque, le module backdoor semble être un malware unique et personnalisé avec le nom interne “VictoryDll_x86.dll ».

Les capacités de porte dérobée de ce malware incluent la possibilité de :

- Supprimer/créer/lire/écrire/renommer des fichiers et obtenir les attributs de ces fichiers

- Obtenir des informations sur les processus et les services

- Obtenir des captures d’écran

- Lire/enregistrer les canaux de communication – exécuter des commandes via cmd.exe

- Créer/terminer un processus

- Obtenir les tableaux TCP/UDP

- Obtenir les données des lecteurs de CDROM

- Obtenir des informations sur les clés de base de registre

- Obtenir les titres de toutes les fenêtres de top level

- Obtenir des informations sur l’ordinateur de la victime – nom de l’ordinateur, nom de l’utilisateur, adresse de la passerelle, données de l’adaptateur, version de Windows (version majeure/mineure et numéro de version) et type d’utilisateur.

- Éteindre l’ordinateur

CPR attribue l’opération de surveillance en cours (avec un degré de fiabilité moyen à élever) à un groupe de menace chinois, sur la base des éléments et indicateurs suivants :

- Les serveurs de commande et de contrôle (C&C) n’ont communiqué qu’entre 01:00 et 08:00 UTC, ce qui correspond, selon nous, aux heures de travail dans le pays des attaquants. L’éventail des origines possibles de cette attaque est donc limité.

- Les serveurs C&C n’ont renvoyé aucune charge utile (même pendant les heures de travail), et particulièrement pendant la période comprise entre le 1er et le 5 mai, jours fériés de la Fête du travail en Chine.

- Certaines versions de test de la backdoor contenaient une vérification de la connectivité Internet avec www.baidu.com – un des principaux sites Web chinois.

- Le kit d’exploitation RoyalRoad RTF, utilisé pour exploiter les documents dans l’attaque, est associé principalement à des groupes APT chinois.

- Certaines versions de test de la porte dérobée datant de 2018 ont été téléchargées sur VirusTotal depuis la Chine.

Tout porte à croire qu’il s’agit d’une opération hautement organisée qui a fourni des efforts considérables pour passer sous le radar. Toutes les deux ou trois semaines, les pirates utilisaient des e-mails de spear-phishing, contenant des versions armées de documents à caractère gouvernemental, pour tenter de s’introduire dans le ministère des affaires étrangères du pays cible. Cela signifie que les pirates ont d’abord dû s’en prendre à un autre département de l’État visé en volant et en armant des documents pour les utiliser contre le ministère des affaires étrangères. Dans l’ensemble, les assaillants, qui seraient un groupe de menace chinois, ont été très systématiques dans leur approche.

Finalement, l’enquête de CPR a permis de découvrir une nouvelle porte dérobée Windows, autrement dit une nouvelle arme de cyber-espionnage, que le groupe de menaces chinois développe depuis 2017. La porte dérobée a été formée et reformée à maintes reprises pendant trois ans, avant d’être lâchée dans la nature. Cette porte dérobée est beaucoup plus intrusive et capable de collecter une grande quantité de données sur un ordinateur infecté. CPR a constaté que les attaquants ne s’intéressaient pas seulement aux données froides, mais à ce qui se passait sur l’ordinateur personnel de la cible, leur permettant un espionnage en direct. Même si CPR a pu bloquer l’opération de surveillance du gouvernement d’Asie du Sud-Est, il se peut que le groupe de menace utilise sa nouvelle arme de cyber-espionnage sur d’autres parties du monde.

Check Point Harmony est la première solution de sécurité unifiée du secteur pour les utilisateurs, les appareils et l’accès, et a la capacité de bloquer des attaques comme celles-ci dès la première étape. Cette solution comble les lacunes de sécurité généralement laissées par plusieurs produits ponctuels venant de plusieurs fournisseurs de sécurité différents, en bloquant toutes les techniques d’exploitation sur tous les vecteurs d’attaque.