Au début de l’année 2021, Darktrace a détecté plusieurs tentatives d’une vaste campagne visant à attaquer des serveurs vulnérables dans des environnements clients. La campagne ciblait les serveurs Microsoft Exchange connectés à Internet, exploitant la vulnérabilité ProxyLogon récemment découverte (CVE-2021-26855).

Tribune par Max Heinemeyer, Directeur de Threat Hunting, Darktrace – Bien que cette exploitation ait été initialement attribuée à un groupe connu sous le nom de Hafnium, Microsoft a annoncé que d’autres cybercriminels exploitaient les mêmes vulnérabilités. Ces nouvelles campagnes, non attribuées et sans précédent, ont été contrecarrées par l’intelligence artificielle (la Cyber IA) en temps réel.

Les imitateurs de Hafnium

Lorsqu’une vulnérabilité est rendue publique, il est alors commun d’assister à un afflux d’attaques : les hackers profitent du chaos pour viser les réseaux déjà fragilisés.

Une fois publiés par le fournisseur, les patches font rapidement l’objet d’une rétro-ingénierie par les hackers, qui peuvent les exploiter massivement. Cette technique offensive utilisée par les premiers hackers, souvent affiliés à des États, est ensuite utilisée par des gangs de ransomware et des pirates opportunistes. Darktrace a observé ce même phénomène à la suite des attaques de Hafnium contre les serveurs de messagerie Microsoft Exchange ce mois-ci.

Les serveurs d’Exchange attaqués : une analyse par l’IA

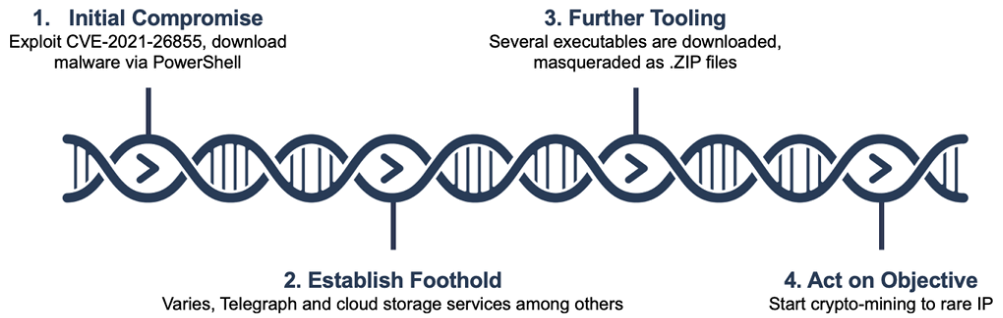

La Cyber IA a constaté que des hackers tentaient de télécharger et d’installer des malwares en utilisant ProxyLogon comme vecteur d’attaque initial. Pour les clients disposant de la solution de Réponse Autonome, la charge utile du malware a été interceptée à ce stade, mettant fin à l’attaque avant toute progression.

Au niveau de l’espace virtuel de certains autres clients, le Darktrace Immune System a identifié et signalé chaque étape de l’attaque. En général, le malware sert de porte dérobée générique, sans grande activité de suivi. Diverses formes de canaux de commande et de contrôle (C2) ont été détectées, notamment Telegra[.]ph. Dans certaines intrusions, les hackers ont installé des mines de crypto-monnaies.

Une fois qu’ils ont établi un point d’appui dans l’environnement numérique, il est probable que les acteurs entreprennent une attaque « hands-on-keyboard “ (“une attaque au clavier”), en transférant des données, en se déplaçant latéralement ou en déployant des ransomwares.

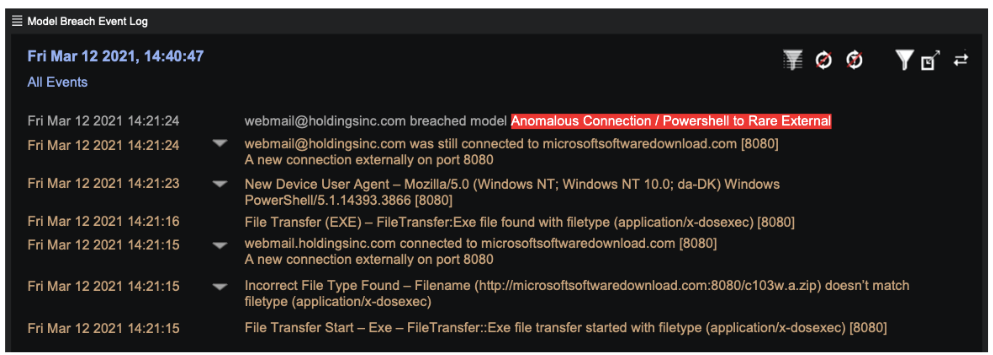

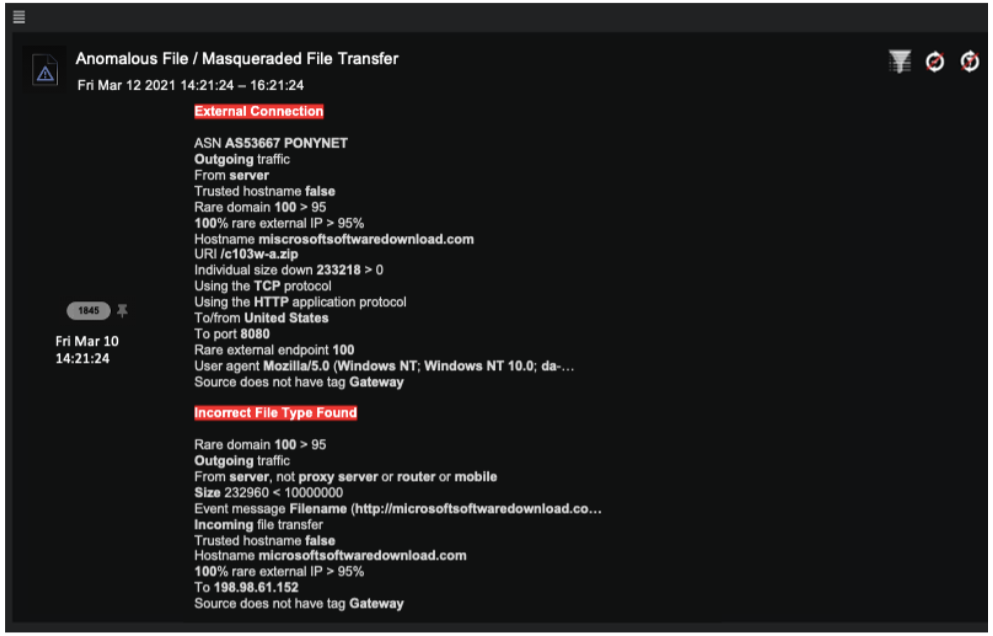

Après avoir exploité ProxyLogon, les serveurs Exchange ont accédé au domaine malveillant microsoftsoftwaredownload[.]com, ayant recours à un agent utilisateur PowerShell. Darktrace a signalé ce comportement anormal car cet utilisateur particulier n’avait jamais été utilisé auparavant par le serveur Exchange, et encore moins pour accéder à un domaine malveillant qui n’avait jamais été observé sur le réseau.

Afin de masquer l’attaque, l’exécutable du malware était camouflé en fichier ZIP. Darktrace a identifié ce téléchargement de fichier très anormal et le fichier masqué.

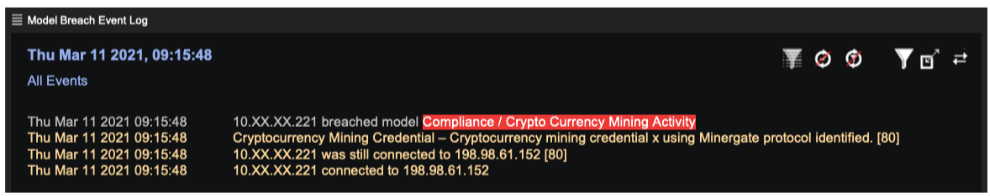

Dans certains cas, l’intelligence artificielle Darktrace a également observé le minage de crypto-monnaies quelques secondes ou minutes après le téléchargement initial du malware.

En ce qui concerne le trafic C2, Darktrace a observé plusieurs canaux de trafics potentiels. Dès le téléchargement du malware, certains des serveurs d’Exchange ont commencé à émettre des signaux vers plusieurs destinations externes en utilisant des connexions chiffrées SSL ou TLS inhabituelles.

- Telegra[.]ph – application de messagerie populaire

- dev.opendrive[.]com – service de stockage cloud

- od[.]lk – service de stockage cloud

Darktrace a constaté qu’aucun de ces trois domaines externes n’avait jamais été contacté auparavant, et encore moins par balisage. Ces communications et le téléchargement du malware ont démarré au même moment : il y avait donc de fortes chances que ce soit corrélé. La Cyber IA Analyst de Darktrace a automatiquement commencé à enquêter sur l’incident, rassemblant ces événements en un ensemble cohérent.

L’investigation par l’IA

La Cyber IA Analyst a ensuite créé automatiquement un rapport d’incident résumant l’activité, couvrant le téléchargement du malware ainsi que les différents canaux C2 observés.

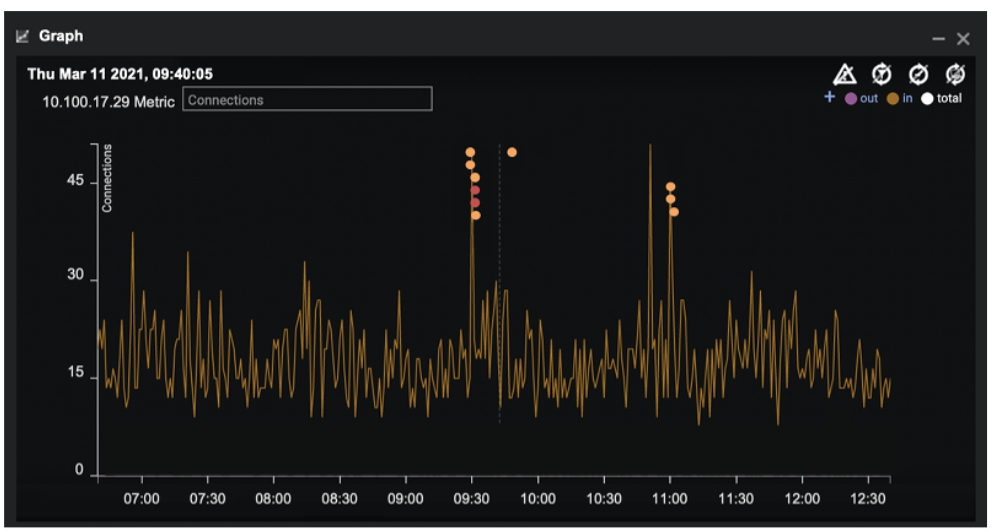

Si l’on observe un serveur Exchange infecté ([REDACTED].local) d’une perspective extérieure, on constate que Darktrace a créé diverses alertes lorsque l’attaque a frappé. Chacun des points colorés du graphique ci-dessous représente une anomalie majeure détectée par Darktrace.

Cette activité a été classée comme l’incident le plus urgent par la Cyber IA parmi les données d’une semaine complète. Pour cette organisation, seulement quatre incidents ont été enregistrés par l’analyse. Des alertes aussi précises et claires ont permis aux équipes de sécurité de comprendre immédiatement les principales menaces auxquelles était confronté leur environnement numérique, sans être submergées par des alertes inutiles.

Une réponse à la vitesse de la machine

En complément de la Cyber IA, Antigena agit en réponse pour défendre les clients de manière autonome en bloquant tout le trafic sortant vers des points d’extrémité externes malveillants sur les ports concernés. Ce comportement est maintenu pendant plusieurs heures pour empêcher les hackers d’intensifier l’attaque, tout en laissant aux équipes de sécurité le temps de réagir et de remédier à la situation.

Dans ce cas spécifique, Antigena a réagi quelques secondes après le début de l’attaque, afin de contenir l’attaque à son stade le plus précoce, sans interrompre l’activité normale de l’entreprise (les e-mails pouvaient encore être envoyés et reçus), bien qu’il s’agissait d’une campagne de type “zero-day”.

Détecter une attaque de type "zero-day"

Ce n’est pas la première fois que Darktrace stoppe une attaque de type “zero day” ou “n-day” fraîchement publiée. En mars 2020, Darktrace a détecté APT41, qui se basait sur une vulnérabilité de Zoho ManageEngine, deux semaines avant l’attribution publique.

Il est fort probable que d’autres malfaiteurs exploiteront ProxyLogon, dans le sillage de Hafnium. Et si les récentes failles du serveur Exchange constituaient la menace du jour, la prochaine fois, il pourrait s’agir d’une attaque de la chaîne d’approvisionnement, logiciels ou matériel, ou d’un autre zero-day. De nouvelles menaces apparaissent chaque semaine. Dans le climat actuel, les organisations se doivent d’être plus adaptables et proactives que jamais en matière de cybersécurité.

Max Heinemeyer

Max est un expert en cybersécurité avec plus de 10 ans d’expérience. Il est spécialisé dans un large éventail de domaines tels que les tests de pénétration, le Red-Teaming, la consultation SIEM et SOC et la chasse aux groupes de menaces persistantes avancées (APT). Chez Darktrace, Max supervise la traque au niveau mondiale des menaces, travaillant avec des clients stratégiques pour enquêter et répondre aux cybermenaces. Il travaille en étroite collaboration avec l’équipe de R&D du siège de Darktrace à Cambridge, au Royaume-Uni, et dirige les recherches sur les nouvelles innovations en matière d’intelligence artificielle et leurs diverses applications défensives et offensives. Lorsqu’il vivait en Allemagne, il était un membre actif du Chaos Computer Club. Max est titulaire d’une maîtrise en sciences de l’université de Duisburg-Essen et d’une licence en systèmes d’information commerciale internationale de l’Université de Stuttgart.