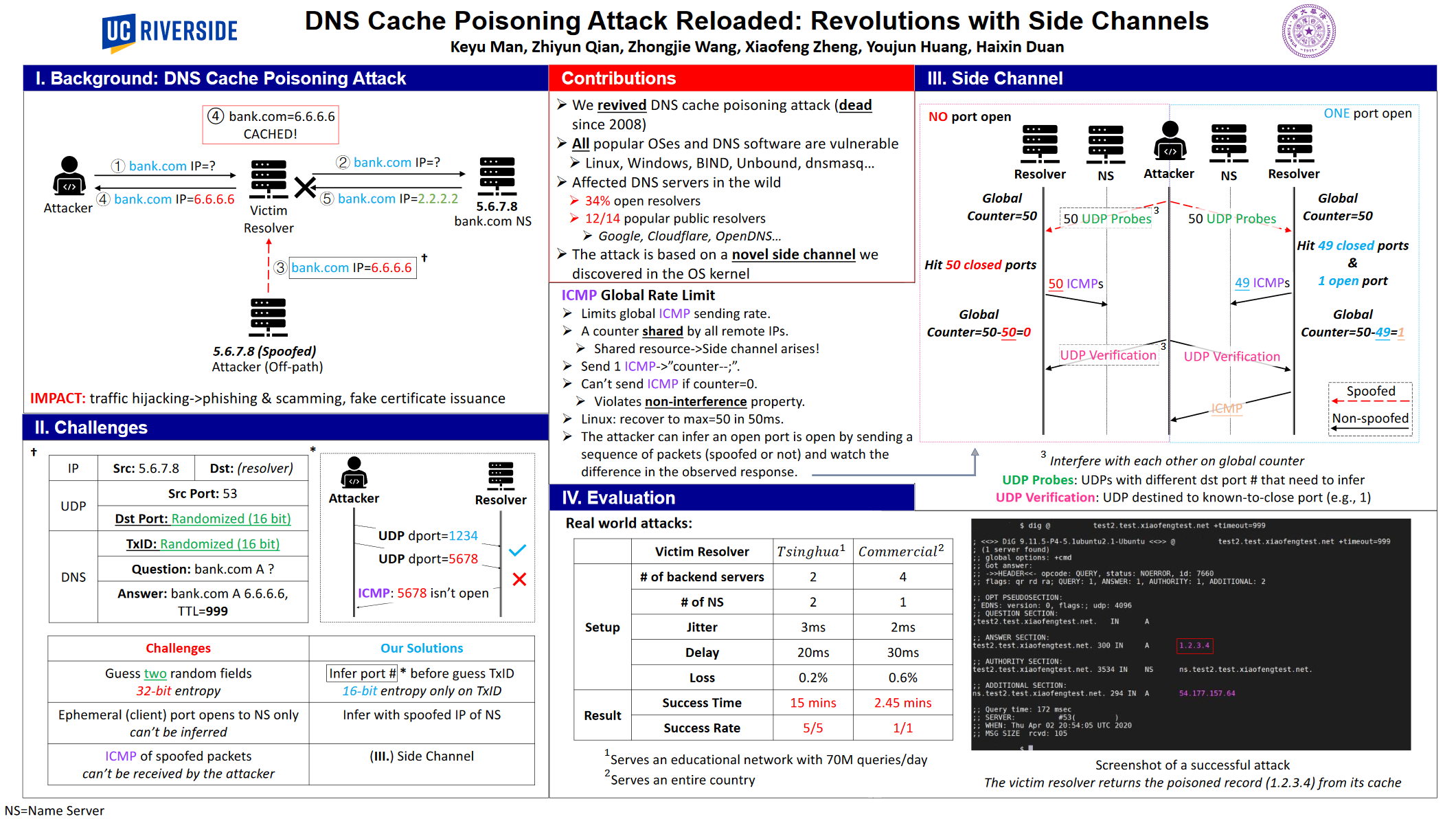

Alors que l’attaque DNS Cache Poisoning date de 2008 et a été corrigée depuis le temps, des chercheurs viennent de trouver une nouvelle faille qui permettrait d’usurper l’identité de n’importe quel site.

L’attaque “DNS Cache Poisoning” n’est aujourd’hui plus possible, car les résolveurs DNS choisissent désormais le port source de la requête au hasard. Un attaquant devrait donc non seulement bruteforcer l’identifiant de connexion (16 bits), mais aussi le port source (16 bits). Le nombre de possibilités est désormais trop élevé pour que l’attaque soit réalisable.

Or, des chercheurs en cybersécurité de Tsinghua University et University of California viennent de révéler une nouvelle méthode qui pourrait tout changer ! Baptisée « SAD DNS » pour Side Channel AttackeD DNS, la technique s’appuie sur le fait qu’il est possible de tester l’existence d’un port ouvert sur un résolveur en lui envoyant un simple paquet UDP. Si le port est ouvert, aucune réponse n’est envoyée mais s’il est fermé, l’appareil émet un message ICMP Reply pour indiquer une erreur.

Les chercheurs ont ensuite analysé 14 résolveurs publics dont Google, Cloudflare, Dyn et OpenDNS. Résultat : seuls deux n’étaient pas vulnérables à cette attaque, à savoir les résolveurs chinois Tencent DNS et Ali DNS. Les chercheurs ont également analysé plus 138 000 résolveurs dits « ouverts » (librement accessibles, mais peu connus). Parmi, 34 % étaient vulnérables.

Heureusement, il existe plusieurs façons de contrer cette attaque. D’une part, le noyau de Linux a d’ores et déjà été patché pour rendre aléatoire le plafond de réponses ICMP. D’autre part, on peut également désactiver les réponses ICMP.

L’usage du protocole DNSSEC coupe également court à toute possibilité d’exploitation de cette vulnérabilité pour une cyberattaque ! Cependant, beaucoup de résolveurs restent aujourd’hui vulnérables tant que l’un de ces correctifs n’aura pas été appliqué. C’est pourquoi les chercheurs proposent un test sur leur site web qui permet de savoir si le résolveur DNS que l’on utilise est vulnérable ou non à l’attaque. Le cas échéant, il faudra en choisir un autre. Le service de Cloudflare, pour sa part, n’est plus vulnérable.

Source : 01Net