L’équipe de Cyberactus qui annonce avoir réalisé un audit de sécurité sur le CMS sans base de données PluXml 5.1.2. L’étude a révélée une faille de type Cross Site Scripting.

PluXml est désigné comme un “blog ou CMS à l’XML” et il est connu sur la Toile pour sa légèreté et son utilisation simpliste. L’équipe de Cyberactus a décidé de réaliser quelques tests sur la dernière version de celui-ci (la v5.1.2). Une seule faille de sécurité a été détectée : une XSS.

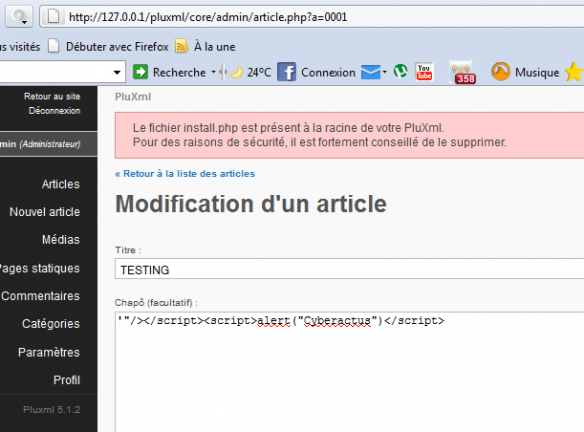

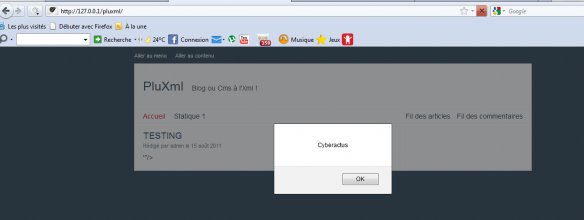

La vulnérabilité est de moindre importance tout de même, sachant qu’elle se situe dans l’éditeur d’article du système. Pour l’exploiter, il est donc nécessaire d’avoir les droits administrateur ou éditeur.

Captures d’écran de la démonstration (PoC) :

L’équipe de PluXml a été prévenue et Stéphane, le responsable du projet a déjà remercier l’équipe de Cyberactus pour la découverte et l’alerte. Une version corrigée devrait voir le jour d’ici peu…

Lire l’alerte originale sur Cyberactus.

Mdr il n’a pas du bien chercher x)

En plus ce genre de vuln est débile puisqu’elle ne sert à rien au final…

Exact, comme précisé dans l’article 😉

Les commentaires sont fermés.