Une version Android de l’un des logiciels espions mobiles les plus sophistiqués au monde a été découverte par Google après avoir passé inaperçu durant 3 ans en raison de ses capacités intelligentes de camouflage et d’autodestruction.

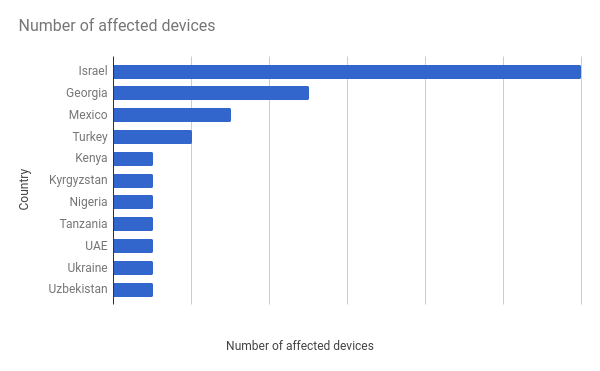

Baptisé Chrysaor, le malware espion Android a été utilisés dans des attaques ciblées contre des militants et des journalistes principalement en Israël, mais aussi en Géorgie, en Turquie, au Mexique, aux Emirats Arabes Unis et dans d’autres pays.

Chrysaor a été découvert par des chercheurs de Lookout et de Google. Il s’avère que le malware aurait été créé par le cabinet de surveillance israélien déjà connu pour ses activités : NSO Group Technologies. C’est ce même cabinet qui est derrière le redoutable malware Pegasus ciblant iOS et disposant de fonctionnalités identiques à Chrysaor. NSO Group Technologies est censé produire les logiciels espions mobiles les plus avancés de la planète et les a vendus aux gouvernements, aux organismes d’application de la loi dans le monde entier, ainsi qu’aux régimes dictatoriaux.

Le logiciel espion Chrysaor nouvellement découvert aurait été installé sur moins de trois douzaines d’appareils Android, bien que les chercheurs pensent qu’il y a eu en réalité plus de victimes avant la détection en 2017, notamment des personnes ayant formaté leur téléphone entre temps.

“Bien que les applications n’aient jamais été disponibles dans Google Play, nous avons immédiatement identifié la portée du problème à l’aide de Verify Apps“, a déclaré Google dans un article de blog. “Nous avons contacté les utilisateurs potentiellement affectés, désactivé les applications sur les périphériques affectés et implémenté des modifications dans Verify Apps pour protéger tous les utilisateurs.“

Tout comme Pegasus pour iOS, Chrysaor pour Android offre également un large éventail de fonctions d’espionnage, citons par exemple :

- Exfiltration des données d’applications populaires telles que Gmail, WhatsApp, Skype, Facebook, Twitter, Viber et Kakao

- Contrôle du périphérique à distance à partir de commandes via SMS

- Enregistrement audio et vidéo en direct

- Keylogging et capture d’écran

- Désactivation des mises à jour du système pour éviter les problèmes de vulnérabilité

- Espionnage des contacts, des messages texte, des courriels et de l’historique du navigateur

- Autodestruction pour échapper à la détection.

“Si le programme a l’impression qu’il a été découvert, il se détruit automatiquement“, a déclaré Michael Flossman, chercheur de Lookout Security. “C’est pourquoi il a fallu tellement de temps pour trouver ces échantillons“.

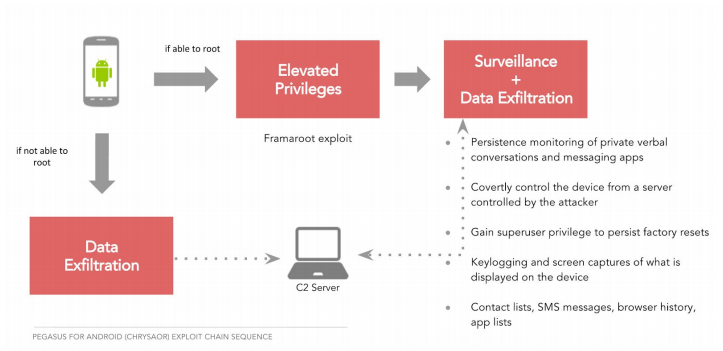

Les chercheurs croient que l’APK de Chrysaor a également été distribué via des messages de phishing basés sur des SMS, tout comme l’infection par Pegasus sur les périphériques iOS. Alors que Pegasus a exploité trois vulnérabilités zéro-day présentes dans le système d’exploitation iOS d’Apple pour procéder au jailbreak des périphériques iOS ciblés, Chrysaor utilise un exploit connu pour rooter Android appelé Framaroot pour avoir un contrôle total sur le système d’exploitation.

La mise en circulation de Chrysaor remonte à 2014, et il existe donc, d’après Lookout, la possibilité que le groupe NSO ait pu découvrir des vulnérabilités 0-Day ciblant Android et qu’il ait déployé des exploits spécifiques au sein de la dernière version de Chrysaor pour Android.

Lookout a également fourni des détails techniques complets sur Chrysaor dans son rapport [PDF] intitulé “Pegasus pour Android : Analyse technique de Chrysaor“.

Rappelons les principales règles de sécurité sur Android que Google recommandent pour se protéger au maximum des menaces extérieures :

- Toujours installer des applications à partir de sources sûres et réputées

- Toujours protéger son appareil avec un verrouillage de type mot de passe

- Activer la fonctionnalité “vérifier les applications” via le menu des paramètres

- Toujours tenir son appareil à jour avec les derniers correctifs de sécurité disponibles.

Les commentaires sont fermés.