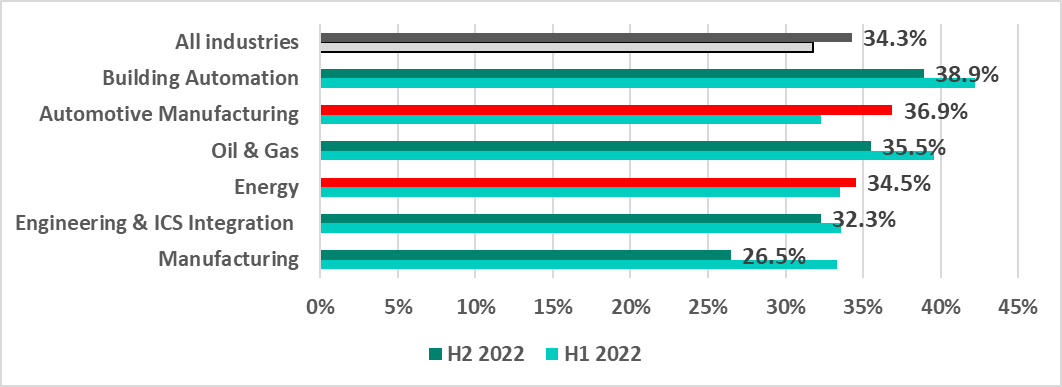

En 2022, plus de 40 % des équipements de technologie opérationnelle (OT) ont été la cible par des objets malveillants, selon le rapport sur le paysage des menaces ICS de l’ICS CERT de Kaspersky. Le secteur industriel a été particulièrement affecté au cours du second semestre de 2022, avec 34,3 % d’ordinateurs touchés sur cette période. Ce second semestre a également été marqué par un nombre croissant d’attaques menées à l’aide de scripts malveillants, de pages de phishing (JS et HTML) et de ressources sur liste noire. Les attaques à l’encontre des secteurs de la construction automobile et de l’énergie ont connu une croissance sans précédent, représentant respectivement 36,9 % et 34,5 % du total des attaques ayant visé le secteur industriel dans son ensemble.

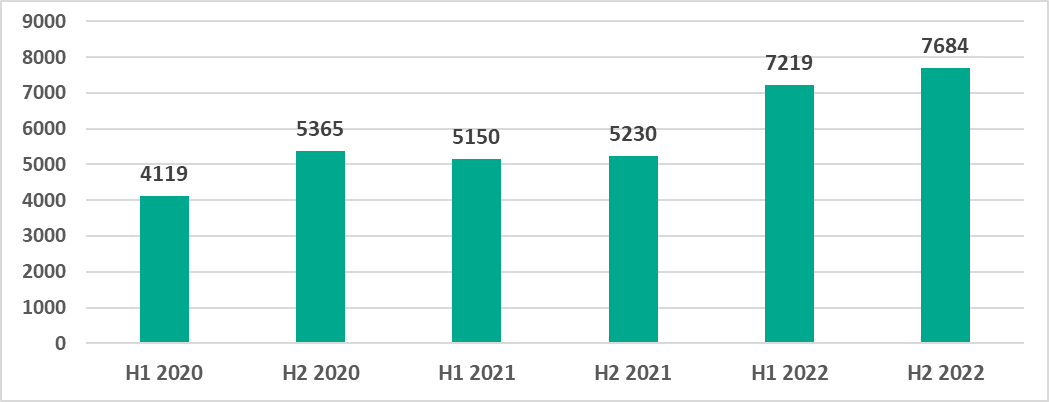

Tribune – Au cours du deuxième semestre de 2022, les solutions de sécurité Kaspersky ont bloqué des logiciels malveillants de 7 684 familles de menace différentes sur des systèmes d’automatisation industrielle, à l’instar de dispositifs d’automatisation de bâtiments, des véhicules, du pétrole et du gaz, de l’énergie et de l’ingénierie. Ce chiffre est légèrement supérieur (de 6 %) à celui du semestre précédent, et presque 1,5 fois plus élevé que ceux enregistrés pour le second semestre de 2021. A l’échelle mondiale, l’année 2022 est celle où l’on compte le plus grand pourcentage de dispositifs OT affectés par des logiciels malveillants jamais enregistré (40,6 %). Des chiffres à relativiser au niveau local, puisque cela ne concerne que 14,5 % des ordinateurs OT en France.

En ce qui concerne les catégories de logiciels malveillants, seuls les deux types de logiciels les plus utilisés, à savoir les scripts malveillants et les pages d’hameçonnage (JS et HTML) d’une part, et de ressources sur liste noire d’autre part, ont enregistré une croissance au second semestre 2022. Les autres catégories d’objets malveillants ont soit diminué, soit elles se sont stabilisées.

Les scripts malveillants et les pages d’hameçonnage (JS et HTML) sont distribués à la fois sur Internet et par courrier électronique. Une part non négligeable des ressources sur liste noire sont utilisées pour distribuer des scripts malveillants et des pages d’hameçonnage.

Les acteurs de la menace utilisent ces scripts malveillants pour mettre en oeuvre un certain nombre d’activités, allant de la collecte d’informations, du suivi de l’activité et de la redirection des requêtes du navigateur vers des ressources web malveillantes, au téléchargement de divers programmes indésirable (logiciels espions, crypto-mining) dans le navigateur de l’utilisateur.

En termes de partage géographique, le Moyen-Orient reste la région la plus touchée par les attaques de ransomware et occupe la troisième place du classement des régions où les tentatives d’attaques par pièce-jointe malveillantes et par hameçonnage ont été bloquées. En outre, l’Afrique, le Moyen-Orient, l’Asie et l’Amérique latine sont les régions les plus concernées par les attaques OT réalisées à l’aide de dispositifs amovibles.

Plus surprenant, la Serbie occupe la troisième place dans le classement des pays affectés par le cryptomining (7,5 % des machines OT), et est également le pays d’Europe où les ordinateurs ICS sont le plus ciblé (43,6 %). L’Europe du Nord est la seule région à avoir enregistré une augmentation des attaques par ransomware et par logiciels malveillants diffusés via services de messagerie. Par ailleurs, deux pays des Balkans (la Serbie et la Bosnie-et-Herzégovine) figurent en tête du Top 10 des pays attaqués via emails (16,7 % des ordinateurs OT attaqués).

La situation varie selon les secteurs d’activité. En ce qui concerne le second semestre de 2022, l’industrie automobile (+ 4,6 %) et le secteur de l’énergie (+1 %) ont enregistré une augmentation du nombre d’appareils affectés. Pour les autres secteurs monitorés, ce chiffre a partout diminué.

« Dans l’ensemble, l’année 2022 se distingue par l’absence anormale de changements saisonniers. Notre équipe a observé un taux d’attaques élevé et constant dans les secteurs industriels, sans baisse typique des attaques pendant les vacances d’été ou les congés d’hiver. Cependant, la croissance des taux d’attaque croissants dans les secteurs industriels, menée en utilisant l’ingénierie sociale, semble alarmante. Nous recommandons vivement à nos clients évoluant dans ces secteurs de revoir leur approche actuelle de la sécurité et de vérifier si tous les systèmes de sécurité sont à jour, et de s’assurer que leur personnel est formé correctement », commente Kirill Kruglov, chercheur principal au ICS CERT de Kaspersky.

Pour en savoir plus sur le paysage des menaces ICS au second semestre de 2022, consultez la page de l’ICS CERT de Kaspersky.

Pour venir à la rencontre des experts, et découvrir les solutions et conseils de Kaspersky en matière de cybersécurité industrielle, nous vous donnons rendez-vous sur le Forum International de la Cybersécurité qui se tiendra à Lille du 5 au 7 avril 2023.

Pour protéger vos ordinateurs OT des différentes menaces, les experts de Kaspersky font les recommandations suivantes:

-

Procéder à des évaluations régulières de la sécurité des systèmes OT afin d’identifier et d’éliminer les éventuels problèmes de cybersécurité.

-

Mettre en place une évaluation et un triage continus des vulnérabilités comme base d’un processus efficace de gestion des vulnérabilités. Des solutions dédiées peuvent devenir un assistant efficace et une source d’informations exploitables unique, qui ne sont publiquement disponibles que partiellement.

-

Effectuer des mises à jour en temps voulu des composants clés du réseau OT de l’entreprise, appliquer des correctifs de sécurité et des patches, et mettre en œuvre des mesures compensatoires dès que cela est techniquement possible est crucial pour prévenir un incident majeur qui pourrait coûter des millions en raison de l’interruption du processus de production.

-

Utiliser des solutions EDR pour détecter rapidement les menaces sophistiquées, enquêter et remédier efficacement aux incidents.

-

Améliorer la réponse aux techniques malveillantes nouvelles et avancées en développant et en renforçant les compétences de vos équipes en matière de prévention, de détection et de réponse aux incidents. Des formations dédiées à la sécurité OT pour les équipes de sécurité informatique et le personnel OT sont l’une des mesures clés permettant d’atteindre cet objectif.