Cinq jours après la cyberattaque qui a déjà touché 150 pays dans le monde et fait plus de 250 000 victimes, Jakub Kroustek, Threat Lab Team Lead, chez Avast, revient sur les données observées au fil des heures et les questions concrètes qui s’y rapportent.

Communiqué de presse – Le vendredi après-midi, plus de 50 000 détections du ransomware au sein de la base des utilisateurs d’Avast ont été observées. Peu après, vers minuit, leur nombre a atteint plus de 100 000. Cela signifie que plus de 100 000 utilisateurs ont rencontré le virus, mais ils étaient alors protégés lorsque l’éditeur l’a bloqué au cœur des ordinateurs infectés.

Comment WannaCry a-t-il évolué ?

- 10 000 détections par heure, peu de temps après la flambée, soit un nombre très élevé pour une souche de malware unique ;

- Environ 2 000 détections par heure après qu’un chercheur en sécurité a appuyé sur le “kill switch“ ;

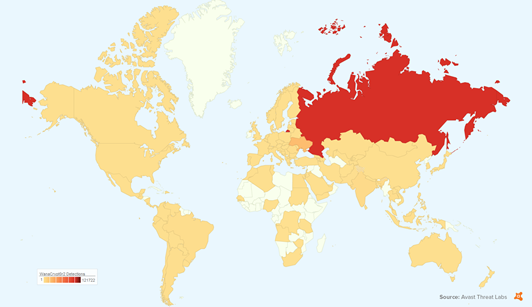

- Les 10 principaux pays ciblés sont (dans l’ordre) : la Russie, l’Ukraine, Taiwan, l’Inde, le Brésil, la Thaïlande, la Roumanie, les Philippines, l’Arménie et le Pakistan. Plus de la moitié des tentatives d’attaque sur l’ensemble de la base des utilisateurs d’Avast ont été bloquées en Russie.

Qui était la cible de WannaCry ?

WannaCry, comme la plupart des autres souches de ransomware, n’a ciblé personne en particulier. Le virus a utilisé un exploit connu sous le nom de ETERNALBLUE, qui profite d’une vulnérabilité SMB (Server Message Block, un protocole de partage de fichiers réseau) marquée comme MS17-010. Il a ensuite visé de façon aveugle et aléatoire quiconque n’ayant pas installé le correctif que Microsoft a publié en mars concernant cette vulnérabilité.

Comment supprimer WannaCry ?

La suppression de WannaCry à partir d’un PC n’est pas difficile, les logiciels antivirus devraient être en mesure d’éliminer le ransomware en mettant en quarantaine les fichiers malveillants, mais cela ne résout pas le problème puisque les fichiers resteront chiffrés.

Il n’y a pas d’outil de décryptage gratuit disponible pour le moment et le cryptage utilisé semble très fort (AES-128 combiné avec RSA-2048). La meilleure solution, si un PC est infecté, est de récupérer les fichiers à partir d’une sauvegarde, si disponible. Il est important de le faire sur une machine propre, avec tous les correctifs appliqués, et pour une sécurité maximale, le faire en mode hors connexion pour minimiser le risque de cryptage du stockage de sauvegarde.

Combien les cybercriminels ont-ils gagné ?

La rançon exigée par WannaCry se situe entre 300 et 600 dollars (300 $ = 0,17222 Bitcoins, au 16 mai 2017) et la demande augmente avec le temps. Mais il faut savoir que la menace affirmant que le ransomware supprimera les fichiers chiffrés si la rançon n’est pas payée dans les sept jours est fausse.

Actuellement, il y a eu plus de 260 transactions de paiement, soit un total de 41 Bitcoins envoyés en date du 16 mai. Cela représente environ 70 000 dollars, soit environ 65 000 euros, ce qui n’est pas si élevé par rapport aux dommages causés.

Cependant, dans la mesure où le compte à rebours apparaît dans la fenêtre de WannaCry, affichant ainsi le temps restant aux victimes avant qu’elles ne perdent leurs données, et bien que cela soit faux, il faut s’attendre à ce que plus de paiements soient réalisés dans les jours à venir.

N’est pas WannaCry qui veut

Dès que WannaCry est devenu “populaire”, d’autres cyber-escrocs ont commencé à se lancer dans la tendance à gagner leur argent. Plusieurs applications malveillantes se font passer pour WannaCry et essaient de profiter de la peur des utilisateurs touchés par le désormais célèbre et redoutable virus. Quoiqu’il en soit, il est fortement recommandé de ne pas payer, car il n’y a aucune garantie que les fichiers soient déchiffrés et cela encourage les auteurs de ransomwares à lancer plus de campagnes.

L’article d’Avast sur le sujet est disponible ici.