Check Point Research (CPR) dévoile une nouvelle campagne de logiciels malveillants qui exploite la vérification des signatures numériques de Microsoft pour voler les identifiants des utilisateurs et des informations sensibles. Ce logiciel malveillant, du nom de ZLoader, a fait plus de 2000 victimes dans 111 pays. CPR attribue la campagne, remontant à novembre 2021, au groupe cybercriminel Malsmoke, qui a déployé des efforts considérables pour mettre au point des méthodes d’évasion. ZLoader est connu pour être un outil de diffusion de ransomwares, notamment de Ryuk et Conti.

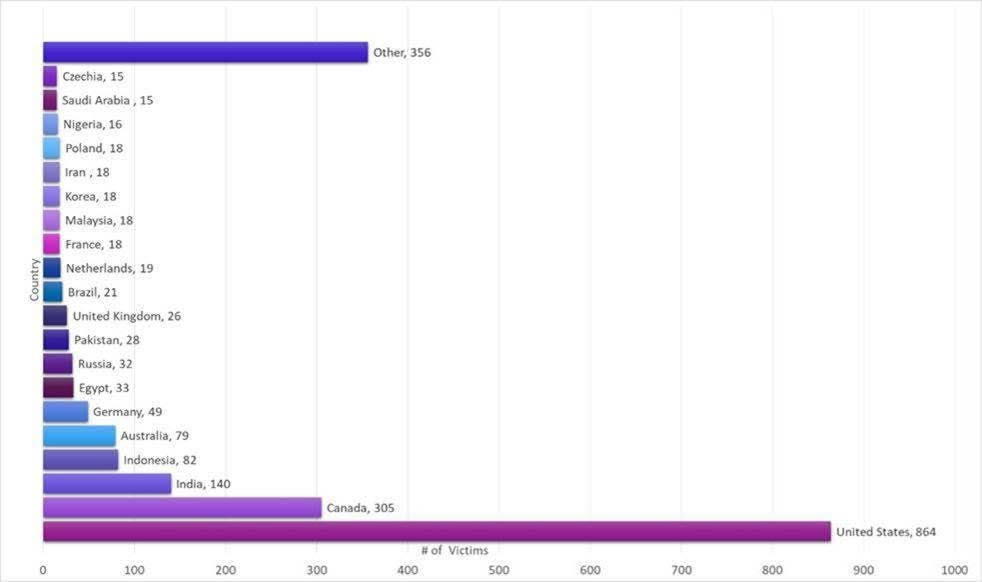

- 2170 victimes recensées dans 111 pays

- La plupart des victimes résident aux États-Unis (40 %), au Canada et en Inde.

- CPR invite les utilisateurs à installer la mise à jour de Microsoft pour une vérification rigoureuse de l’Authenticode, car cette dernière n’est pas activée par défaut.

Connu sous le nom de ZLoader, ce malware est un Trojan bancaire qui utilise l’injection web pour voler des cookies, des mots de passe et toute information sensible. ZLoader s’est fait connaître dans le passé en diffusant des ransomwares et est apparu dans le radar de la CISA en septembre 2021 comme menace dans la diffusion du ransomware Conti. Au cours du même mois, Microsoft a déclaré que les opérateurs de ZLoader achetaient des annonces de mots-clés sur Google pour distribuer diverses souches de logiciels malveillants, dont le ransomware Ryuk. CPR a informé Microsoft et Atera de ses conclusions.

While analyzing ZLoader campaigns in early September, we observed a notable shift in delivery method: from the traditional email campaigns to the abuse of online ad platforms. Attackers purchased ads pointing to websites that host malware posing as legitimate installers. pic.twitter.com/8HkR4kmyO6

— Microsoft Security Intelligence (@MsftSecIntel) September 23, 2021

Dans ce rapport, CPR détaille la résurgence de ZLoader dans une campagne qui a fait plus de 2000 victimes dans 111 pays. CPR attribue la campagne au groupe cybercriminel MalSmoke, compte tenu de quelques similitudes avec des campagnes précédentes.

Chaîne d’infection :

- L’attaque commence par l’installation d’un programme légitime de gestion à distance qui se fait passer pour une installation Java.

- Une fois installé, l’attaquant dispose d’un accès complet au système, est en mesure de télécharger des fichiers et d’exécuter des scripts. Il télécharge et exécute donc quelques scripts qui en téléchargent d’autres qui exécutent mshta.exe avec le fichier appContast.dll comme paramètre.

- Le fichier appContast.dll est signé par Microsoft, même si des informations supplémentaires ont été ajoutées à la fin du fichier.

- Les informations ajoutées téléchargent et exécutent la charge utile finale de Zloader, qui vole les informations d’identification de l’utilisateur et les informations privées des victimes.

Kobi Eisenkraft, chercheur en logiciels malveillants chez Check Point :

« Le public doit savoir qu’il ne peut pas faire confiance instantanément à la signature numérique d’un fichier. Nous avons découvert une nouvelle campagne ZLoader qui exploite la vérification de la signature numérique de Microsoft pour voler des informations sensibles aux utilisateurs. Les premières preuves de cette nouvelle campagne sont apparues vers novembre 2021. Les attaquants, que nous attribuons à MalSmoke, cherchent à voler les informations d’identification des utilisateurs et les informations privées des victimes. Jusqu’à présent, nous en avons recensé plus de 2 000 dans 111 pays. Il semble que les auteurs de la campagne Zloader aient fait de gros efforts pour contourner les défenses et qu’ils continuent à mettre à jour leurs méthodes chaque semaine. Je recommande vivement aux utilisateurs de faire une mise à jour de Microsoft pour une vérification stricte de l’Authenticode, qui n’est pas appliquée par défaut ».

Figure 1 Image simplifiée de la chaîne d’infection