L’équipe de chercheurs de Trend Micro a annoncé aujourd’hui avoir découvert des applications Android malveillantes destinées à « miner » des Dogecoins et des Litecoins, monnaies virtuelles alternatives aux Bitcoins, pour les échanger ensuite contre cette devise plus répandue.

Les détenteurs de Bitcoins ont connu une année plutôt mouvementée en 2013, cette crypto-devise ayant fluctué dans des variations à donner des sueurs froides même aux spéculateurs les plus avertis. Certains observateurs, et notamment Alan Greespan, l’ancien patron de la FED américaine n’ont d’ailleurs pas hésité à considérer le Bitcoin comme une “bulle” spéculative, récemment plombée par le crash et la disparition de la plateforme d’échange MtGox.

Dissimulé au sein fausses applications téléchargeables sur différents App Stores dont le Google Play Store, le malware est aujourd’hui potentiellement actif sur des millions de terminaux Android. Pour les utilisateurs, les conséquences sont réelles : durée de vie de la batterie raccourcie, accélération de l’usure du terminal, etc.

Le « mining » de monnaie virtuelle nécessite en effet énormément de ressources, et les terminaux mobiles se prêtent peu à ce genre d’opérations. Si les cybercriminels ont ainsi pu obtenir des milliers de Dogecoins, le gain est finalement assez peu substantiel, 100 Dogecoins ne valant, à l’heure actuelle, que 5 centimes d’euros… Cette découverte est une bonne illustration du mal que peuvent se donner les cybercriminels pour gagner de l’argent, même lorsque le jeu en vaut à peine la chandelle !

Malwares de mining : état des lieux

Le processus de création de la devise est en effet particulièrement gourmand en ressources informatiques, d’où l’apparition de ces malwares qui détournent les ressources des machines infectées. De nombreuses variantes de malware de mining ont été détectées (BKDR_BTMINE, TROJ_COINMINE et HKTL_BITCOINMINE), ce qui laisse penser que, bulle spéculative ou non, le Bitcoin est avant tout une mine d’or. Les personnes malintentionnées le savent parfaitement : au cours des derniers mois, les outils de mining utilisant les ressources des processeurs CPU et graphiques ont ouvert la voie à des outils dédiés, plus performants, qui capitalisent sur des modules ASIC.

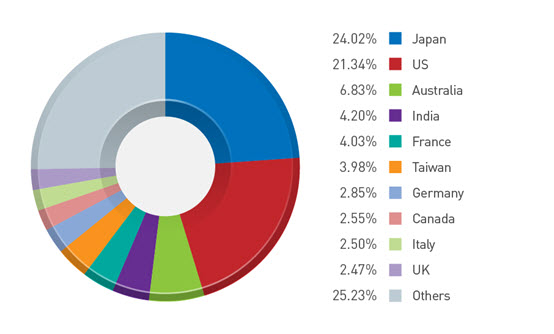

De septembre à novembre 2013, l’infrastructure de veille des menaces Smart Protection Network (SPN) de Trend Micro a détecté plus de 12 000 PC infectés par un malware de mining dans le monde, avec une prévalence de ces infections au Japon, aux États-Unis et en Australie. La France, quant à elle, est loin d’être épargnée.

Or une infection par malware résulte d’un acte aussi anodin que jouer en ligne, consulter un site (malveillant) ou ouvrir la pièce jointe d’un mail. À titre d’exemple, la plateforme de jeu en ligne ESEA Games a récemment été accusée d’infecter les machines de ses gamers à l’aide d’un outil de mining. L’éditeur du jeu a d’ailleurs dû s’acquitter d’un montant de 1 million de dollars pour éviter toute forme de procès. Citons également le cas de ce simple utilitaire de proxy Wi-Fi, pour lequel les utilisateurs se sont retrouvés à assurer le mining de Bitcoins à leur insu…

Vers l’industrialisation d’un mining fraufuleux de Bitcoins ?

Fin du fin, les premiers data centers consacrés au mining ont fait leur apparition. On imagine l’importance des ressources informatiques utilisées pour industrialiser le mining, et donc la planification des investissements sous-jacents.

Mais que faire lorsqu’on ne dispose pas de telles ressources ? Les détourner, tout simplement…C’est précisément ce que font déjà les cybercriminels via ces malwares spécifiques, pesant lourdement tant sur les particuliers que sur les entreprises.

Du détournement d’informations au détournement de ressources…

Les entreprises disposant, par définition, de ressources informatiques bien plus importantes que celles d’un particulier, elles pourraient bien s’imposer à l’avenir comme des cibles privilégiées dans cette nouvelle ruée vers l’or.

Nous connaissons déjà les attaques ciblées, dont le but est de détourner des informations confidentielles d’entreprise. Et si demain, ces mêmes attaques ciblaient les ressources informatiques de l’entreprise pour assurer le mining de Bitcoin ? Un scénario d’autant plus plausible que ce genre d’attaques a pour ambition de rester furtif le plus longtemps possible…

Soit, vous êtes sûr que personne n’imprime de la fausse monnaie dans vos locaux. Mais êtes-vous bien certain que personne ne mine du Bitcoin dans votre dos, via vos équipements informatiques ?

Source : Trend Micro