Cloud Atlas, une menace persistante sophistiquée (APT), également connue sous le nom d’Inception, a fait évoluer son arsenal avec de nouveaux outils qui lui permettent d’éviter d’être détectée à l’aide d’Indicateurs de Compromission standards. Cette nouvelle technique a été utilisée lors du ciblage de réseaux informatiques en Europe de l’Est, en Asie centrale et en Russie.

Tribune Kaspersky Lab – Cloud Atlas est une menace connue de longue date pour réaliser des actions de cyber-espionnage ciblant des entreprises, des gouvernements et différentes organisations internationales. Elle a été identifiée dès 2014 par Kaspersky et reste active depuis. Récemment, les chercheurs en sécurité de Kaspersky ont vu Cloud Atlas s’attaquer à des organisations économiques internationales, des industries aérospatiales, ainsi qu’à des organisations gouvernementales et religieuses présentes dans différents pays.

Même si depuis 2018, Cloud Atlas n’a pas fondamentalement modifié ses tactiques d’attaque, l’analyse de ses récentes campagnes d’attaques en 2019 a montré qu’il s’était doté d’une nouvelle chaîne d’infection employant des codes malveillants polymorphiques.

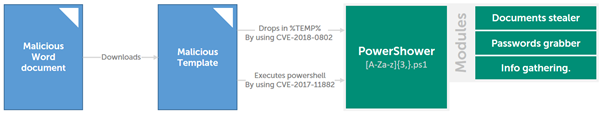

Depuis septembre 2018, Cloud Atlas avait pour habitude d’envoyer en premier lieu à sa cible un courriel possédant une pièce jointe malveillante. Lors de l’ouverture de la pièce jointe, un malware dénommé « PowerShower » était délivré à la victime pour initier une phase de reconnaissance sur son poste de travail et pour télécharger des modules malveillants additionnels.

Lors de ses dernières attaques, CloudAtlas a reporté l’exécution de « PowerShower » à une étape ultérieure dans la chaîne d’infection. Désormais, après l’infection initiale, une application HTML malveillante est téléchargée et exécutée sur le poste de travail de la victime. Cette application va exécuter « VBShower », un nouveau code malveillant. « VBShower » est un petit script dédié à effacer des traces antérieures de l’attaque et à télécharger des codes additionnels parmi lesquels, « PowerShower » et un autre code, beaucoup plus complexe et connu pour être utilisé par Cloud Atlas depuis plusieurs années.

Le principal intérêt de cette nouvelle chaîne d’infection réside dans le fait que la plupart des codes employés sont polymorphes. Cela signifie qu’à chaque infection, des codes uniques seront délivrés aux victimes. Selon les experts Kaspersky, cette nouvelle version a été conçue pour rendre la recherche de compromission basée sur des Indicateurs de compromission (IOC) beaucoup plus complexe.

« Partager des Indicateurs de Compromission (IoC) pour détecter des attaques informatiques est devenu une bonne pratique pour se protéger des attaques informatiques. Cette pratique nous permet de détecter et de contrer assez rapidement les opérations courantes de cyber-espionnage, afin d’éviter tout dommage supplémentaire qu’elles pourraient occasionner. Néanmoins, comme nous l’avions prédit dès 2016, les Indicateurs de Compromission ne peuvent désormais plus être considérés comme des outils fiables pour détecter une attaque ciblant votre réseau. Cette réalité s’est révélée avec l’opération de cyber espionnage « ProjectSauron », qui utilisait des codes malveillants uniques pour chacune de ses victimes. Elle a été confirmée avec la tendance à utiliser des outils open source dans les opérations d’espionnage, au lieu d’outils uniques. Cette pratique se poursuit avec l’exemple récent de malwares polymorphes. Pour autant, ceci ne veut pas dire que les acteurs sont plus difficiles à détecter, mais que les défenseurs doivent utiliser de nouvelles stratégies, basées notamment sur de la recherche d’anomalies » a déclaré Félix Aimé, chercheur en sécurité au sein de l’équipe GReAT (Global Research and Analysis Team) de Kaspersky.

Kaspersky recommande ainsi aux organisations d’utiliser des solutions anti attaque ciblée enrichies avec des Indicateurs d’Attaque (IoA) qui se concentrent sur les tactiques, les techniques et les actions que des concepteurs de logiciels malveillants pourraient utiliser lorsqu’ils préparent une attaque. Les IoA s’intéressent aux techniques mises en œuvre, quels que soient les outils spécifiques utilisés. Les dernières versions de Kaspersky Endpoint Detection and Response et Kaspersky Anti Targeted Attack font toutes les deux appel à une nouvelle base de données d’IoA’s, maintenue et mise à jour par les experts Kaspersky en recherche de menaces.

Les commentaires sont fermés.