Le 17 septembre, l’équipe de chercheurs de Check Point a découvert un nouveau générateur en ligne surnommé « Gazorp », disponible sur le Dark Web.

Tribune CheckPoint – Gazorp est conçu pour créer des binaires du logiciel malveillant Azorult, un outil de vol de données utilisé pour dérober des mots de passe utilisateur, des informations de carte bancaire, des données liées aux cryptomonnaies, etc.Le service Gazorp est gratuit et fournit aux pirates la possibilité de créer de nouveaux échantillons d’Azorult, ainsi que le code correspondant pour l’interface serveur. Il ne leur reste plus qu’à fournir l’adresse de leur serveur de commande et de contrôle. Cette dernière est intégrée au binaire nouvellement créé, qui peut alors être diffusé par les pirates.

L’analyse de Check Point révèle que Gazorp génère effectivement des échantillons de la version 3.0 d’Azorult, qui a été diffusée il y a cinq mois. Depuis, le logiciel malveillant a été mis à jour deux fois, et les versions suivantes 3.1 et 3.2 ont été publiées et observées en action, rendant la version de Gazorp obsolète. Malgré cela, cette version dispose de multiples fonctionnalités qui peuvent être utilisées par n’importe quel pirate pour collecter des données sur ses victimes et en faire un usage abusif. Elle comprend également plusieurs mises à niveau et améliorations apportées au code de l’interface C2 du logiciel malveillant.

Publication propice de Gazorp

Le moment choisi pour la publication du générateur est assez intéressant. L’émergence de Gazorp sur le Dark Web a été précédée par une fuite du code de l’interface d’Azorult (pour les versions 3.1 et 3.2). Cette fuite permet en effet à quiconque souhaite héberger une interface de commande et de contrôle Azorult de le faire relativement facilement. La fuite comprenait également un générateur de la dernière version du logiciel malveillant, qui ne semblait pas être la version originale utilisée par ses auteurs. Au lieu de cela, elle encodait simplement la chaîne de l’adresse du serveur de commande et de contrôle, fournie sous forme d’argument par l’utilisateur dans un champ particulier d’un binaire prêt à l’emploi.

On peut envisager que ce simple mécanisme et la diffusion publique des versions récentes aient encouragé les auteurs de Gazrop à la mettre en ligne. Un autre point à noter est que le générateur en ligne se connecte à un canal Telegram dans lequel l’activité de ses auteurs est publiquement visible. Les participants peuvent se tenir informé du projet et suggérer leurs propres idées d’amélioration. Les auteurs encouragent en outre les utilisateurs à financer leur projet en émettant des transactions vers un portefeuille bitcoin particulier, ce qui semble être le seul moyen de monétiser Gazorp (son utilisation étant totalement gratuite). En retour, ils affirment que les utilisateurs bénéficieront de nouveaux développements et de mises à niveau (selon leurs propres termes : « plus de dons, plus de mises à jour »).

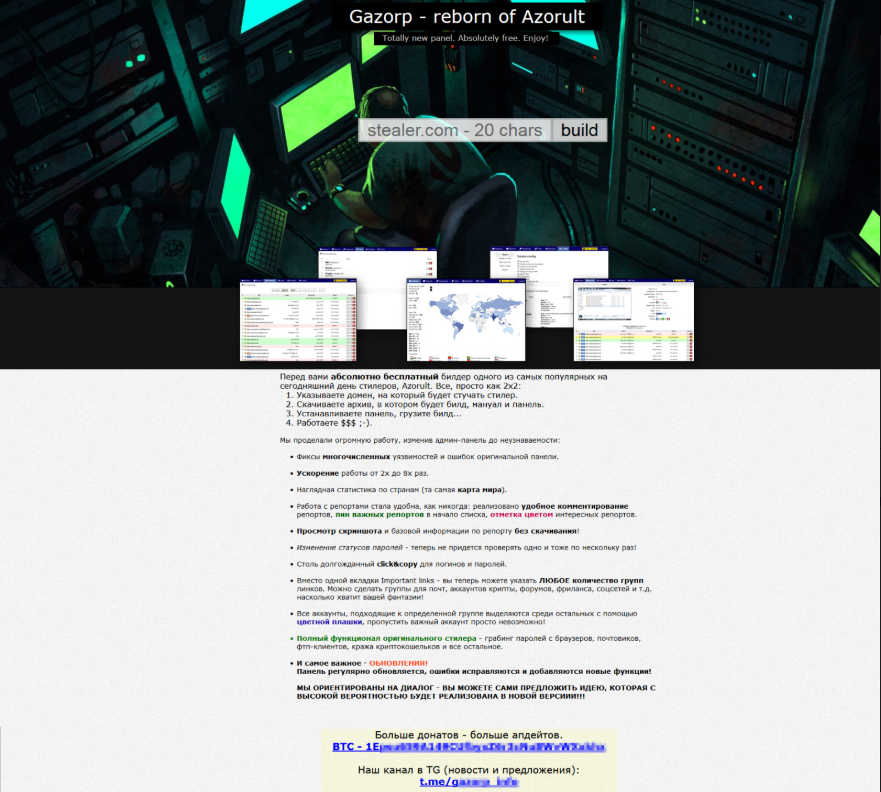

Le premier paragraphe de la page du générateur ci-dessus spécifie les actions simples à effectuer par tout utilisateur souhaitant l’utiliser. Cela se traduit comme suit :

« Générateur entièrement gratuit d’Azorult, l’un des voleurs de données les plus populaires aujourd’hui, disponible ici. C’est aussi simple que 2 et 2 font 4 :

1. Spécifiez le domaine de commande et de contrôle.

2. Téléchargez l’archive comprenant le binaire, un manuel et une interface.

3. Installez l’interface, déployez le binaire.

4. Gagnez de l’argent ;-). »

Les auteurs essaient de présenter les améliorations qu’ils ont apportées à l’interface du logiciel malveillant comme étant la valeur la plus importante qu’ils ont fournie à ce projet. L’interface d’Azorult pour la version 3 avait également été fuitée et publiée sur Github, offrant ainsi aux escrocs et aux cybercriminels la possibilité d’en détourner l’utilisation.

Les modifications apportées à l’interface, comme l’indiquent les auteurs, incluent de multiples correctifs de vulnérabilité et de bogues, de meilleures performances, des améliorations visuelles et différentes nouvelles fonctionnalités. En comparant les arbres de code source entre les deux interfaces, nous pouvons effectivement constater des différences et des ajouts majeurs dans Gazorp.

noirs indiquent les répertoires de code absents de l’arbre Azorult.

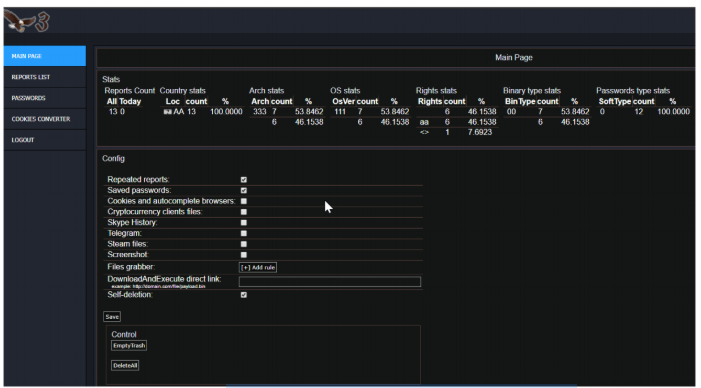

En réalité, l’interface de Gazorp est beaucoup moins attrayante qu’annoncé. La page principale des statistiques est assez terne par rapport à celle d’Azorult v3, et sa principale amélioration par rapport à son homologue est la carte mondiale qui fournit des statistiques par pays d’une manière qui n’était pas accessible dans l’interface d’Azorult.

Outre les modifications suggérées, Gazorp intègre de nombreuses fonctionnalités tournées vers l’avenir. Par exemple, les auteurs ont incorporé une section « modules », ce qui indique la possibilité d’étendre Azorult par de nouvelles fonctionnalités, qui ne sont pas encore implémentées. Ils proposent également des fonctionnalités plus simples, telles que la possibilité de configurer l’interface et d’exporter les différentes bases de données dans un fichier. Celles-ci ne sont pas encore disponibles et devraient être ajoutées au fur et à mesure du développement du projet.

Utilisation du binaire Azorult v3.0

Comme indiqué précédemment, Gazorp semble produire un duplicata du binaire d’Azorult v3.0, qui a auparavant été analysé par Cert.lu.

Cette version d’Azorult, telle que produite par Gazorp, peut être identifiée grâce à plusieurs caractéristiques distinctives :

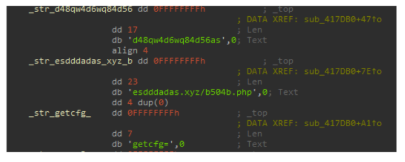

Chaque version d’Azorult possède un mutex unique créé par le logiciel malveillant au début de son exécution. Azorult v3.0 en particulier crée un nom mutex qui est une concaténation des autorités de l’utilisateur actuel (A-admin, U-user, S-system, G-guest) et la chaîne « d48qw4d6wq84d56as ».

Azorult chiffre sa connexion avec le serveur C2 à l’aide d’une méthode XOR simple avec une clé encodée en dur dans le fichier. Chaque version d’Azorult possède une clé différente. Dans le cas de la v3.0 : 0xfe, 0x29, 0x36.

Le message renvoyé par le serveur C2 est constitué de balises. Dans la version 3.0, le

message renvoyé contient les balises suivantes (déchiffrées) :

<c>données_de_configuration</c>

<s>fichier_Sqlite3</s>

<z>fichier_de_fonctions_zip</z>

<d>noms_des_logiciels_auprès_desquels_voler_des_identifiants</d>.

Les valeurs entre les balises sont déchiffrées avec Base64.

Épilogue :

Ce nouveau service illustre la facilité d’accès à certains logiciels malveillants courants sur le web. Pour l’instant, il semble qu’il s’agisse d’une toute première version du service Gazorp (0.1), dans laquelle le principal produit fourni est une interface de commande et de contrôle Azorult améliorée. Nous prévoyons cependant que le projet évoluera progressivement et conduira éventuellement à de nouvelles variantes d’Azorult.

Étant donné que le service est gratuit, il est également possible que de nouvelles campagnes avec des fichiers binaires construits par Gazorp émergent à plus grande échelle. Nous continuerons de surveiller cette menace et fournir des informations sur notre blog lorsque cela se produira.