Facebook est devenu en quelques années une cible de choix pour les pirates. Entre social engineering et fausses applications, les méthodes sont variées pour récupérer des données personnelles ou pirater des comptes d’utilisateurs. Aujourd’hui, les Laboratoires Bitdefender en France révèlent ce qui se cache derrière le piège d’ajout d’un nouvel ami.

1. Présentation

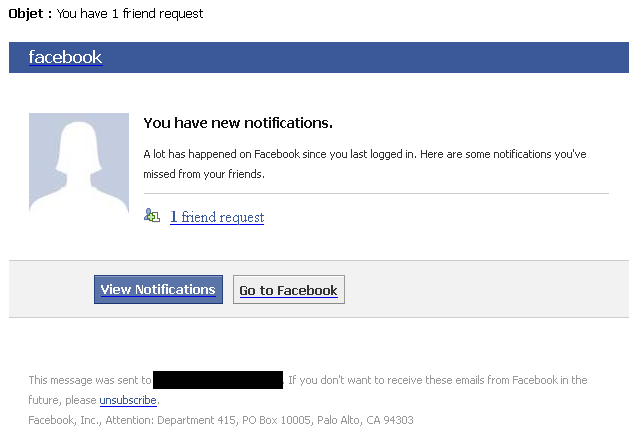

Tout débute via la réception d’un e-mail imitant une notification Facebook en cas d’ajout de nouvel ami, sans photo et sans nom, ceci augmentant sensiblement la tendance au clic (la curiosité est un vilain défaut !).

Mais pas de page Facebook à l’horizon : tous les liens inclus dans cet e-mail sont piégés et redirigent l’utilisateur sur un serveur pirate, hébergé en Russie.

2. Compromission du poste

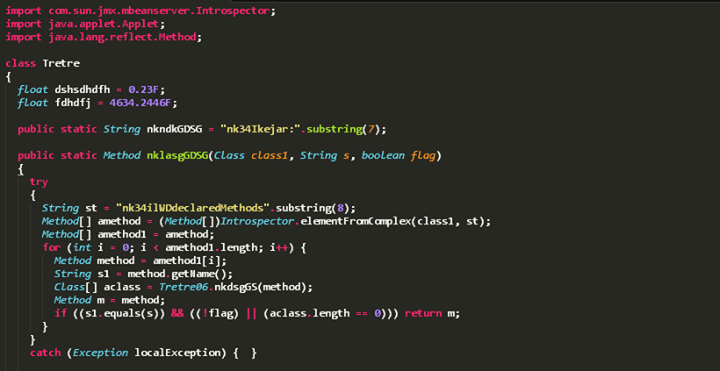

Le serveur Russe redirige alors l’utilisateur vers une plateforme d’exploitation Pakistanaise. Dans notre cas, une faille Java sera détectée sur le PC et exploitée via un code obfusqué (technique visant à compliquer la lecture) pour échapper aux solutions antivirus.

L’exploitation de la faille se termine avec le téléchargement d’un exécutable chiffré qui sera décodé puis lancé en mémoire.

3. Analyse du code malveillant

A l’heure de l’étude, le malware en question est détecté par moins de la moitié des logiciels antivirus, selon Virus Total (Bitdefender le détecte sous le nom de Trojan.GenericKDZ.22634).

Mais pourquoi ce malware échappe-t-il à autant d’antivirus ?

Créé dès le départ en ayant pour but de ne pas être détecté, il utilise un camouflage spécifique par le biais d’un packing (encapsulage) de sa partie malveillante (zone rouge), qui lui permet d’échapper à la détection des moteurs d’analyse.

Cette méthode est assez répandue, mais ce malware-ci se démarque des autres au niveau d’une condition préalable à son « désencapsulage » : la recherche dans les clsid (CLasS IDentifier) d’un codec Windows Media Player.

Si ce codec n’est pas détecté, le malware génère alors une erreur qui met fin à son exécution, grâce à une interruption BIOS. S’il est détecté, l’infection commence.

Le malware en question se révèle être un injecteur mémoire qui parasite les processus du compte utilisateur Windows, il modifiera certaines sections afin de contrôler les flux réseaux et l’exécution des applications.

Le but final du malware est de prendre possession du navigateur de sa victime et ainsi de pouvoir récupérer des informations bancaires via des injections de formulaires Web falsifiés.

Voici un type de formulaire conçu pour l’injection :

La partie injectée du malware (les faux formulaires) n’est détectée que par 1/3 des antivirus, selon Virus Total à l’heure de l’étude. Bitdefender la détecte sous le nom de Trojan.Injector.API.

4. Conclusion

Nous avons donc ici à faire à un piège de type “social” qui entraîne un risque d’usurpation d’identité ou encore le vol d’informations privées et/ou bancaires.

Le code malveillant est associé à un réseau botnet (PC zombies contrôlés par des “pirates” informatiques à l’insu de leurs propriétaires). Ces pirates appelés « botmasters » contrôlent ainsi des centaines voire des milliers d’ordinateurs et peuvent, à loisir, réaliser les opérations de leurs choix sur le poste de leur victime (attaques Web & vol d’informations complémentaires, enregistrements via webcam, migration sur un autre réseau botnet etc.).

Les cybers-criminels sont toujours à la pointe de la technologie pour tenter de profiter des failles disponibles et éviter la détection de la part des solutions de sécurité.

Il est donc capital en réponse à cela de veiller à protéger son ordinateur en utilisant un antivirus aux technologies efficaces et de réaliser très régulièrement les mises à jour des logiciels, composants système (Windows) et Web (navigateur + plugins).

Cet article a été rédigé par Tristan Vanel, Malwares Analyst des Laboratoires Bitdefender en France.

Les mentions de produits et d’entreprises ici présentes le sont uniquement pour des raisons d’identification et sont la propriété, voire les marques déposées, de leurs propriétaires respectifs.

Source : Bitdefender Crédits image : Flickr, IsaacMao