Les analystes de Doctor Web alertent sur un lien compromis qui redirige vers le téléchargement du logiciel de traitement de vidéos et audios VSDC disponible sur le site de téléchargement download.cnet.com. A la place du logiciel originel, les visiteurs du site reçoivent un installateur modifié avec un contenu malveillant, qui permet aux pirates de gérer à distance les ordinateurs contaminés.

Tribune Dr. WEB – La fréquentation mensuelle de cette ressource est d’environ 90 millions d’utilisateurs. Doctor Web a informé en premier lieu le site, qui a confirmé la prise en compte de l’alerte.

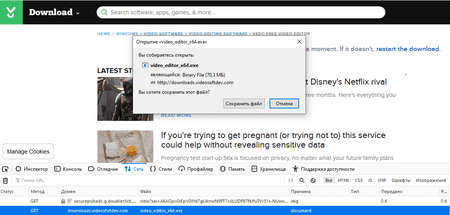

Déjà publié au mois d’avril 2019, une alerte sur la compromission du site officiel dédié au logiciel de traitement vidéos et audio VSDC avait été émise. Cette fois, les pirates diffusent un installateur malveillant du logiciel à l’aide du catalogue d’application download.cnet.com. La page VSDC contient un lien contrefait vers le téléchargement de l’éditeur.

Ce lien compromis redirige vers le domaine contrôlé par les pirates downloads[.]videosfotdev[.]com. La sélection des utilisateurs se fait en fonction de leur géolocalisation. Certains utilisateurs sont redirigés vers le site originel de l’éditeur tandis que les utilisateurs ciblés reçoivent un installateur piraté avec une signature numérique valide.

Le mécanisme de contamination a été mis en œuvre comme suit. Au lancement du programme, l’éditeur de vidéos/audios s’installe, puis deux autres dossiers sont créés dans le répertoire %userappdata%. L’un d’eux contient un ensemble légitime de fichiers de l’utilitaire TeamViewer tandis que le Trojan downloader est enregistré dans l’autre dossier et qu’il télécharge ensuite un référentiel de modules malveillants supplémentaires. Parmi ces modules malveillants, une bibliothèque de la famille BackDoor.TeamViewer qui permet d’installer une connexion non autorisée à un ordinateur infecté (en masquant notamment le fonctionnement de TeamViewer sur l’ordinateur), et un script permettant de contourner la protection antivirus embarquée de l’OS Windows.

En utilisant BackDoor.TeamViewer, les attaquants sont en mesure de télécharger vers les appareils contaminés une charge ” utile ” sous forme d’applications malveillantes. Parmi lesquelles :

- keylogger X-Key Keylogger,

- stealer Predator The Thief,

- Trojan proxy SystemBC,

- Trojan nécessaire pour le contrôle à distance via le protocole RDP.

Il est à noter que l’un des référentiels contient un faux installateur NordVPN. Il comporte également des composants malveillants et possède une signature numérique valide. Au moment de publier cette alerte, les équipes de VSDC ont également pris en compte le problème et mis en place les mesures de sécurité nécessaires.

Les produits Dr.Web détectent et éradiquent toutes les menaces énumérées. Néanmoins, les experts de Doctor Web recommandent à tous les utilisateurs des produits VSDC de vérifier leurs appareils avec un antivirus.