Apparue hier, Bad Rabbit est une nouvelle souche du ransomware GoldenEye, qui a commencé par frapper un nombre d’institutions de premier plan en Russie et en Ukraine.

Communiqué Bitdefender / Kaspersky Lab / Sophos – La nouvelle famille de ransomwares est surnommée Bad Rabbit et semble cibler les infrastructures critiques et les entités de haut niveau dans des régions de l’ancien bloc soviétique. Notre analyse préliminaire révèle que cette nouvelle souche de ransomware accompagne plusieurs outils open source qui sont utilisés pour le chiffrement des données et les mouvements latéraux, comme expliqué ci-dessous.

Les équipes de Kaspersky Lab ont détecté la cyberattaque en Russie et en Ukraine.

Kaspersky Lab confirme que Bad Rabbit est lié à ExPetr, les investigations se poursuivent.

- Les chercheurs de Kaspersky Lab ont découvert que l’attaque ransomware Bad Rabbit avait des liens très étroits avec l’attaque ExPetr, qui s’est produite en juin dernier.

- Selon leurs analyses, l’algorithme de hachage utilisé lors de l’attaque Bad Rabbit est similaire à celui utilisé par ExPetr. De plus, les experts ont découvert que les deux attaques utilisaient le même domaine et les similarités dans leurs codes sources respectifs indiquent que la nouvelle attaque est liée aux créateurs d’ExPetr.

- Tout comme ExPetr, Bad Rabbit essaie de dérober des identifiants depuis la mémoire du système et de les diffuser au sein du réseau corporate par WMIC. Néanmoins, les chercheurs n’ont trouvé aucun exploit EternalBlue ou EternalRomance dans l’attaque Bad Rabbit ; alors que les deux étaient utilisés pour ExPetr.

- Les investigations ont démontré que les attaquants derrière cette opération la préméditaient depuis au moins juillet 2017, en installant leur réseau d’infections sur des sites piratés, qui sont principalement des plateformes médias et sites d’information.

- Selon la recherche de Kaspersky Lab, Bad Rabbit a fait près de 200 victimes, basées en Russie, Ukraine, Turquie et Allemagne. Toutes les attaques se sont déroulées le 24 Octobre et aucune nouvelle attaque n’est à déplorer depuis. Les chercheurs ont noté qu’une fois l’infection largement répandue et le début de l’investigation des entreprises de sécurité, les cyber-attaquants ont immédiatement supprimé le code malveillant qui avait été ajouté aux sites piratés.

- Les experts de Kaspersky Lab continuent d’analyser Bad Rabbit pour trouver d’éventuels défauts dans sa routine de cryptage.

Premiers résultats d’analyse de l’échantillon

Ceci est une analyse continue et les informations présentées ici seront mises à jour plusieurs fois jusqu’à ce que l’échantillon soit entièrement répertorié, alors assurez-vous de suivre les mises à jour régulières.

Le processus d’infection commence par un faux programme d’installation Adobe Flash téléchargé à partir de sites Web compromis. Ce faux programme d’installation Flash contient la charge utile du ransomware dans une superposition de compressions ZLIB. Une fois déchiffré, il dépose et exécute le véritable ransomware (identifié en tant que b14d8faf7f0cbcfad051cefe5f39645f).

La charge utile de ransomware mentionnée ci-dessus contient pas moins de six outils différents sous l’apparence de ressources compressées ZLIB, qui sont utilisés à des fins de chiffrage, ainsi que pour la propagation latérale. Ces outils sont :

Le composant de chiffrement (identifié comme étant 5b929abed1ab5406d1e55fea1b344dab). Le bootloader (identifié comme étant b14d8faf7f0cbcfad051cefe5f39645f)

Mimikatz – un utilitaire pour extraire les mots de passe et les tickets d’authentification de la mémoire

- Un binaire Mimikatz compilé pour x86 (identifié comme 37945c44a897aa42a66adcab68f560e0)

- Un binaire Mimikatz compilé pour x64 (identifié comme 347ac3b6b791054de3e5720a7144a977)

DiskCryptor – une solution de chiffrement de partition open source

- Un driver DiskCryptor compilé pour x86 (identifié comme b4e6d97dafd9224ed9a547d52c26ce02)

- Un driver DiskCryptor compilé pour x64 (identifié comme edb72f4a46c39452d1a5414f7d26454a)

Ce que nous savons jusqu’ici

Bad Rabbit est extrêmement similaire à GoldenEye / NotPetya à la fois structurellement et d’un point de vue plus large. Il cible l’infrastructure critique ukrainienne et est hautement viral en raison de son implémentation de Mimikatz qui lui permet de passer d’un poste de travail infecté à un autre au sein d’une organisation. Il dispose également d’un chiffrement de disque via le driver DiskCryptor afin qu’il puisse interférer avec le processus de démarrage normal et empêcher ce dernier sur l’ordinateur.

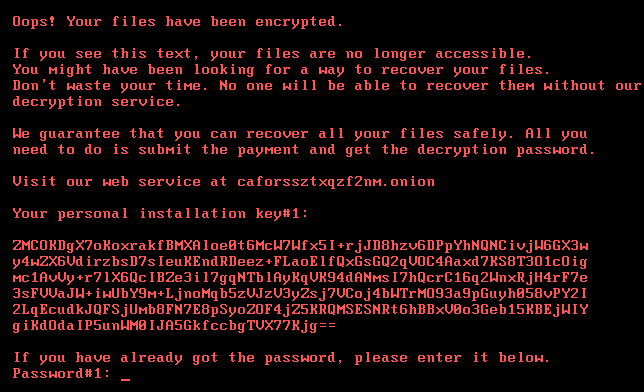

IMAGE : Des noms de personnages de Game of Thrones sont référencés sur cet échantillon.

Dernier point, mais non des moindres, alors que le composant ransomware référence les personnages Game of Thrones, il possède également une routine de hachage de processus extrêmement similaire à celle utilisée par GoldenEye pour vérifier les solutions de sécurité installées localement avant de crypter le MBR (le master boot record).

Ci-dessous, les commentaires de Chester Wisniewski, principal research scientist chez Sophos à ce sujet :

« Ce n’était qu’une question de temps avant que les idées utilisées par WannaCry et NotPetya ne soient récupérées par des cybercriminels pour lancer une nouvelle cyberattaque ciblant des victimes peu méfiantes. Il semble que cette dernière variante, appelée ransomware Bad Rabbit, soit propagée via un faux fichier d’installation Adobe Flash Player. Les premiers signalements proviennent principalement d’Europe de l’Est, en particulier de Russie et d’Ukraine. Ce qui rend ce malware plus dangereux qu’un ransomware plus classique propagé de la même manière, est sa capacité à se propager à travers une entreprise comme un ver, et pas seulement via des pièces jointes ou des plugins web vulnérables. Il semble utiliser le même mécanisme de vol de mots de passe et de propagation que NotPetya, ce qui lui permet d’infecter entièrement une entreprise et de la paralyser en un rien de temps, » déclare Chester Wisniewski, Principal Research Scientist de Sophos.

Les SophosLabs suivent de très près tous les nouveaux développements de cette attaque, et ils ont déjà mis en place une protection pour les clients Sophos. A cet instant, les clients de Sophos Anti-Virus voient apparaître cette variante sous le nom de Troj / Ransom-ERK. Sophos Sandstorm la détecte de manière proactive grâce à notre détection par des techniques de Machine Learning, de même que Sophos Intercept X qui bloque cette menace grâce à l’utilisation de notre technologie CryptoGuard. Les produits Sophos de protection web bloquent également les points de distribution connus. Nous publierons de nouveaux détails au fur et à mesure des nouveaux développements de cette attaque.

Sophos recommande par ailleurs les précautions suivantes :

- Gardez le logiciel à jour avec les derniers correctifs/patchs.

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, telles que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle.

- Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- La défense « en profondeur » est votre meilleure alliée. Les cybercriminels tentent constamment de déjouer les produits de cybersécurité, si bien qu’avoir de multiples couches de protection aident à rester en sécurité, même quand l’une d’entre elles est contournée avec succès.

- Téléchargez Sophos Intercept X disponible en essai gratuit, et pour les particuliers (pour une utilisation non commerciale), inscrivez-vous gratuitement à la version Beta de Sophos Home Premium, qui vous protège contre les ransomwares en bloquant le chiffrement non autorisé des fichiers et des secteurs sur votre disque dur.

Vyacheslav Zakorzhevsky, chef de l’équipe de recherche anti-malware de Kaspersky Lab explique :

« Selon nos datas, la plupart des victimes ciblées dans ces attaques sont situées en Russie. Nous avons également constaté des attaques similaires en Ukraine, Turquie et Allemagne, mais elles sont moins nombreuses. Ce ransomware infecte les appareils à travers un certain nombre de sites internet russes piratés. Selon nos investigations, il s’agit d’une attaque ciblée contre des réseaux corporate, usant de méthodes similaires à celles utilisées lors des attaques ExPetr. Cependant, nous ne pouvons pas confirmer une quelconque relation avec ExPetr. Nous poursuivons nos investigations.

Les produits Kaspersky Lab détectent les attaques en suivant les verdicts suivants : UDS:DangerousObject.Multi.Generic (détecté par Kaspersky Security Network), PDM:Trojan.Win32.Generic (détecté par System Watcher) et Trojan-Ransom.Win32.Gen.ftl.

Nous recommandons à nos clients corporate de s’assurer que tous leurs mécanismes de protections soient activés comme recommandé ; et que les composants de KSN et de System Watcher (activés par défaut) ne soient pas désactivés. A toutes les sociétés qui n’utilisent pas nos solutions de protection, nous recommandons la restriction de l’exécution de leurs fichiers sous les chemins c:\windows\infpub.dat et C:\Windows\cscc.dat en utilisant les instruments de l’Administrateur Système. »