Exploiter Dropbox pour accéder à la boîte de réception – une nouvelle attaque de type BEC 3.0. Par Jeremy Fuchs, chercheur/analyste en cybersécurité chez Check Point.

Introduction

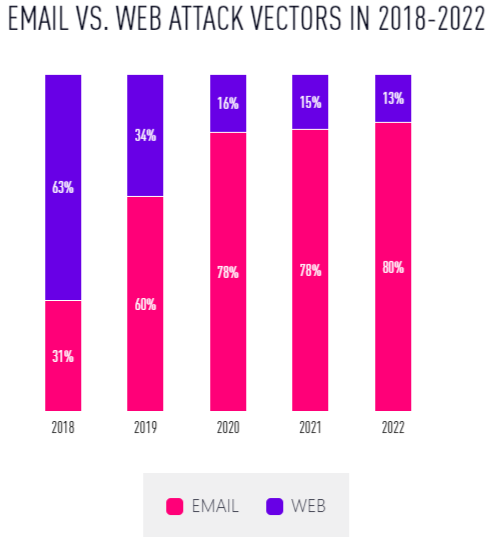

Tribune – Les menaces par e-mail ne cessent d’augmenter. En 2022, selon Check Point Research, les attaques par e-mail ont représenté 86 % de l’ensemble des attaques informatiques.

Cette augmentation des activités de piratage a poussé les spécialistes en sécurité à chercher des moyens de perfectionner leurs défenses. Pour contraindre les pirates informatiques à s’adapter.

Un type d’attaque efficace par le passé était l’usurpation de nom de marque. Un pirate fait passer un e-mail pour celui d’une marque de confiance.

Mais les pirates délaissent l’usurpation de marque et s’attaquent à la réalité.

De fait, la nouvelle façon de procéder des pirates pour lancer des attaques de type « Business Email Compromise 3.0 » consiste à passer par des services légitimes.

Pas besoin de recherches fastidieuses ou d’ingénierie sociale complexe. Créez simplement un compte gratuit sur un site fréquenté et légitime et envoyez un lien, directement à partir du service. C’est aussi simple que ça. Et ces campagnes d’e-mails se répandent dans les boîtes de réception du monde entier.

Dans cet Attack Brief, les chercheurs de Check Point Harmony Email expliqueront comment les pirates créent des documents malveillants dans Dropbox, puis envoient un lien légitime depuis Dropbox, avec un fichier partagé vers un faux lien OneDrive.

L’attaque

Dans cette attaque, les pirates créent des comptes Dropbox gratuits et s’appuient sur la légitimité de ce domaine pour créer des pages dans lesquelles ils intègrent du phishing.

- Vecteur : Email

- Type : BEC 3.0

- Techniques : BEC, Ingénierie sociale

- Cible : Tout utilisateur final

Email Exemple nº1

Une fois que les utilisateurs ont saisi leurs identifiants de connexion, ils sont dirigés vers ce site. Celui-ci les renvoie à une URL malveillante.

Les cybercriminels, en utilisant un site légitime, ont donc créé deux brèches potentielles : Ils obtiennent vos identifiants et vous incitent à cliquer sur une URL malveillante.

En effet, l’URL elle-même est légitime. C’est le contenu du site internet qui pose problème. Vous verrez que les pirates ont créé une page qui ressemble à OneDrive. En cliquant sur le lien, les utilisateurs obtiennent un téléchargement malveillant.

Méthodes

Les hackers ne manquent pas d’ingéniosité. Ils élaborent une attaque jusqu’à ce que les services de sécurité et/ou les utilisateurs trouvent un moyen de l’arrêter ou de l’ignorer.

Nous avons vu comment les pirates perpétrer de nombreuses attaques de type “Business Email Compromise” (compromission de l’e-mail professionnel). En général, ils essaient d’usurper l’identité d’un cadre ou d’un membre de la direction pour amener l’utilisateur à faire quelque chose qu’il ne veut pas faire (comme payer une facture au mauvais endroit).

Nous assistons actuellement à une recrudescence de ce que nous appelons le BEC 3.0, où des services légitimes sont utilisés pour envoyer directement du contenu de phishing. Il s’agit de la nouvelle évolution des attaques complexes et dangereuses.

L’utilisation de sites web légitimes pour héberger des contenus malveillants est un moyen infaillible d’entrer dans la boîte de réception.

La plupart des services de sécurité vérifieront le lien (dans le cas présent, Dropbox), constateront qu’il est légitime et accepteront le message. C’est parce qu’il est légitime.

Ce type d’attaque requiert un certain nombre d’éléments. Elle commence par une protection complète de la suite. Bien que cette attaque soit d’abord lancée par e-mail, elle évolue vers un problème de partage de fichiers lorsqu’elle atteint Dropbox. Il est essentiel de rechercher les fichiers malveillants dans Dropbox et d’imiter les liens dans les documents. Il s’agit notamment de remplacer les liens non seulement dans le corps de l’e-mail, mais aussi dans les pièces jointes, de manière à bloquer les attaques de phishing qui utilisent des pièces jointes avec des liens. Cette protection doit s’étendre à chaque fois qu’un utilisateur clique sur ce lien.

Autre point important : la sensibilisation. Mais comment expliquer aux utilisateurs que des liens sont légitimes ou non ? Le contexte joue un rôle important. Prenez l’exemple ci-dessus. Demandez-vous comment il s’applique à votre entreprise. Les CV sont-ils généralement envoyés via Dropbox ? Si ce n’est pas le cas, c’est peut-être une bonne occasion de contacter l’expéditeur d’origine et de revérifier. Si c’est le cas, vous pouvez continuer. Faut-il se connecter une nouvelle fois avec son e-mail lorsqu’on se connecte à Dropbox ?

Il suffit de prendre quelques secondes de plus pour vérifier ce que l’expéditeur veut réellement que vous fassiez. Cela peut vous éviter bien des ennuis par la suite.

Les meilleures pratiques : Conseils et recommandations

Pour se défendre de ces attaques, les professionnels de la sécurité peuvent prendre les mesures suivantes :

- Mettre en place un système de sécurité qui examine toutes les URL et imite la page qui se cache derrière.

- Sensibiliser les utilisateurs à cette nouvelle variante de BEC

- Miser sur un logiciel anti-phishing basé sur l’IA, capable de bloquer les contenus de phishing dans l’ensemble de la suite de productivité.