Les pirates se servent de Linktree pour inciter les victimes à donner leurs identifiants. Linktree, un service d’agrégation de liens et de renvoi de page de référence pour les réseaux sociaux, est un moyen simple et répandu d’héberger des pages bio sur Instagram et TikTok, ainsi que sur d’autres plateformes de réseaux sociaux.

Tribune par Jeremy Fuchs, chercheur/analyste en cybersécurité chez Avanan, une entreprise Check Point – C’est un moyen simple d’avoir un seul lien qui met en valeur votre bio, vos pseudonymes de réseaux sociaux et toute autre information. En quelques minutes seulement, et sans savoir coder, n’importe qui peut diriger ses followers vers des informations importantes.

Les pirates s’en servent désormais pour inciter les victimes à donner leurs identifiants.

Dans cette étude, les chercheurs d’Avanan, une société de Check Point Software, décrivent comment les pirates créent des comptes gratuits sur Linktree et s’en servent pour envoyer les utilisateurs vers des pages de récupération des identifiants.

L’attaque

Dans cette attaque, les pirates créent des pages Linktree légitimes pour héberger des URL malveillantes pour récupérer des informations d’identification.

- Vecteur: Email

- Type: Récupération des identifiants:

- Techniques: Ingénierie sociale, URL Nesting

- Cible: Tout utilisateur final

Exemple de mail :

1ère étape :

Cet e-mail imite assez bien une page de partage de documents Microsoft OneDrive ou Sharepoint, mais il est loin d’être légitime. Vous remarquerez que l’URL ne correspond pas à la réalité. La première chose à noter est la présence de « URLdefense.Proofpoint. » au début de l’URL. Cette mention fait référence à la protection contre les clics de Proofpoint (et signifie que la cible de cette attaque disposait également de Proofpoint). Le lien est protégé et testé au moment de cliquer, mais comme il s’agit de Linktree, n’importe quelle analyse démontrera qu’il n’y a rien à craindre.

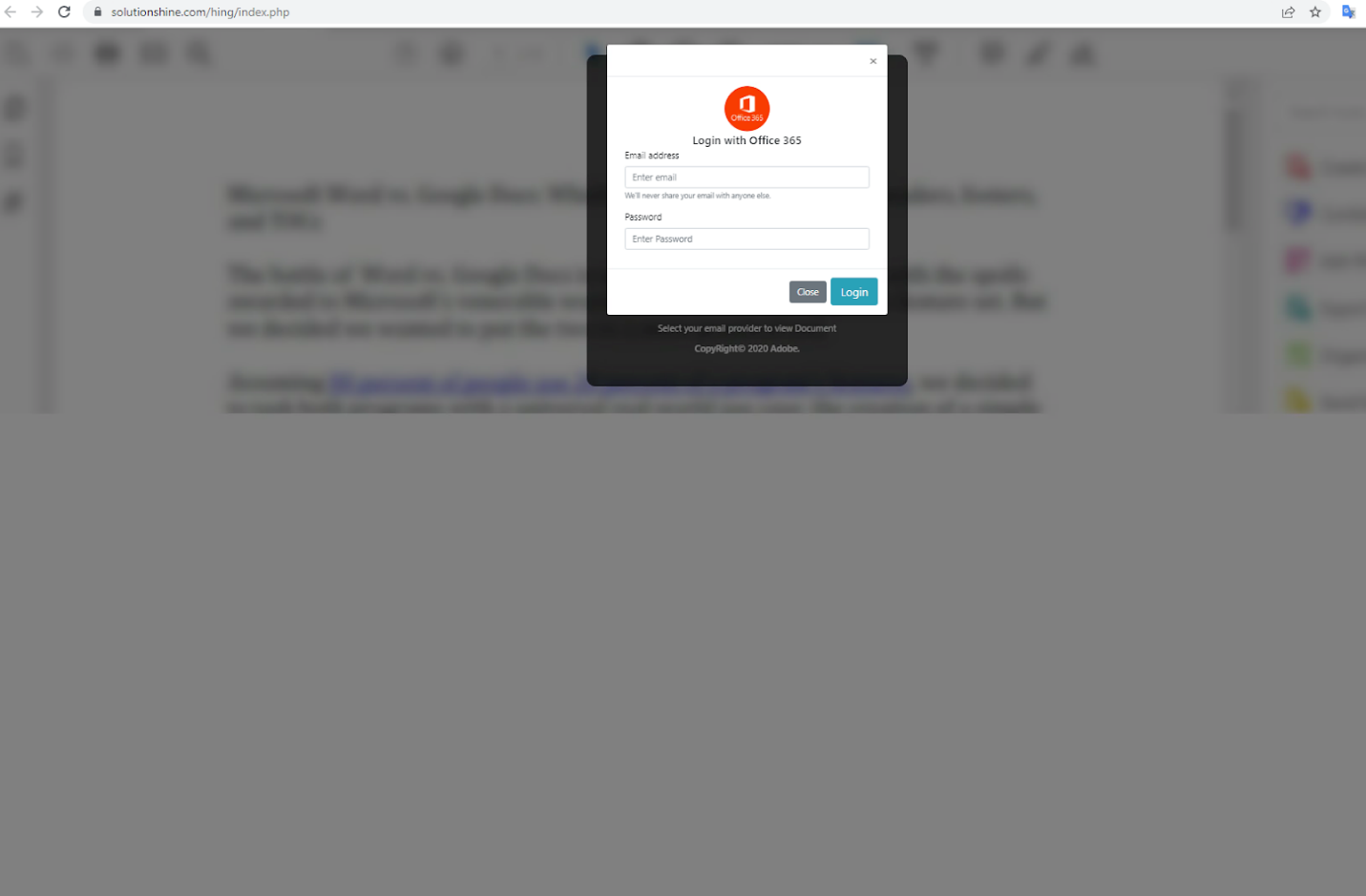

2ème étape :

3ème étape :

Techniques

L’utilisation de sites web légitimes pour héberger des contenus malveillants est un moyen infaillible d’entrer dans les boîtes de réception.

La plupart des services de sécurité vérifieront le lien (dans le cas présent, Linktree), constateront qu’il est légitime et accepteront le message. C’est parce qu’il est légitime.

Ces services de sécurité des e-mails peuvent rechercher d’autres indices, comme le contexte et l’adresse de l’expéditeur. Mais en général, ces indices ne révèlent qu’une partie de la situation, surtout si le lien n’est pas falsifié.

C’est pourquoi il est important de voir la vraie page qui se cache derrière l’URL. Cela permet d’indiquer que la page finale est malveillante.

Les utilisateurs doivent également effectuer des recherches. Ils doivent se poser la question suivante : pourquoi cette personne m’enverrait-elle un document via Linktree ? Il est fort probable que ce ne soit pas le cas. Il s’agit là d’un aspect de la sensibilisation à la sécurité, qui consiste à comprendre si un e-mail ou un processus semble logique.

Les pirates, bien sûr, comptent sur les utilisateurs pour ne pas prendre ces mesures supplémentaires. Beaucoup ne le feront pas. Ils verront un document qui leur est destiné et s’empresseront de l’ouvrir, quitte à oublier les bonnes pratiques en matière de sécurité.

Or, il suffit d’un instant de précipitation, de quelques touches mal enfoncées pour que l’entreprise subisse des dommages considérables.

C’est tout ce dont le pirate a besoin.

Les meilleures pratiques : Conseils et recommandations

Pour se protéger contre ces attaques, les professionnels de la sécurité peuvent prendre les mesures suivantes :

- Vérifiez toujours l’adresse de l’expéditeur avant de répondre à un e-mail

- Réfléchissez et demandez-vous si le support utilisé pour envoyer un fichier est typique.

- Lorsque vous vous connectez à une page, vérifiez l’URL pour voir s’il s’agit de Microsoft ou d’un autre site légitime.