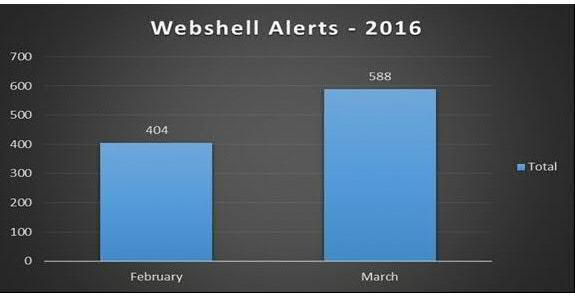

Les experts de chez IBM Security ont signalé un pic de plus de 45% d’augmentation des serveurs infectés par des Web Shells PHP, et plus particulièrement du célèbre C99 camouflé dans un fichier nommé “pagat.txt”.

Au cours des deux derniers mois, IBM Managed Security Services (MSS) a noté une forte augmentation des tentatives d’attaques visant à installer une variante du WebWhell C99 sur les systèmes WordPress vulnérables.

Pour rappel, c’est un dangereux backdoor qui peut offrir à un attaquant un contrôle total du serveur pour des activités illicites, par exemple du spam ou une infection des visiteurs via un kit d’exploitation pirate. Bref, les possibilités sont très nombreuses. De plus, si le Web Shell n’est pas correctement protégé par un mot de passe fort, il représente alors une porte ouverte à des milliers d’autres cybercriminels, qu’ils pourront trouver via les moteurs de recherche.

D’ailleurs, d’après Google, il y a actuellement 31 829 résultats pour la requête spécifique vers le fichier “pagat.txt“, ce qui signifie que l’infection est très répandue.

Les experts en sécurité de chez IBM Security pointent particulièrement du doigt une variante du célèbre WebWhell C99, qui est en augmentation de 45 pour cent sur les 3 derniers mois. Cette variante est actuellement détectée par 37 logiciels antivirus sur 56 (source VirusTotal).

Il semblerait que les pirates informatiques à l’origine de cette campagne d’infection active via backdoor PHP utilisent une URL commune et un même nom de fichier dans les différentes cyber-attaques : pagat.txt, se situant dans la répertoire du thème utilisé par la victime sous la forme hxxp://www.victim.com/wp-content/themes/twentythirteen/pagat.txt.

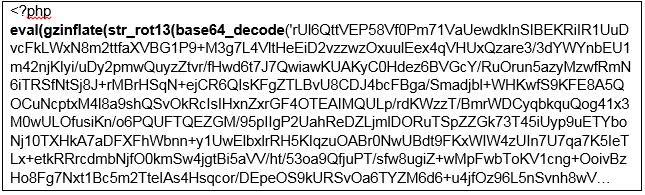

Le fichier pagat.txt en texte brute contient un script PHP de type backdoor C99 sous forme encodée afin de brouiller les traces et de réduire la détection. Le code malveillant est alors camouflé et permet de contourner la plupart des pare-feu d’applications Web (WAF) pouvant protéger les systèmes. Notons qu’à la première exécution du backdoor, l’attaquant reçoit un mail l’informant de la compromission d’un nouveau système, il n’a alors plus qu’à s’y connecter pour y prendre la main…

Le fichier est obfusqué via plusieurs techniques additionnées : Gzinflate, Rot13 et Base64.

Les attaquants doivent utiliser la vulnérabilité File Inclusion présente dans certains plugin WordPress pour l’exécution. Notons que le cœur même du CMS WordPress n’est pas en cause mais que les vulnérabilités à l’origines de ces infections se trouve dans les plugin et librairies tiers ajoutés sur les sites (15 vulnérabilités de plugins sont directement citées).

Les chercheurs d’IBM X–Force ont aussi découverts que cette variante spécifique du Web Shell C99 est identique à celle utilisée par le pirate indonésien Hmei7, qui a déjà piraté et défacé plus de 150 000 sites Internet dans le monde.

Notons aussi le fait que ce sont justement ces portes dérobées silencieusement cachées sur des milliers de serveurs Web qui servent lors des opérations massive de piratage, comme celle ayant visé la France en 2015 après les attentats. Les attaquants n’ont plus qu’à activer ces backdoors qui sont en sommeil sur les serveurs ciblent pour attaquer et pirater rapidement l’ensemble des sites Web hébergés dessus.

Un dossier complet est disponible en anglais à cette adresse.

Pour se protéger des virus il faut un bon antivirus.

Les commentaires sont fermés.