Grâce à une nouvelle technique d’amplification d’attaque par déni de service distribué (DDoS), des cyber-attaquants ont pu viser GitHub avec une violente attaque qui représente le nouveau record absolu en terme de puissance.

Mise à jour : Dans un récent article de blog et sur la base de l’amplification de deux attaques DDoS de grande envergure, ayant eu lieu le 28 février les chercheurs d’Imperva ont analysé ce nouveau vecteur d’amplification d’attaque DDoS via des serveurs memcached. Les 2 attaques ont été stoppées avec succès. Il est ici notamment question du fonctionnement des serveurs memcached et de la manière dont les attaques se sont déroulées.

Les principaux points de ce blog peuvent être retrouvés ci-dessous :

Les serveurs Memcached

Les attaques amplifiées par le biais de serveurs memcached atteignent un facteur d’amplification de 9 000 ou plus. En comparaison, NTP, un vecteur d’amplification DDoS connu pour ses facteurs d’amplification élevés atteint généralement un facteur d’amplification jusqu’à 557 fois la charge utile originelle. Il existe plus de 93 000 serveurs memcached sur port 11211 à travers le monde permettant aux pirates de choisir parmi une grande diversité de serveurs tout en évitant que leur adresse IP soit blacklistée.

Le début d’un nouveau vecteur d’attaque

Imperva a commencé à observer un grand nombre d’attaques DDoS utilisant cette méthode ces derniers jours. La première attaque a touché le réseau le 21 février ; la seconde lancée le 26 février, a atteint 190 Gbps et 188 Mpps et a duré plus d’une heure.

Détecter et contenir les attaques sur les serveurs memcached

Même si les attaques sont simples à détecter en établissant une règle sur le trafic UDP provenant du port source 11211 elles ne peuvent pas être stoppées sans une solution de protection DDoS spécifique. Pour cause, la quantité phénoménale de PPS et BPS transmise lors de telles attaques peut rendre un dispositif de routage inutilisable avant-même que le trafic atteigne le serveur et cela quelle que soit sa configuration.

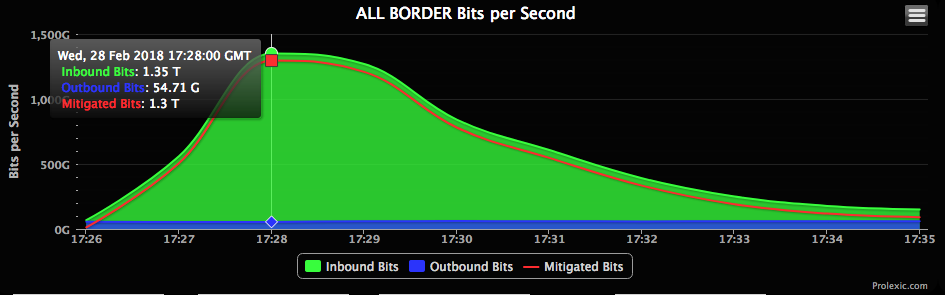

L’attaque en question a eu lieu le 28 février et à directement visé le site de développement collaboratif GitHub. Le service a engrangé un débit record atteignant 1,35 Tbit/s ! Du jamais vu donc, même lors des précédentes cyberattaques particulièrement violentes de 2016 ayant exploité les vulnérabilité des objets connectés.

Mais pourtant, contre toute attente, GitHub s’en est finalement bien sorti. En effet, les ingénieurs ont réussi à router l’ensemble du trafic entrant / sortant via le réseau Prolexic d’Akamai, une société spécialisée dans la protection anti-DDoS d’envergure (comparable à Project Shield de Google). Résultat, l’attaque a été maîtrisée en 10 minutes environ et l’activité normale de GitHub a pu reprendre. Remarquable.

Comment les cybercriminels ont réussi à battre le record historique de débit d’une attaque DDoS ?

Il s’avère que l’ancien record était détenu par l’attaque ayant visé DynDNSen 2016 (pic record à 1,2 To/s), par le biais de la puissance de millions d’objets connectés mal sécurisés dans le monde. Mais cette fois, pas question d’IoT ni de botnet… juste des dizaines de milliers de serveurs Web mal sécurisés à très haut débit. Les chercheurs ont situé le taux d’amplification de l’attaque à un facteur de 50 000 !

Le point commun de tous ces serveurs ? Ils embarquent tous un service de cache avancé nommé “memcached“, permettant d’effectuer des requêtes sur des données mises en cache directement en mémoire. Memcached est accessible via le protocole UDP, vulnérable à l’usurpation d’adresse IP. Les attaquants ont donc pu réussi à envoyer des requêtes frauduleuses abusives vers ces serveurs Web mal configurés, en faisant en sorte que les réponses des services Memcached soient directement envoyées vers la cible de l’attaque. Malin…

Nous avons donc un exemple parfait d’attaque dite par “réflexion”, permettant une énorme amplification de puissance car les réponses des serveurs sont de taille largement supérieure aux requêtes : ainsi, 1 octet envoyé permet une réponse de 50 kilo-octets vers la cible !

Selon Akamai, le record de l’attaque de GitHub ne tiendra pas longtemps maintenant que la technique est connue de tous :

« Nous pensons que d’autres attaques DDoS, potentiellement plus importantes, auront lieu à court terme. Comme elle permet de réaliser des attaques massives, il est probable que la réflexion par memcached deviendra rapidement l’outil préféré des attaquants ».

L’information doit absolument remonter aux sysadmins qui doivent revoir d’urgence la configuration de leur serveur Web utilisant Memcached, en interdisant l’accès public externe vers le service de cache. Il ne fait aucun doute que les sociétés de protection contre les attaques DDoS vont avoir du boulot dans les prochaines semaines…

Source : 01Net

Les commentaires sont fermés.