Les utilisateurs professionnels de Google ont déjà la possibilité d’utiliser une authentification à deux facteurs (ou deux étapes) depuis près de cinq mois maintenant, et le moment est enfin venu pour les clients particuliers de recevoir la même option.

La mise en place de cette fonctionnalité sera expresse, les utilisateurs doivent simplement visiter leur page Paramètres du compte et cliquez sur le lien “vérification en deux étapes” présent dans la section Sécurité.

Sa mise en place devrait être facile parce que Google a fourni un outil d’assistant de configuration convivial pour guider les utilisateurs dans le processus, qui comprend également la mise en place d’un téléphone de sauvegarde et de la création de codes de sauvegarde au cas où l’utilisateur perd l’accès à son téléphone principal.

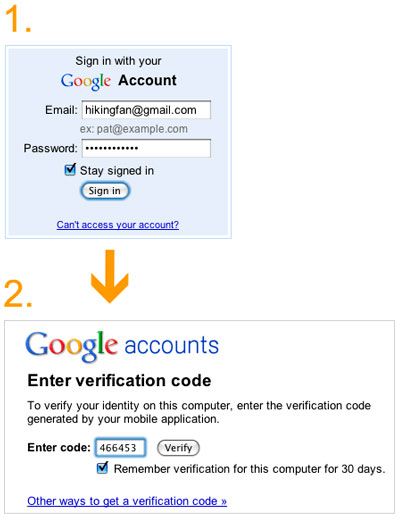

“Une fois que vous activez la vérification “2-step“, vous verrez une page supplémentaire qui vous invite à saisir un code lorsque vous vous connectez à votre compte”, explique Nishit Shah, chef de produit chez Google sécurité. “Après avoir entré votre mot de passe, Google va vous appeler avec le code, vous envoyer un message SMS ou vous donner le choix pour générer le code vous-même en utilisant une application mobile sur votre Android, BlackBerry ou iPhone.”

Voici à quoi le nouveau processus de connexion va ressembler :

Un pirate aurait besoin de connaître les informations de connexion de l’utilisateur et avoir accès à son téléphone afin d’accéder au compte, donc cela pourrait définitivement faire échouer les plus récentes escroqueries par phishing.

Pour ceux qui pensent qui trouveraient ennuyeux d’entrer le code à chaque connexion au compte, il y a la possibilité de faire en sorte que le compte se souvienne de la vérification de l’ordinateur pendant 30 jours (voir la capture ci-dessus).

“Vous pouvez également définir des mots de passe d’une durée spécifique pour vous connecter à votre compte depuis des applications non basées sur un navigateur qui sont conçues pour ne pas demander de mot de passe, et ne peuvent donc pas demander le code”, affirme Shah.