Depuis quelques jours, un programme nommé FireShepherd bloquerait l’extension FireSheep pour Mozilla Firefox et empêcherait pirates et indiscrets de voler les cookies de session sniffés sur le réseau. Or ce n’est pas réellement le cas.

FireShepherd ne fait que perturber le trafic entre les sites vulnérables à l’extension FireSheep et le pirate éventuel en floodant le réseau sur lequel un utilisateur malveillant irait à la pêche.

C’est plutôt à l’opportunité de préférer SSL/TSL dès la page de connexion qu’il faut penser et rester en HTTPS, lorsque c’est techniquement possible. Il faut bien entendu éviter aussi de se connecter via des réseaux non sécurisés et/ou partagés.

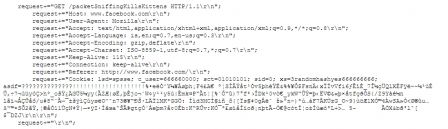

Page de FireShepherd :

– http://notendur.hi.is/~gas15/FireShepherd/