Le suivi des événements sportifs sur les plates-formes de streaming en ligne a augmenté depuis les Jeux olympiques de Rio 2016. Les Jeux olympiques sont un événement très populaire qui attire des milliards de téléspectateurs à travers le monde.

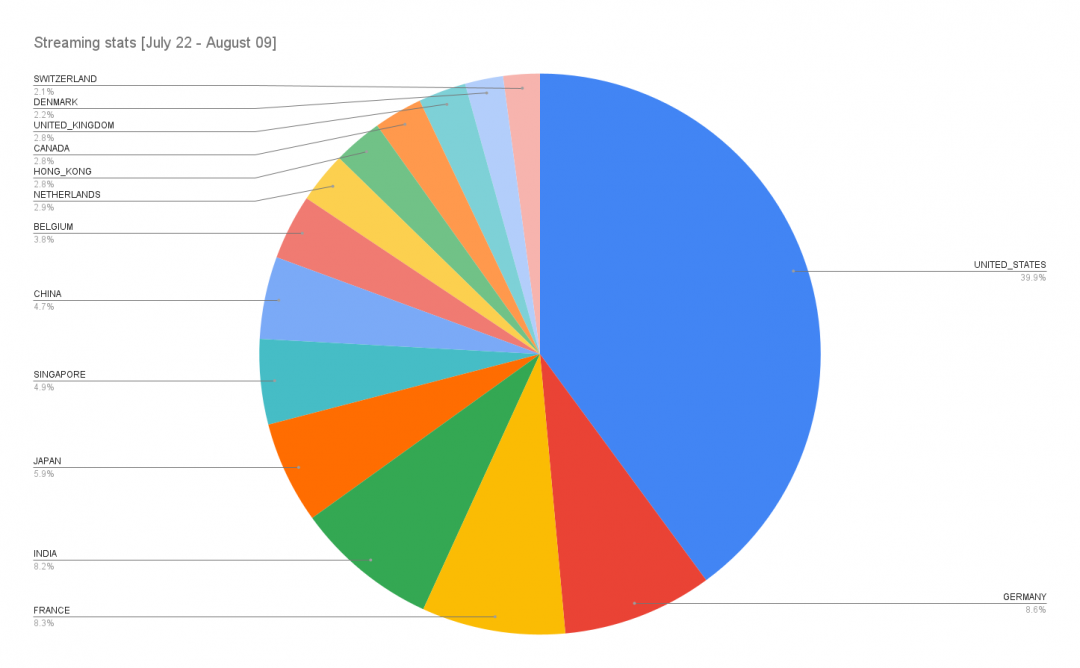

Entre la résiliation des abonnements à la télévision par câble aux États‑Unis et la pandémie de Covid‑19, le nombre de personnes ayant regardé les récents Jeux olympiques d’été en streaming a battu tous les records. La plupart des transactions de streaming observées par l’équipe ThreatLabz de Zscaler provenaient des États‑Unis et d’Europe (l’Allemagne et la France se plaçant en tête du classement). Dans la région Asie-Pacifique, l’Inde et le Japon ont devancé tous les autres pays. L’importance et la popularité de l’événement en font la cible des cyberattaques, et les pirates profitent de l’occasion pour installer des logiciels malveillants allant des ransomwares aux logiciels de détournement de bitcoins.

L’équipe ThreatLabz de Zscaler traque en permanence les cybercriminels qui tentent de tirer parti des grands événements mondiaux. Pendant les Jeux olympiques de Rio 2016, par exemple, l’entreprise a pu observer le trafic de kits d’exploitation en provenance de sites compromis rediriger les utilisateurs vers différentes charges utiles. Cela a notamment été le cas des kits d’exploitation RIG EK et Neutrino EK conçus pour déposer respectivement le malware Qakbot et le ransomware CryptXXX. Au plus fort de la panique provoquée par la pandémie de Covid‑19 en 2020, des cybercriminels se sont servis de domaines récemment enregistrés pour cibler les utilisateurs.

Durant les Jeux olympiques d’été 2020 à Tokyo, des faux sites de streaming ont tenté de voler et d’escroquer les utilisateurs, et des adwares ont redirigé ces derniers vers l’installation d’extensions de navigateur non pertinentes, comme YourStreamSearch, un pirate de navigateur bien connu. Zscaler a également constaté l’activité d’OlympicDestroyer, un malware qui dépose des voleurs d’informations d’identification sur la machine cible.

Demandes de paiement émanant de sites de streaming faux/suspects

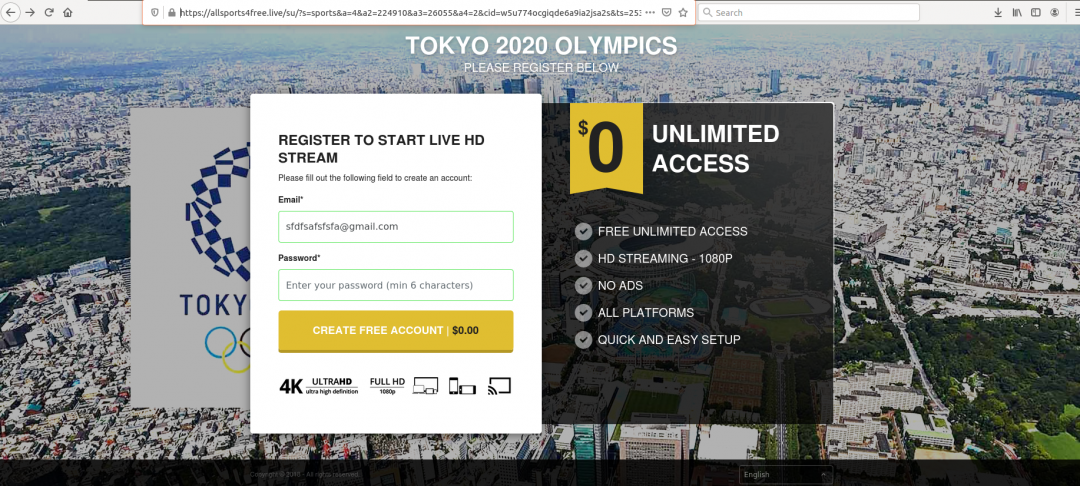

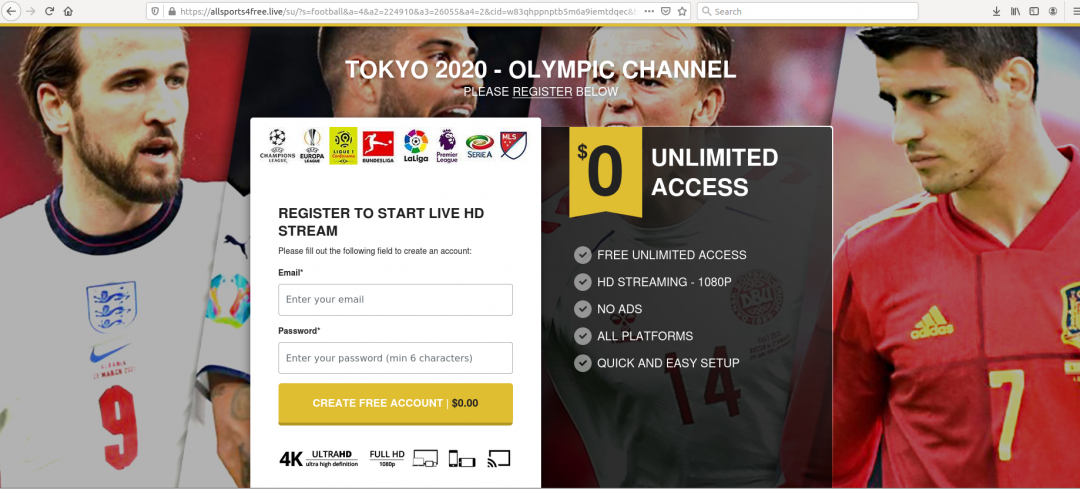

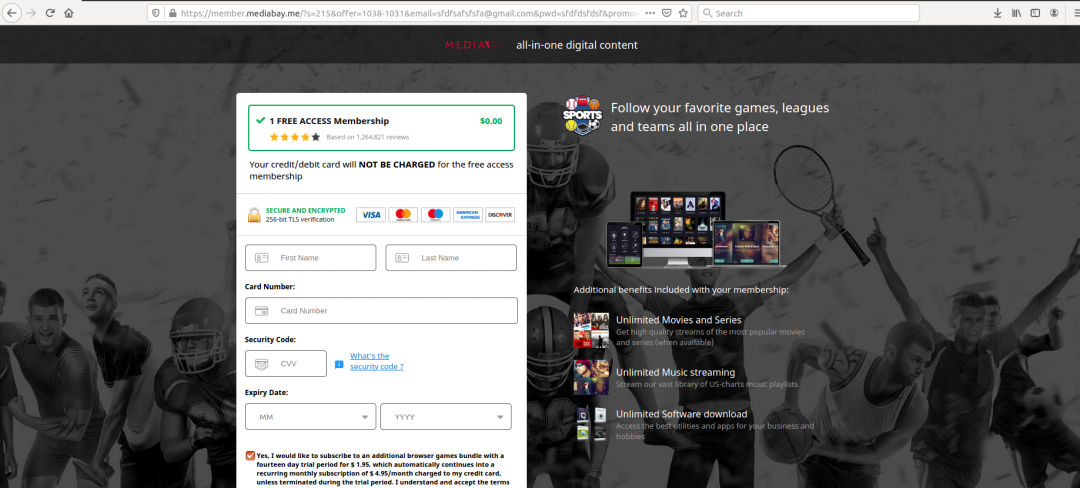

L’équipe ThreatLabz a observé plusieurs services de streaming suspects. Non affiliés aux fournisseurs officiels de streaming pour les JO, ces sites Web de streaming prétendent offrir un accès gratuit et demandent ensuite aux clients de fournir leurs coordonnées bancaires. Ils réutilisent souvent un modèle commun à de nombreux événements sportifs en cours, dont les championnats de la NBA, les Jeux olympiques et les matchs de football.

La capture d’écran ci-dessous représente un faux site de streaming prétendant offrir un accès gratuit illimité.

Une fois inscrit, l’utilisateur est dirigé vers le portail de paiement. Sur la capture d’écran suivante, le portail de paiement invite l’utilisateur à saisir ses coordonnées bancaires.

Activité des adwares :

Des adwares sur le thème des Jeux olympiques prétendent offrir des services de streaming gratuits, mais redirigent les utilisateurs vers des sites de paris, de vente de véhicules, etc. Dans certains cas, les utilisateurs sont redirigés vers l’installation d’adwares se présentant sous la forme d’extensions de navigateur et de faux logiciels de mise à jour. Sur la capture ci-dessous, le site olympicstreams[.]me redirige les utilisateurs vers l’installation de l’extension de navigateur YourStreamSearch. YourStreamSearch est un pirate de navigateur connu qui recommande des publicités basées sur l’historique des recherches.

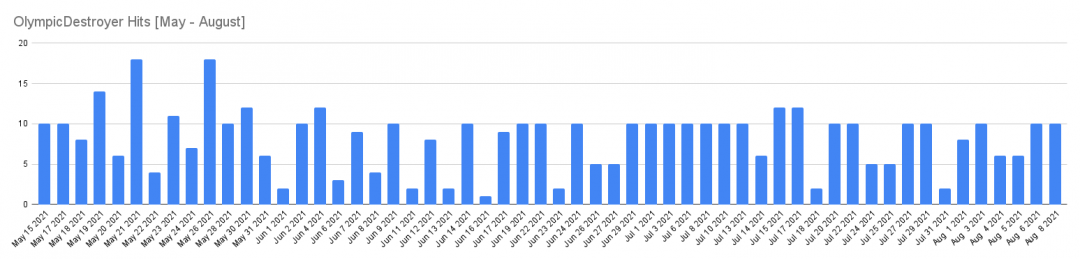

OlympicDestroyer

OlympicDestroyer est un malware sophistiqué qui a pour la première fois été observé pendant les Jeux olympiques d’hiver 2018 en Corée du Sud. Ce malware a compromis le site officiel des Jeux olympiques, ce qui a affecté la vente de billets. OlympicDestroyer est essentiellement un ver qui se propage via des partages réseau Windows. Il dépose plusieurs fichiers sur la machine de la victime, lesquels sont intégrés en tant que ressources et masqués. L’objectif est de dérober les informations d’identification du système et les identifiants de connexion enregistrés dans le navigateur.

Particularité intéressante de cet injecteur : il peut générer différents binaires en fonction des informations d’identification obtenues, d’où de nombreuses variantes accomplissant en fait la même tâche. Outre la collecte d’informations d’identification, le malware tente également de paralyser la machine cible en utilisant l’invite de commande (cmd.exe) pour désactiver les sauvegardes, modifier les stratégies de démarrage et supprimer les journaux d’événements, entre autres opérations qui rendent difficile la restauration de la machine.

La cyberdivision du FBI a publié un avis mettant en garde les utilisateurs contre les cybercriminels cherchant à perturber les Jeux olympiques au moyen d’attaques DDoS, de menaces internes, de ransomwares, de techniques d’ingénierie sociale et de campagnes de phishing. L’avis décrit les meilleures pratiques et fournit des recommandations concernant l’environnement de travail à domicile et la sensibilisation générale des utilisateurs.

Recommandations pour se protéger de ce type d’attaques :

- Mettre à jour les VPN, les équipements d’infrastructure réseau et les appareils utilisés pour les environnements de télétravail.

- Si possible, activer l’authentification multifacteur sur toutes les connexions VPN.

- Vérifier l’origine des e-mails contenant des offres « trop belles pour être vraies ». Se méfier des pièces jointes suspectes.

- Éviter les magasins d’applications mobiles non officiels.

- Vérifier l’authenticité de l’URL ou de l’adresse du site Web avant de cliquer sur un lien.

- Faire attention aux factures envoyées par e-mail : il s’agit souvent d’une technique d’ingénierie sociale employée par les cybercriminels.

- Appliquer l’authentification à deux facteurs chaque fois que possible, en particulier pour les comptes sensibles tels que ceux utilisés pour les opérations bancaires.

- Veiller à appliquer les derniers correctifs de sécurité à votre système d’exploitation et à votre navigateur Web.

- Sauvegarder ses documents et ses fichiers multimédias. Cette opération est extrêmement importante dans le cas d’infections par ransomware.