A l’occasion de la conférence RSA 2015 à San Francisco s’étant déroulée du 20 au 24 avril, Patrick Wardle a révélé les résultats de ses tests de résistance aux attaques des principaux composants Mac OS X. Le résultat semble critique… La fin (officielle) d’un mythe ?

L’étude du chercheur en sécurité Patrick Wardle a porté sur Gatekeeper, le gestionnaire d’autorisations du système d’exploitation Apple et sur XProtect, l’anti-malware intégré de base à OS X. Les failles de sécurité critiques seraient nombreuse d’après le chercheur, ce qui met fin au fameux mythe de résistance à toute épreuve de Mac OS X face à Windows, souvent controversé.

La réponse donnée par la conclusion de cette étude présentée à la conférence RSA 2015 ne fait aucun doute : OS X est bien vulnérable aux malwares. Patrick Wardle, chercheur en sécurité opérant pour le compte de la société Synack, un cabinet de conseil en sécurité des systèmes d’information, a démontré ce fait.

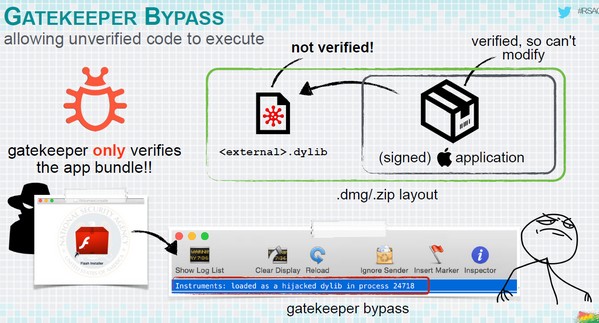

Gatekeeper est un dispositif permettant de bloquer l’installation d’un logiciel quand celui-ci ne provient pas du Mac App Store, où les applications sont toutes signées numériquement. Le problème, explique M. Wardle dans sa présentation, c’est que Gatekeeper n’effectue qu’une vérification du fichier exécutable. Celui-ci pourrait très bien, une fois installé, charger un code externe qui ne sera pas vérifié. Autrement dit, un trojan downloader pourra théoriquement passer entre les mailles du filet et agir en toute impunité sur le système.

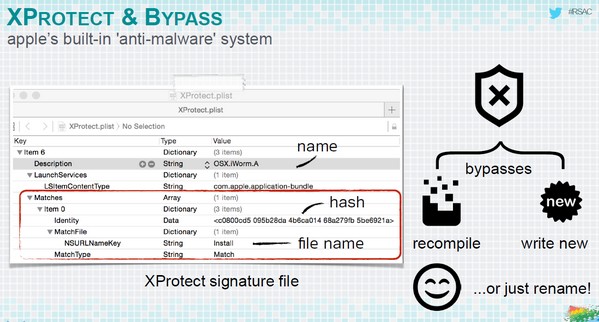

Pour le spécialiste, il ne fait aucun doute qu’il sera particulièrement aisé pour un attaquant de contourner les outils de sécurité mis en place par Apple. Concernant l’outil anti-malware XProtect par exemple, Wardle explique qu’il identifie les malwares à partir d’une base de données afin de les bloquer, une technologie simpliste qui ne suffit plus depuis longtemps : un simple changement de nom/poids/aspect permettrait à ces malwares de passer la barrière de XProtect sans encombres… et les techniques ne manquent pas dans ce domaine (packers, crypters, etc sont légion).

Une re-compilation pourrait même suffire dans certains cas, ce qui est assez trivial… XProtect ne dispose d’aucune technologie de détection comportementale d’une e-menace potentielle, comme le proposent les solutions de sécurité de références actuelles.

Le chercheur salue la mise en place d’une Sandox (bac à sable) par Apple permettant d’exécuter les application dans un environnement protégé et indépendant du système. Néanmoins, il pointe de nombreuses lacunes de sécurité dans le cœur de cette protection, certaines permettant de passer outre la signature de code.

A noter que l’expert a aussi réussi à contourner les mécanismes de protection de tous les principaux outils d’éditeurs tiers, y compris Kaspersky, Intego et Avira. Globalement, le spécialiste explique qu’Apple rencontre les mêmes problèmes de sécurité que les systèmes concurrents et que la différence dépend surtout du nombre limité de malwares existants sur Mac actuellement. Patrick Wardle propose une solution open source baptisé KnockKnock afin d’améliorer la sécurité de l’OS d’Apple, avant que les attaques contre le système ne deviennent aussi nombreuses que pour ses concurrents.

Le logiciel réalise une analyse approfondie des processus « persistants » qui se lancent au démarrage et restent cachés, avec à la clé un module de détection. Les utilisateurs paranos apprécieront. KnockKnock est disponible sur GitHub en version ligne de commande, et sur Objective-see.com en version graphique.

La présentation complète de Wardle est disponible en PDF à cette adresse. A suivre de près !

Les commentaires sont fermés.