La question ne se pose plus, il y a bien une énorme cyberattaque en cours, lancée depuis des milliers de sites basés sur WordPress. Rappelez-vous en avril 2012, lorsqu’une attaque brute force de grande ampleur avait été menée contre des millions de sites WordPress. Les pirates avaient alors réussi à compromettre près de 90 000 serveurs et a créer un grand Botnet WordPress.

Selon les journaux d’attaque DDoS qu’un webmaster a fourni via PasteBin, l’attaque DDoS serait clairement en provenance de divers sites Web compromis basés sur le CMS WordPress. La méthode visiblement utilisée afin de prendre le contrôle des sites mal sécurisés est l’attaque par dictionnaire en utilisant les grandes listes d’identifiants couramment utilisés ou provenant de piratages de base de données antérieurs. Des sites de grandes institutions sont présents dans la liste des attaquants.

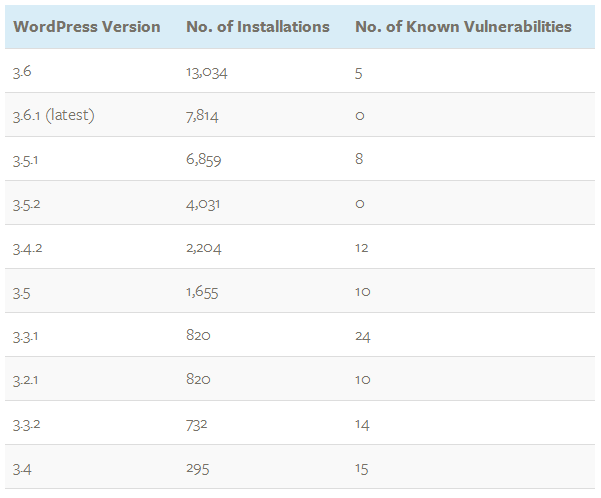

Le pirate a donc utilisé un grand nombre d’hébergements de hautes performances afin de construire un botnet massif pouvant lancer des attaques DDoS de grande ampleur. Cette attaque se produit à un niveau mondial et toutes les installations WordPress de divers hébergeurs sont pris pour cible. Depuis l’attaque s’est répandue, il est très difficile de bloquer toutes les connexion malveillantes. Selon les statistiques récemment publiées par WP WhiteSecurity, plus de 70 % des installations WordPress sont vulnérables aux pirates informatiques dans le top 1 million des sites dans le monde utilisant WordPress !

Dans le tableau ci-dessus, vous pouvez voir qu’au moins 30 823 sites WordPress sur un total de 42 106 sont vulnérables aux failles exploitables et connues :

D’ailleurs, cela n’est pas nouveau : en août 2012, des chercheurs de Arbor Networks avaient découvert un botnet appelé Fort Disco, utilisé pour compromettre plus de 6000 sites Web basés sur des CMS populaires tels que WordPress , Joomla et Datalife Engine. Si vous utilisez WordPress, il serait plus que temps de faire en sorte que seuls des mots de passe forts soient toujours utilisés et que votre nom d’utilisateur doit être différent de celui par défaut, le fameux “admin” que tout le monde connaît…

Évitez les mots de passe évidents et ceux présents dans les dictionnaires de données piratées, scannez votre ordinateur à la recherche d’éventuels malwares, de keyloggers, de rootkits ou de cheval de Troie. Plus important encore, mettez constamment à jour WordPress ainsi que tous les plugins utilisés.