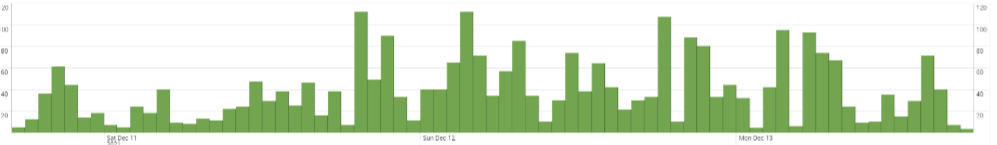

Keysight exploite un réseau mondial de honeypot pour suivre les tendances des activités malveillantes sur Internet sous la supervision de notre centre de recherche Application and Threat Intelligence (ATI). Les premières activités de Log4Shell ont été observées vers 6 heures du matin le vendredi 10 décembre. Depuis, les activités ont été analysées afin de mieux comprendre les tactiques, techniques et procédures (TTP) utilisées par les hackers et de protéger les utilisateurs.

Une attaque Log4Shell est menée en deux étapes principales impliquant plusieurs hôtes. Dans un premier temps, une connexion est établie avec un serveur web et une chaîne est envoyée dans la connexion HTTP, qui est enregistrée. Cette chaîne déclenche une vulnérabilité dans le code de journalisation Java de Log4j, ce qui amène le serveur web victime à télécharger un binaire à partir d’un second serveur. Ce binaire est ensuite exécuté sur le serveur web victime avec les privilèges de l’application web. Notez qu’une fois que le binaire malveillant est exécuté sur le système de la victime, le champ est libre : des logiciels supplémentaires peuvent être téléchargés et exécutés et l’attaquant peut se déplacer latéralement dans les réseaux de sa victime. Ces résultats varient considérablement d’une campagne de logiciels malveillants à l’autre.

Quelles en sont les conséquences pour l’informatique d’entreprise ? Le recours à Log4j est très répandu en raison du fait qu’il existe des milliards de systèmes compatibles avec Java. Il est relativement facile à exploiter, et une activité croissante a été observée dès la publication du code de la preuve de concept.

Voici des méthodes efficaces pour mieux protéger votre organisation à court et à long terme.

- Mettre à jour immédiatement les pare-feu d’applications Web (WAF) et les autres dispositifs périmétriques pour aider à stopper les attaques Log4j entrantes et sortantes ; les attaques entrantes pour protéger vos serveurs, et les attaques sortantes au cas où vous auriez des systèmes appartenant sans le savoir à un botnet. Cette mesure peut offrir une protection à court terme jusqu’à ce que vous puissiez mettre à niveau tous vos systèmes. Mais sachez que les acteurs malveillants et les fournisseurs de solutions de sécurité se livreront à une course effrénée pour améliorer et surmonter la confusion, de sorte qu’il s’agit probablement d’une solution partielle et temporaire. Utilisez un outil de simulation de brèche et d’attaque.

- Mettez à jour les systèmes externes et internes, dans cet ordre. Toute adresse IP exposée est actuellement bombardée de tentatives de connexion à Log4Shell. Mais une fois qu’un attaquant a pris pied, que ce soit par une attaque Log4Shell contre un serveur externe ou par tout autre mécanisme, il s’attaque aux systèmes internes.

- Vérifiez l’état des mises à jour de tous les périphériques de votre réseau. Cela inclut tous les serveurs, les imprimantes et tout ce qui est susceptible d’accepter une connexion TCP entrante (en particulier une connexion Web) – et contactez le fournisseur pour vérifier les mises à jour de Log4j. Java est populaire sur des appareils tels que les téléphones mobiles, les lecteurs Blu-ray, les imprimantes, les appareils réseau et autres. Si vous pouvez vivre sans l’un de ces équipements pendant quelques jours, désactivez- le jusqu’à ce que vous puissiez obtenir des informations de la part de votre fournisseur.

- Surveillez l’activité de votre réseau. Recherchez les connexions sortantes inhabituelles, en particulier celles qui sont accessibles depuis Internet. L’approche Zero Trust serait bien sûr idéale dans cette situation, mais si vous ne pouvez pas la mettre en œuvre, désactivez toutes les communications sortantes des appareils accessibles par Internet qui ne sont pas critiques. Même si vous disposez d’un système vulnérable auquel quelqu’un peut transmettre une commande JNDI malveillante, mais que l’extraction du logiciel malveillant est bloquée, vous bénéficierez d’une certaine protection.

- Envisagez le géoblocage pour minimiser les risques. Si vous disposez d’un dispositif tel qu’un NGFW ou un Threat Intelligence Gateway qui peut mettre en œuvre le géoblocage, faites-le. Bloquez les connexions entrantes et sortantes vers les pays qui ne sont pas essentiels à votre activité. Si vous constatez que des connexions sont bloquées, vous pouvez les examiner et les mettre sur une liste blanche si vous avez le temps, mais il est urgent de minimiser les risques.

- Update all of your servers to Log4j 2.15.0. All of them. Because if you have a vulnerable server, it will be found.

Les entreprises doivent prendre l’entière mesure de la menace et mettre en place les correctifs adéquats dans les plus brefs délais. Les organisations récalcitrantes ou pas assez réactives s’exposent en effet à d’importantes pertes financières, des violations de données et à des dommages irréversibles sur leur réputation. En outre, une attaque sur une entreprise de la supply chain numérique pourrait potentiellement entraîner des perturbations voire des interruptions de service beaucoup plus vastes comme ce fut le cas pour l’attaque de SolarWinds. La crainte de voir un tel scénario se reproduire a d’ailleurs incité le gouvernement américain à menacer les entreprises américaines ne prenant pas les mesures nécessaires pour mettre à jour leurs systèmes d’engager des poursuites judiciaires. L’Agence Fédérale de Commerce (FTC) a ainsi rappelé que la société Equifax qui n’avait pas corrigé une vulnérabilité connue avait dû payer 700 millions de dollars à la FTC après avoir subi une violation de données majeure.

Tribune par Scott Register, vice president, security solutions de Keysight Technologies