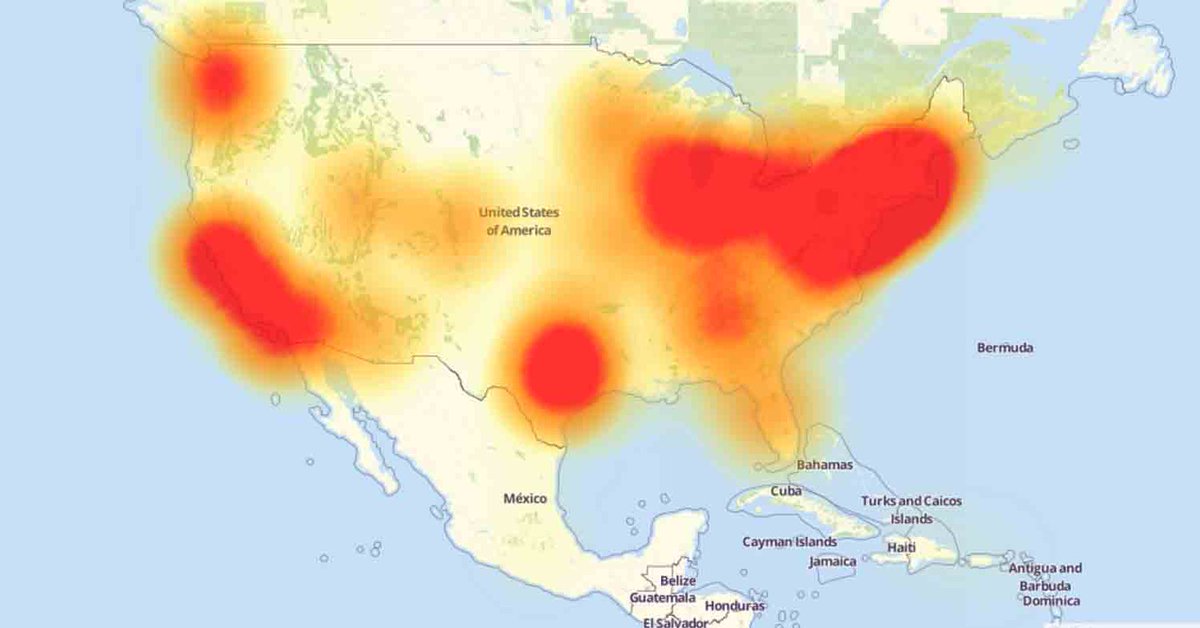

Ce 21 octobre, DynDNS, fournisseur de DNS, a subi une attaque DDoS qui a interrompu le réseau de gestion des noms de domaine. En conséquence, des milliers de sites web ont été rendu inaccessibles pour une bonne partie du monde, ainsi que le service d’hébergement dans le cloud Amazon EC2 sur lequel repose un grand nombre d’autres services.

Les serveurs de noms de domaine (DNS) permettent de faire le lien entre les adresses IP des machines physiques et les adresses plus lisibles. En envoyant un très grand nombre de requêtes factices sur ces serveurs on empêche le trafic légitime de trouver son chemin et donc les utilisateurs d’accéder aux sites et services raccordés.

Mirai, un malware fondé sur un usage malicieux de légions d’objets connectés, est une nouvelle fois à l’origine du surplus de trafic colossal qui a été nécessaire pour rendre inaccessible DYN. Ce malware a en effet été utilisé pour prendre le contrôle d’objets connectés infectés qui, une fois assemblés dans un « botnet » ont mené l’attaque d’envergure.

Cette attaque fait l’objet de nombreuses spéculations, y-compris celle d’une attaque de la Russie en prévision des élections américaines, mais elle n’est pour l’instant pas revendiquée. Elle confirme une crainte déjà ancienne des chercheurs en sécurités informatique : l’internet des objets (IoT) n’est pas assez sécurisé et son essor représente un danger pour la stabilité de l’internet mondial.

Tous les détails sur le déroulé et les implications de cette attaque sont disponibles sur le rapport de Radware émis pour l’occasion et le billet de blog qui s’y rapporte.