Il ne fait aucun doute que la cybercriminalité est en hausse. Par rapport à la criminalité dans le monde réel, elle est plus facile d’accès, souvent plus rentable, et comporte un risque nettement moindre au cybercriminel.

L’année dernière a vu de nombreux “takedowns” (démantèlements, NDLR) de gangs de cybercriminels utilisant le cheval de Troie Zeus et a de nouveau braqué les projecteurs sur ce type bien particulier de logiciel malveillant. Connu sous différents noms – Zbot, Kneber, Wsnpoem – il a été le plus réputé et le plus utilisé des chevaux de Troie dans le monde depuis un certain temps.

Détecté pour la première fois à la fin de l’année 2006, sa popularité auprès des cybercriminels pourrait être due à des milliers de versions disponibles et – encore récemment – le développement continu de nouvelles versions, et aux nombreux plug-ins et modules disponibles.

Le prix d’un pack complet avec une version générique peut atteindre $ 1000 sur le “Black Market”, et le prix pour une version unique et exclusive grimpe dans les $ 5000. Ces prix peuvent paraître élevés pour un observateur occasionnel, mais les cybercriminels comptent sur un bien meilleur retour sur cet investissement.

Les cybercriminels utilisent souvent l’ingénierie sociale pour qu’un utilisateur installe Zeus sur sa machine. Ils risquent d’échouer un grand nombre de fois, mais statistiquement, ils réussiront avec certains utilisateurs, car leur approche change constamment. Il suffit parfois d’un moment de distraction pour se voir infecté.

Ils utilisent aussi souvent des exploits pour infecter automatiquement les systèmes – récemment, les exploits visant les fichiers PDF ont été les plus utilisés. Les criminels peuvent cibler des utilisateurs géographiquement ou cibler les utilisateurs d’une institution financière, et peuvent même intercepter des transactions financières et remplacer le compte de réception par l’un des leurs.

Selon le principal chercheur en sécurité de Kaspersky Lab David Emm, l’autre avantage des cybercriminels, c’est qu’ils peuvent se déplacer. Quand ils sentent qu’ils sont repérés et que les enquêteurs s’approchent, ils peuvent simplement changer de FAI et leur emplacement géographique. Les restrictions géopolitiques des organismes d’application de la loi jouent en leur faveur.

“Les botnets sont une composante essentielle du paysage des menaces», a déclaré Emm lors de sa présentation à la conférence de presse de cette année pour Infosecurity Europe. “La zone de dépôt est l’endroit où ils cachent leur butin volé.” La taille moyenne d’une zone de dépôt est d’environ 14 Go, les cybercriminels utilisent plusieurs serveurs à différents endroits configurés pour recevoir et stocker les informations volées.

Les fichiers cachés dans la zone de dépôt sont généralement :

- Des JPGs (captures d’écran)

- Des fichiers textes .txt (contenant des informations privées pouvant être utilisées pour voler de l’argent)

- Des certificats (souvent vendus ou utilisés pour signer les logiciels malveillants)

- Des fichiers .dat (scripts, programmes côté serveur).

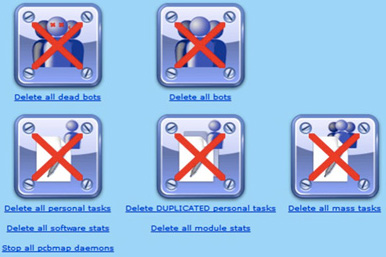

Les cybercriminels gèrent leur parc de même que le ferait un administrateur un réseau légitime. Des panneaux de commande et de contrôle en ligne (C & C) assurent une gestion facile de leurs armées de bots – elle leur permet de voir ce qui s’y passe, et en cas d’urgence de détruire toutes les connexions afin de brouiller les pistes.

Ils veulent gérer leur réseau de manière efficace, en générant des statistiques précises et pertinentes des infections, pour voir où se trouvent leurs victimes, ou de mettre fin à toutes les connexions afin de masquer leurs traces si le besoin s’en fait sentir, et bien plus encore :

La lutte contre ces criminels n’a pas montré beaucoup de résultats jusqu’à présent. Les botnets ont vu leur nombre baisser, pour remonter à cause du grand nombre de C & C disponibles et rabattant les bots. Des zones de stockage sont elles aussi détruites mais de nouvelles apparaissent presque instantanément.

Emm pense qu’il y a beaucoup de choses qui pourraient être faites pour atténuer la situation actuelle : un logiciel amélioré est développé en permanence, et des correctifs et des mises à jour devraient devenir une priorité. L’éducation et la promotion de l’état d’esprit de la sûreté pourrait aussi aider.

Il a souligné que le fait de se demander quand est ce que ça va arrêter n’est pas la bonne question – nous ne demandons pas la même chose de pour la criminalité dans le monde réel parce que, de façon réaliste, elle sera toujours présente. La seule chose que nous pouvons faire pour minimiser les risques serait de développer un équivalent en ligne de bon sens.

Dans une autre présentation, Joao Gouveia de AnubisNetworks a également abordé le sujet de Zeus. Il dit qu’il se passe des choses qui peuvent donner de l’espoir pour lutter efficacement contre les botnets, comme l’Australian Internet Security Initiative, et une initiative similaire anti-botnet en Allemagne.

“Malheureusement, des outils efficaces ne sont toujours disponibles”, a t-il dit, en faisant allusion au projet actuel de son entreprise de développer une plate-forme qui pourra détecter efficacement les dispositifs infectés et aider les FSI et les organisations nettoyer leurs réseaux.