Ce n’est un secret pour personne : cette année, les rançongiciels (ransomware) ont été le principal sujet de conversation dans le SOC. Les pirates utilisent de nouvelles variantes de malwares et d’autres techniques, outils et procédures sophistiqués pour contourner les outils de sécurité traditionnels. Non seulement ces attaques sont de plus en plus sophistiquées et difficiles à arrêter, mais les demandes de rançon augmentent; selon une récente étude, la demande moyenne de rançon a augmenté de plus de 500 % depuis l’année dernière.

Tribune par Max Heinemeyer, Director of Threat Hunting de Darktrace – Pour stopper les nouvelles attaques par ransomware, les équipes de sécurité ont tout intérêt à se détourner des outils fonctionnant à la manière d’un rétroviseur et formés sur la base des attaques antérieures, et à se tourner vers une technologie basée sur l’IA qui analyse l’entreprise de A à Z et réagit de manière autonome en prenant des mesures ciblées pour contenir la menace.

Voici comment les équipes de sécurité peuvent lutter contre les attaques les plus sophistiquées, en décortiquant une attaque par ransomware découverte par l’IA de Darktrace dès le premier jour de son déploiement dans une entreprise de services publics. Il s’agissait d’une souche de ransomware particulièrement destructrice connue sous le nom d’Egregor, qui a vraisemblablement été démantelée par un effort conjoint entre les forces de l’ordre ukrainiennes, françaises et américaines, mais qui a fait des ravages au cours de l’hiver 2020/21, affectant 150 entreprises et exigeant des rançons allant jusqu’à 4 millions de dollars.

Anatomie de l’attaque Egregor

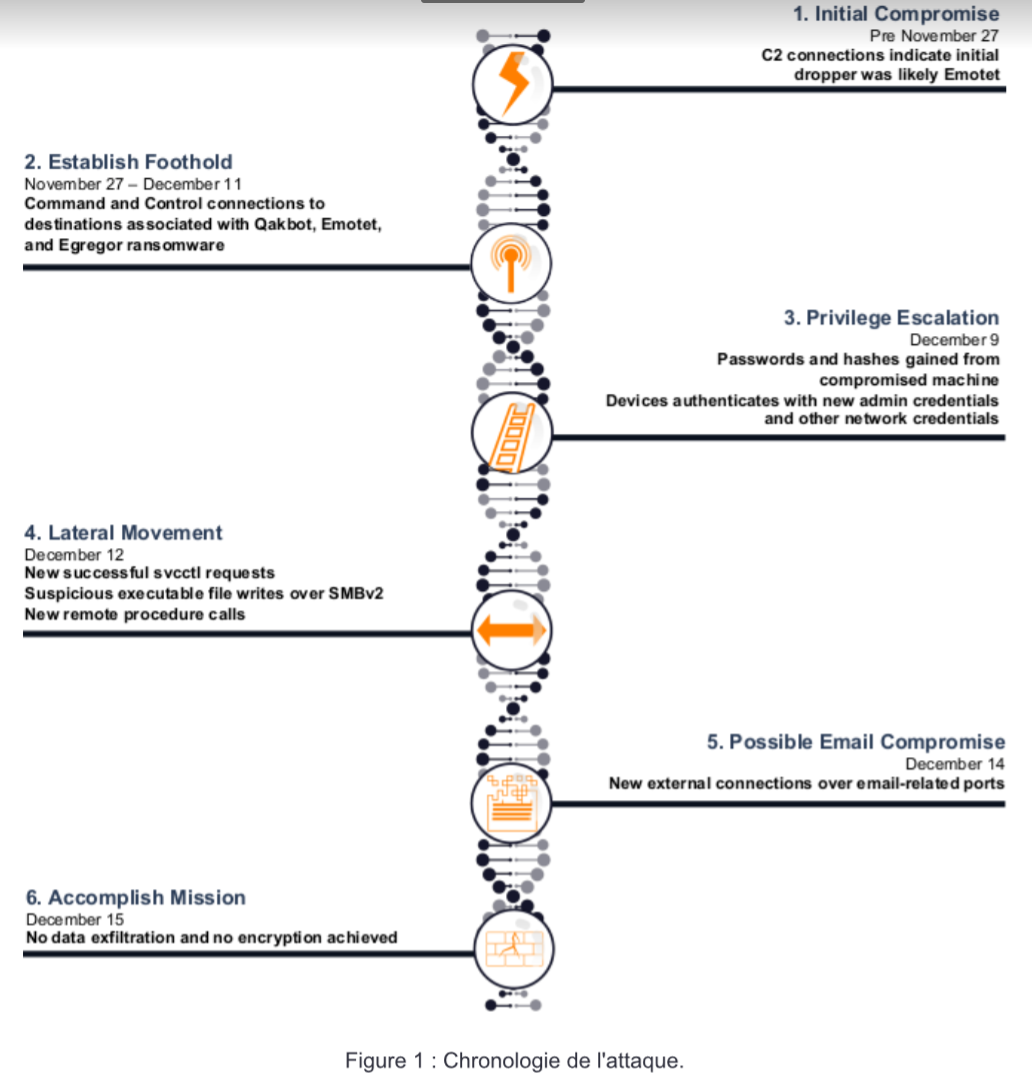

Le 27 novembre 2020, l’IA de Darktrace a été déployée et a commencé à apprendre les “schémas de vie” de chaque utilisateur et appareil de l’organisation. Le premier jour d’apprentissage de l’organisation, la technologie a détecté des connexions externes suspectes sur un ordinateur portable qui s’écartait du ” schéma de vie ” de son groupe d’appareils similaires, en signalant des domaines rares et inhabituels qui ont ensuite été associés à l’activité de logiciels malveillants.

Des indicateurs de mouvements latéraux et d’escalade de privilèges ont ensuite été observés, ainsi qu’une potentielle tentative de détournement de messagerie. L’intelligence artificielle de Darktrace a détecté des requêtes svcctl nouvelles et inhabituelles, de nouveaux appels de procédure à distance et des écritures de fichiers exécutables suspectes sur SMBv2, ainsi que de nouvelles connexions externes sur des ports liés à la messagerie.

Relier les éléments : Le Cyber AI Analyst mène l’enquête

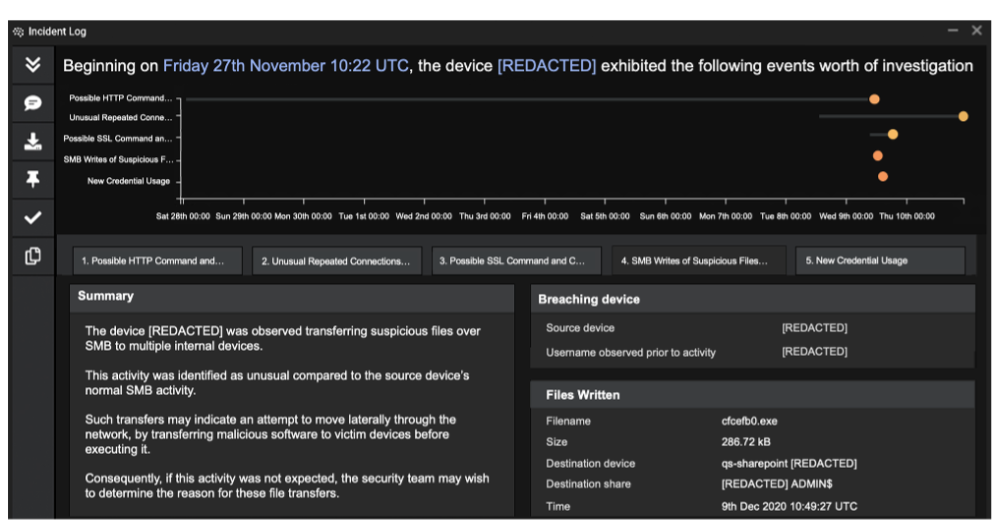

Déclenché par cette activité inhabituelle, le Cyber AI Analyst de Darktrace a lancé une enquête sur toutes les étapes observables de la kill chain, y compris les connexions de commande et de contrôle, les écritures SMB exécutables suspectes et l’escalade des privilèges.

Il a ensuite généré automatiquement un résumé de l’incident présentant chaque étape de l’attaque, mettant en évidence toutes les informations dont l’équipe de sécurité avait besoin pour une réponse rapide.

Dans ce cas, les détections en temps réel de l’IA de Darktrace couplées à une alerte de haute confiance de l’équipe SOC de Darktrace ont permis à l’équipe de sécurité de l’entreprise d’isoler la machine du réseau, réussissant à contenir l’attaque avant le début du chiffrement.

Si la détection par l’IA a suffi à stopper l’attaque dans ce scénario, se fier uniquement à la détection revient à jouer avec le feu. La durée moyenne des attaques se réduisant, notamment dans le cas des ransomwares, la réponse autonome devient essentielle pour prendre des mesures au nom des équipes humaines. Les attaquants frappent de plus en plus souvent en dehors des heures de travail, lorsque ces équipes ne sont pas disponibles pour intervenir, et procèdent rapidement à l’exfiltration et au chiffrement. Dans ces cas, la détection sans réponse immédiate est inefficace.

Réponse autonome : révolutionner la défense contre les ransomwares

Les récentes attaques marquantes nous ont propulsés dans une nouvelle ère en matière de ransomware. 65 % des cadres supérieurs et autres responsables déclarent que les ransomwares seront un problème majeur auquel ils devront faire face au cours des douze prochains mois.

La confiance excessive dans les défenses de sécurité reposant sur des règles, des signatures et des données historiques rend les entreprises vulnérables aux nouveaux ransomwares. L’incapacité à se préparer à l’inconnu place souvent les entreprises face à un dilemme difficile lorsqu’il s’agit de ransomware : débrancher la prise pour arrêter le chiffrement en mettant tout hors ligne, ou faire face à des systèmes chiffrés, et être confronté à une lourde rançon.

Il existe cependant une troisième voie : recourir à l’IA auto-apprenante pour comprendre l’ensemble de votre organisation et repérer les anomalies subtiles révélatrices d’une cybermenace, qu’elle ait déjà été observée ou non. En outre, la réponse autonome garantit que des mesures rapides et précises seront prises contre les attaques dès qu’elles se produisent. Alors que même les équipes humaines les plus attentives ne peuvent espérer atteindre la vitesse des machines dans le cas des attaques modernes par ransomware, la réponse autonome arrête ces menaces sophistiquées au moment où elles apparaissent. C’est assurément le seul moyen de lutter à armes égales contre les attaques actuelles de ransomware.