En février dernier, Check Point, une société spécialisée dans la cyber-sécurité, a découvert HummingBad, un rootkit pouvant infecter les appareils Android. A ce jour, plus de 10 millions de terminaux sont infectés.

Pour rappel, un rootkit est un logiciel qui permet de cacher une infection sur un PC ou un mobile. Le malware serait lié à Yingmob, une société chinoise de type régie publicitaire sur Internet. Mais voila, celle-ci se permettrait d’installer un rootkit sur les terminaux Android afin d’en obtenir les droits et de réaliser toute sorte d’opérations sans pour autant que l’utilisateur ait donné son autorisation.

300 000 dollars par mois à la clé

En un mois, le malware aurait permis de générer un revenu mensuel de 300 000 dollars en installant des applications et en industrialisant la fraude au clic ! Chaque jour, les applications peuvent lancer plus de 20 millions de publicités et enregistrent 2,5 millions de clics. Par ailleurs, 50 000 applications frauduleuses sont installées sur des mobiles Android via HummingBad. En termes de revenus, cela représente en moyenne $0,00125 par clic, totalisant la somme de $3 000 par jour. Chaque application frauduleuse coûte $0,15 générant ainsi environ de $7 500 par jour. En tout, Yingmob gagne au moins 10 000 $ chaque jour.

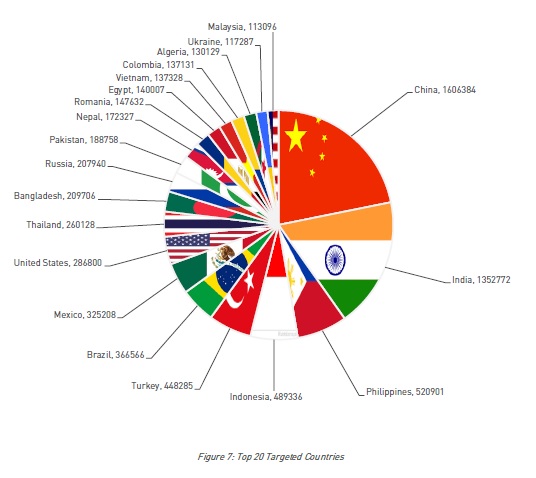

La majorité des utilisateurs sont en Asie (Chine et Inde en tête). Une fois le malware installé sur l’appareil de la victime, Yingmob peut récupérer certaines données personnelles puis les revendre aux plus offrants afin de gagner toujours plus d’argent. Après cela, le mobile est exploité pour des clic publicitaire automatisés. HummingBad est donc très rentable, et c’est une véritable double peine pour la victime.

Google a fait savoir à Engadget être au courant de cette pratique :

« Nous améliorions constamment nos systèmes qui la détectent. Nous bloquons activement les installations d’applications infectées pour sécuriser nos utilisateurs et leurs informations ».

Côté détection, les logiciels de sécurité Android sont à la peine avec le malware, étant donné que chacun des composants de HummingBad sont chiffrés. Deux vecteurs d’attaque sont utilisés pour déchiffrer et décompresser les fichiers :

“Le premier composant tente d’obtenir l’accès root sur un appareil avec un rootkit qui exploite plusieurs vulnérabilités. S’il y parvient, l’attaquant obtient un accès total à l’appareil. Sinon, un second composant utilise une fausse notification de mise à jour système, trompant l’utilisateur pour donner à HummingBad des permissions système afin de télécharger et installer des applications malveillantes en .APK.”

En plus de générer des revenus importants grâce aux publicités malveillantes via la fraude au clic, Yingmob est capable de créer un réseau botnet d’envergure à partir des appareils Android qu’elle contrôle. Ainsi, elle pourrait tout à fait lancer des attaques par déni de service distribué (DDoS) à l’encontre de nombreux sites Web. Il se pourrait aussi qu’elle vende des bases de données issues de ces appareils Android.

Il s’avère que l’agence de publicité numérique Yingmob a recours au service de la société Umeng, un spécialiste en statistiques et analyses d’applications mobiles. Sur les 200 applications proposées par Yingmob, Check Point soupçonne que 25 % d’entre elles sont malveillantes. Les statistiques réalisées par Umeng ont par ailleurs montré que 85 millions d’appareils Android ont téléchargé des applications développées par Yingmob, environ 10 millions d’entre eux utiliseraient ainsi des applications malveillantes.

“Yingmob est peut-être le premier groupe à voir ses manigances exposées au public, mais ce ne sera certainement pas le dernier”, conclut CheckPoint dans son rapport.

Toutes les versions du système Android sont aussi infectées par le malware HummingBad, surtout KitKat et Jelly Bean.