Au cours des dix premiers mois de 2022, la proportion d’internautes victimes d’attaques ciblées par ransomware a presque doublé par rapport à la même période en 2021. Une croissance aussi frappante indique que les groupes de ransomware, qu’ils soient déjà bien connus ou fraîchement débarqués, ont continué à perfectionner leurs techniques. Le rapport sur les crimewares 2022 de Kaspersky suit l’évolution du paysage des ransomwares et révèle au grand jour de nouvelles stratégies de ces groupes malveillants, celles introduites par le célèbre groupe “LockBit” et un nouveau venu, “Play”, qui emploie des techniques d’auto-propagation.

Selon les données relatives aux solutions de sécurité de Kaspersky, la part des utilisateurs touchés par des attaques ciblées de ransomware représentait 0,026 % du total des internautes ciblés par des logiciels malveillants en 2022, contre 0,016 % en 2021. Ces chiffres montrent que les cybercriminels abandonnent progressivement les assauts opportunistes pour des attaques de ransomware précises et adaptées pour atteindre leurs cibles.

Comme le montrent les récentes enquêtes de Kaspersky, les groupes de ransomware ne cessent de parfaire leurs techniques. Le groupe de ransomware Lockbit demeure aujourd’hui une des variétés de ransomwares en usage les plus répandues, novatrices et faciles à développer. Lockbit n’a pas dit son dernier mot, et peut tout à fait prendre les spécialistes de la cybersécurité au piège en ajoutant de nouvelles fonctionnalités à leur logiciel, et en pratiquant le credential dumping. Cette méthode signifie que l’agent malveillant peut prendre le contrôle du domaine de la machine infectée et créer un tube nommé pour réinitialiser les informations d’identification du système d’exploitation ciblé.

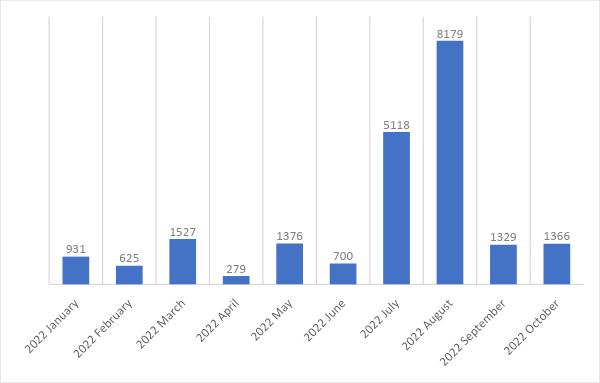

Pour autant, de nouvelles variantes de ransomware continuent d’apparaître. Au cours de l’année 2022, Kaspersky a détecté plus de 21 400 variantes de ransomware.

La dernière découverte de Kaspersky est “Play”, une nouvelle variante de ransomware très obscurcie, ce qui rend l’analyse de ces attaques plus difficile. Son code ne ressemble en rien aux autres échantillons de ransomware, bien que Play n’en soit malheureusement qu’aux premiers stades de son développement. Lors de l’enquête, l’emplacement de la fuite n’a pas pu être détecté et les victimes ont dû contacter les cybercriminels via une adresse électronique laissée dans la demande de rançon. Ce qui a retenu l’attention des chercheurs, c’est que Play contient une fonctionnalité récemment découverte dans d’autres variantes avancées de ransomware : l’auto-propagation. Tout d’abord, les attaquants trouvent un serveur de messages (SMB) et établissent une connexion. Ensuite, Play tente de lancer le SMB en question, de distribuer et d’exécuter le ransomware dans le système distant.

« Les développeurs de ransomware surveillent de près le travail de leurs concurrents. Si l’un d’entre eux implémente avec succès une nouvelle fonctionnalité, il y a de grandes chances que d’autres fassent de même. Cela rend leurs ransomwares plus intéressants pour leurs groupes affiliés. L’auto-propagation des ransomwares en est un exemple clair. De plus en plus de groupes de ransomware adoptent des techniques innovantes qui rendent les attaques de ransomware encore plus précises et destructrices. Les statistiques de cette année le prouvent. Une autre chose que nous ne cesserons jamais de rappeler au public, c’est la nécessité de faire des sauvegardes régulières et de les stocker hors ligne. », commente Jornt van der Wiel, expert en sécurité chez Kaspersky.

Pour en savoir plus sur le dernier rapport de Kaspersky sur les logiciels criminels, consultez Securelist.

Pour vous protéger et protéger votre entreprise contre les attaques de ransomware, suivez ces recommandations de Kaspersky :

-

N’exposez pas les services de bureau à distance (tels que RDP) aux réseaux publics, sauf en cas de nécessité absolue, et utilisez toujours des mots de passe forts pour ces services.

-

Installez rapidement les correctifs disponibles pour les solutions VPN commerciales fournissant un accès aux employés à distance et agissant comme des passerelles dans votre réseau.

-

Concentrez votre stratégie de défense sur la détection des mouvements latéraux et l’exfiltration de données vers Internet. Portez une attention particulière au trafic sortant pour détecter les possibles intrusions des cybercriminels.

-

Sauvegardez régulièrement vos données. Assurez-vous de pouvoir y accéder rapidement en cas d’urgence, si nécessaire.

-

Utilisez des solutions qui permettent d’identifier et de stopper l’attaque à un stade précoce, avant que les cyberpirates n’atteignent leurs objectifs finaux.