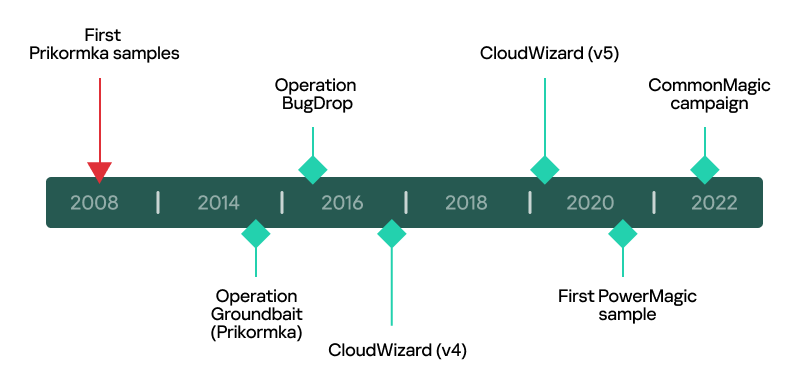

Les chercheurs de Kaspersky ont dévoilé des informations supplémentaires sur la campagne CommonMagic, mettant au jour des activités malveillantes de plus en plus sophistiquées. L’enquête a permis d’identifier un élargissement des cibles de CommonMagic, qui inclut désormais dans sa victimologie des organisations basées en Ukraine centrale et occidentale, en plus des entreprises établies dans la zone du conflit russo-ukrainien. Les experts de Kaspersky ont également établi un lien entre le nouvel acteur et des campagnes APT antérieures, telles que les opérations BugDrop et Groundbai (Prikormka).

Tribune – En mars 2023, Kaspersky a alerté au sujet d’une nouvelle campagne APT en cours dans la zone de conflit russo-ukrainienne. Cette campagne, baptisée CommonMagic, utilise les implants PowerMagic et CommonMagic pour mener des activités d’espionnage. Active depuis septembre 2021, elle utilise un logiciel malveillant non identifié pour collecter des données auprès d’entités ciblées. Bien que l’acteur de la menace responsable de cette attaque n’ait pas été connu à l’époque, les experts de Kaspersky ont poursuivi leur enquête et remonté le fil d’activités non attribuées jusqu’à trouver des liens avec des campagnes oubliées afin de recouper au mieux les renseignements à leur disposition.

La campagne récemment découverte emploie le cadre modulaire CloudWizard. Les recherches de Kaspersky ont permis d’identifier un total de 9 modules au sein de ce cadre, chacun d’eux étant à l’origine d’activités malveillantes distinctes (collecte de fichiers, enregistrement de frappe, capture d’écran, enregistrement des données du microphone et vol de mots de passe). L’un des modules se concentre notamment sur le détournement de données de comptes Gmail. En extrayant les cookies Gmail des bases de données enregistrées sur le navigateur, ce module peut accéder aux journaux d’activité, aux listes de contacts et à tous les messages électroniques associés aux comptes ciblés et les faire passer en contrebande, et les détourner .

Les chercheurs ont aussi découvert un élargissement des cibles visées par la campagne. Alors que les cibles précédentes étaient principalement situées dans les régions de Donetsk, de Louhansk et de Crimée, la portée des attaques s’est maintenant élargie pour inclure des individus, des entités diplomatiques et des organisations de recherche dans l’ouest et le centre de l’Ukraine.

Après des recherches approfondies sur CloudWizard, les experts de Kaspersky ont considérablement progressé en l’identifiant à un acteur connu de la menace. Ils ont observé des similitudes notables entre CloudWizard et deux campagnes documentées précédemment : Groundbait et BugDrop. Ces similitudes incluent des ressemblances en termes de code, des modèles de noms de fichiers et de listes, un hébergement par des services ukrainiens et une victimologie commune dans l’ouest et le centre de l’Ukraine, ainsi que dans la zone de conflit de l’Europe de l’Est.

CloudWizard présente également des similitudes avec la campagne CommonMagic récemment rapportée. Certaines sections du code sont identiques, elles utilisent la même bibliothèque de chiffrement, suivent un format de dénomination de fichier similaire et partagent des victimes dans la zone de conflit de l’Europe de l’Est.

« L’acteur responsable de ces opérations fait preuve d’un intérêt persistant et continu dans le cyberespionnage, en améliorant sans cesse sa boîte à outils et en ciblant des organisations d’intérêt depuis plus de quinze ans. Les facteurs géopolitiques sont toujours une composante importante pour les attaques APT et, compte tenu de la tension qui règne dans la zone de conflit russo-ukrainienne, nous prévoyons que cet acteur poursuivra ses opérations dans un avenir proche », commente Georgy Kucherin, chercheur en sécurité au sein de l’équipe de recherche et d’analyse mondiale de Kaspersky.

Afin d’éviter d’être victime d’une attaque ciblée par un acteur connu ou inconnu, les chercheurs de Kaspersky recommandent de mettre en œuvre les mesures suivantes :

-

Fournissez à votre équipe SOC l’accès aux dernières informations sur les menaces (TI). Le portail Kaspersky Threat Intelligence Portal est un point d’accès unique aux renseignements sur les menaces de l’entreprise. Il fournit des données sur les cyberattaques et des informations recueillies par Kaspersky depuis plus de 20 ans.

-

Améliorez les compétences de votre équipe de cybersécurité pour faire face aux dernières menaces ciblées grâce à la formation en ligne.

-

Pour la détection au niveau des terminaux, l’investigation et la remédiation rapide des incidents, mettez en œuvre des solutions EDR.

-

Outre l’adoption d’une protection essentielle des terminaux, mettez en œuvre une solution de sécurité d’entreprise qui détecte les menaces avancées au niveau du réseau à un stade précoce.

-

Comme de nombreuses attaques ciblées commencent par du phishing ou d’autres techniques d’ingénierie sociale, introduisez une formation de sensibilisation à la sécurité et enseignez des compétences pratiques à votre équipe.