Les polices de 28 pays à travers le monde se sont alliées pour démanteler un gigantesque réseau sophistiqué de cybercriminalité, Avalanche, qui a sévi dans 180 pays, infectant plus d’un demi-million d’ordinateurs et provoquant des pertes évaluées à plusieurs “centaines de millions d’euros” par Europol.

Il aura fallu 4 ans de coopération internationale pour faire tomber ce botnet géant, fleuron de la cybercriminalité mondiale, le 30 novembre 2016. Le réseau Avalanche, en activité depuis 2009, a été décrit par les experts et autorités comme la plus vaste infrastructure de contrôle de malwares connue à ce jour. Un communiqué d’Europol datant du jeudi 1er décembre détaille l’opération menée en collaboration entre les autorités allemandes et anglaises, Europol, Eurojust, le FBI et le bureau du procureur de Pennsylvanie.

Au total, 5 individus ont été arrêtés et de nombreux serveurs ont été saisis ou désactivés (dont de multiples serveurs de commande et de contrôle C&C) : 37 perquisitions, 39 serveurs saisis et 221 serveurs déconnectés. Avalanche est lié à de nombreuses familles de logiciels malveillants comme Bolek, Citadel, CoreBot, Marcher, Nymain, Ranbuys, TeslaCrypt, Tiny Banker UrlZone ou encore Vawtrak. La liste complète est donnée par l’US-CERT. Le botnet était composé d’un demi-million d’ordinateurs infectés avant sa chute et envoyait jusqu’à 1 million de mails piégés par semaine. Ses botmasters détenaient plus de 800 000 noms de domaines liés qui ont été détournés par les autorités (DNS sinkholing) !

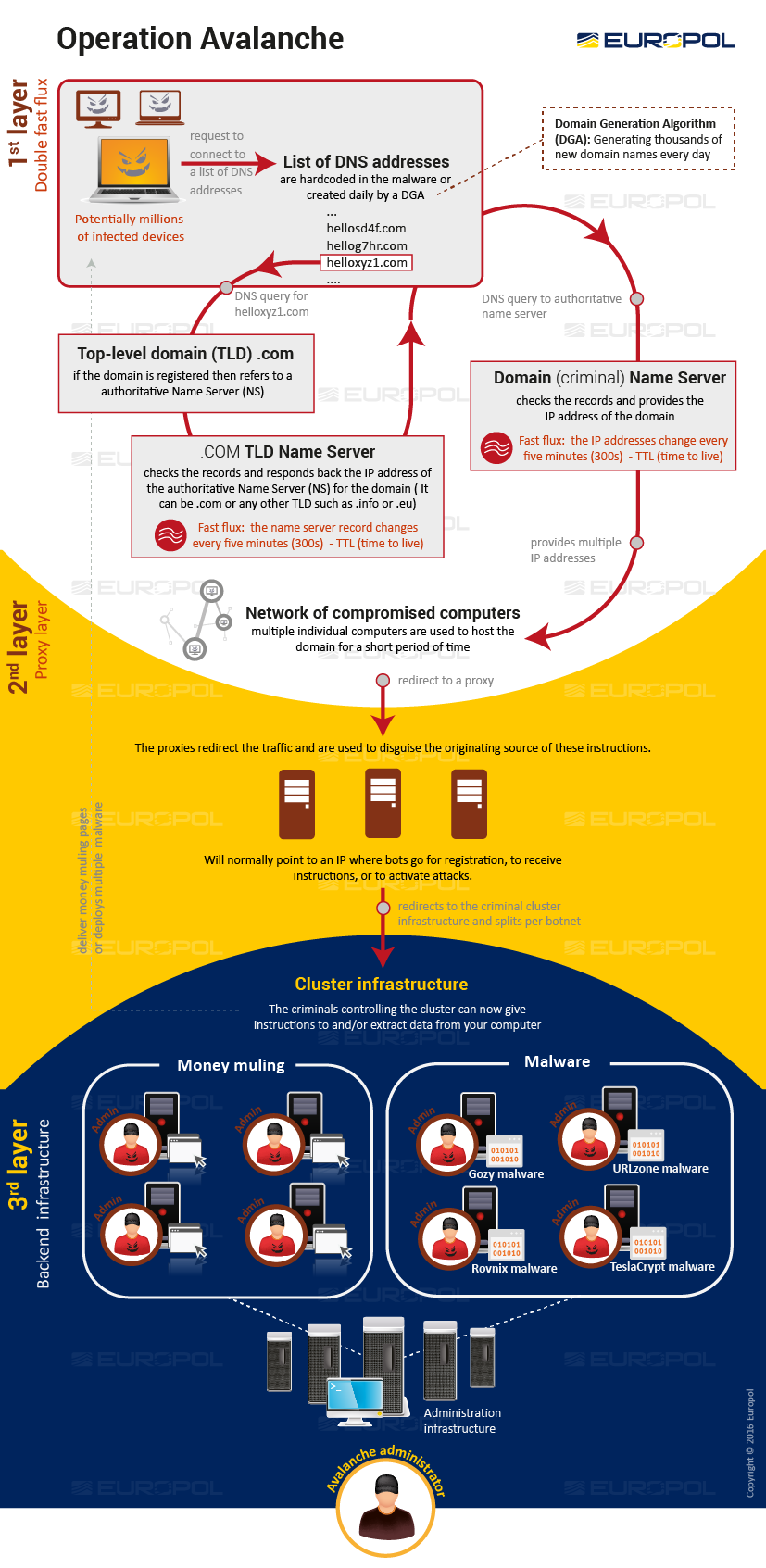

Les autorités expliquent la lenteur de l’enquête par le fait qu’Avalanche était organisé selon un modèle dit de « double flux rapide » (double fast flux), sur un modèle à l’échelle quasi-industrielle. Avec une telle configuration, l’emplacement du nom de domaine et le serveur de nom (DNS) peuvent changer très rapidement. Technique très prisée des cybercriminels car permettant une forte résilience face aux techniques d’investigation (changement d’hébergeur et donc de juridiction très rapide).

“Avalanche est unique de par sa taille, sa longévité et son adaptation à l’évolution des pratiques cybercriminelles“, assure Loïc Guezo, expert en cyber-sécurité chez Trend Micro.

Les responsables d’Avalanche employaient des mules pour blanchir l’argent volé via leurs méfaits sur Internet, qui touchaient en contrepartie un pourcentage des gains. Ce sont les mules qui sont chargées d’ouvrir des comptes bancaires afin qu’y soient virées les sommes d’argent sale à blanchir, puis de les faire transiter vers les responsables.

En Allemagne, une seule opération exploitant un ransomware a permis de dérober six millions d’euros à des particuliers et des entreprises. Le botnet Avalanche était surtout spécialisé dans la diffusion de ransomwares et de chevaux de Troie bancaires.

Il s’agit donc d’un succès avec un bilan très positif de l’opération. Cependant, l’affaire n’est pas terminée puisque seul le centre de contrôle est tombé, mais les centaines de milliers de machines demeurent infectées et vulnérables. De multiples outils de désinfection ont déjà été publiés par les sociétés éditrices de solutions de sécurité informatique, la liste est disponible notamment sur cet article de Shadow Server relatant l’opération contre Avalanche.

Des détails devraient être connus bientôt puisque la Botconf 2016 se tenait en même temps ne France.

Sources : NextInpact, Europol