L’équipe sécurité de Cisco vient de mettre à mal l’infrastructure du kit d’exploitation Angler. L’action à freiner l’expansion de Angler EK, à l’origine de campagnes de ransomwares agressives.

Angler EK permet aux cybercriminels l’exploitant de générer près de 60 millions de dollars de bénéfices par an via divers ransomwares tels que CryptoWall, CryptoLocker ou TeslaCrypt ! Dès qu’une vulnérabilité 0-day critique est découverte, les cybercriminels n’hésites pas à payer le prix fort pour se la procurer et l’intégrer dans le kit d’exploits Angler pour augmenter le nombre de victimes potentielles. Ce réseau semble avoir remplacé le défunt BlackHole, démantelé en 2013 après l’arrestation de son auteur.

Angler EK a été repéré pour la première fois en 2013 et il est rapidement devenu l’un des préférés des cybercriminels pour automatiser des attaques et mener diverses campagnes malveillantes, surtout reconnu pour son efficacité redoutable. Pour un cybercriminel, c’est donc un bon investissement… Aujourd’hui, Cisco annonce avoir porté un coup au réseau malveillant et déclare ainsi avoir ralenti la progression de ce dernier.

Angler Exploit Kit a subi une attaque de la part de Talos Research Group, une entité de Cisco dédiée à la cyber-sécurité. L’équipe a par ailleurs découvert et mis un terme à une campagne internationale de ransomware en lien direct avec le réseau Angler, ce qui va fortement ralentir son activité mondiale.

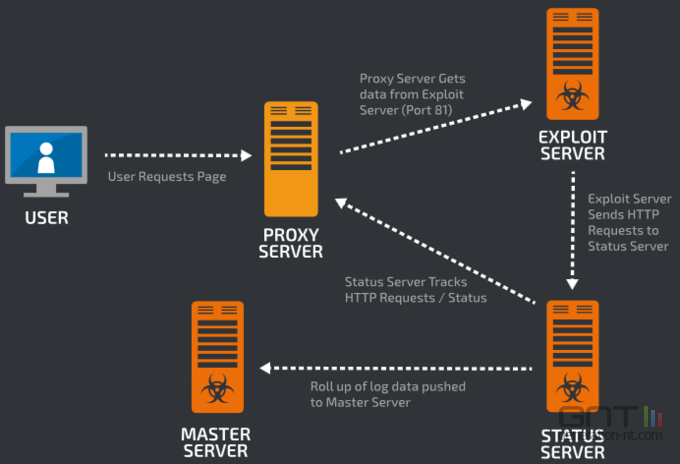

Les chercheurs en sécurité de Cisco et OpenDNS ont déterminé que les administrateurs d’Angler utilisaient massivement des serveurs proxy pour dissimuler leur infrastructure. En l’occurrence, des serveurs du fournisseur Limestone Networks basé à Dallas aux États-Unis. Avec l’aide de l’hébergeur, ces serveurs ont été déconnectés et les chercheurs ont pu procéder à une analyse en directe des données via des images disque de ceux-ci. L’analyse a par exemple révélé que sur une durée d’un mois, un seul serveur se connectait à 147 autres serveurs proxy pour masquer du trafic malveillant.

Ces serveurs ont représenté jusqu’à 50 % de l’activité d’Angler EK et ont ciblé 90 000 victimes par jour. Talos estime que si 3 % des utilisateurs infectés par un ransomware via un exploit d’Angler EK ont payé une rançon, cela représenterait plus de 60 millions de dollars par an de gains pour son auteur.

Selon le blog officiel Cisco, une mise à jour des produits a permis à Cisco de fermer l’accès aux clients et de stopper les redirections vers les serveurs proxy d’Angler. La société a également intégré un système de détection des intrusions répondant aux règles Snort pour détecter et bloquer les contrôles, et a livré des protocoles et d’autres informations pour permettre aux fournisseurs de services et à leurs clients de se protéger.

« C’est un coup dur pour l’économie émergente des cybercriminels qui tirent chaque année des centaines de millions de dollars des logiciels de rançon, de la vente d’adresses IP, d’informations de carte de crédit et d’informations personnelles sur le marché noir », a déclaré Cisco.

Les commentaires sont fermés.