La société de sécurité russe Doctor Web met en garde les internautes à propos d’un malware qui permet aux attaquants d’effectuer des envois massifs de mails et d’utiliser les machines infectées comme des esclaves de leur armée pour lancer des attaques DDoS de grande envergure.

Selon des chercheurs de la société, un cheval de Troie nommé “Trojan.Proxy.23012” a été découvert. L’application malveillante utilise une méthode de propagation et de distribution assez rare basée sur les réseaux P2P.

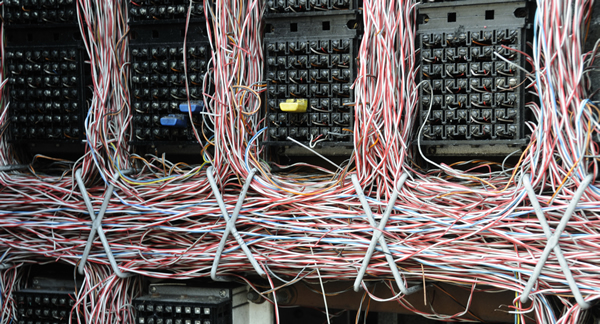

“Le botnet est composé d’ordinateurs infectés par le Trojan.Proxy.23012. Il est utilisé par les cybercriminels pour créer et contrôler des serveurs proxy dans le but de les utiliser pour envoyer du spam sur commande“. Voici un exemple de procédure typique ci-dessous :

- Un utilisateur sur un réseau peer-to-peer va télécharger le fichier exécutable qui sera un module malveillant crypté. Un algorithme très puissant est ensuite utilisé par le cheval de Troie afin de télécharger le malware sur d’autre ordinateurs et de les infecter.

- Une fois déchiffré, le malware lance un autre module qui lit la mémoire de l’ordinateur et d’autres applications malveillantes.

- Le programme est enregistré dans un compte utilisateur sous forme de fichier exécutable avec un nom aléatoire, puis modifie la base de registre de Windows pour s’octroyer la possibilité de se lancer automatiquement au démarrage du système d’exploitation.

- Le cheval de Troie est lancé automatiquement au démarrage de Windows. Le malware tente également de désactiver l’UAC sous Windows Vista et Seven. À l’étape finale du processus d’installation, le code malveillant est injecté dans explorer.exe.

Après avoir téléchargé le module DDoS (déni de service distribué, NDLR) , l’application malveillante autonome génère jusqu’à huit threads indépendants qui commencent l’envoi massif et continu de requêtes POST vers le serveur cible à partir d’une liste stockée par le cheval de Troie, ou essaie de se connecter avec un certain nombre de serveurs via SMTP, puis envoie massivement des données non sollicitées.

La liste complète contient quelques 200 sites et serveurs ciblent pour les attaques DDoS, dont certains sont connus, comme le portail love.com, appartenant à la société America On-Line, les sites de plusieurs grandes universités américaines, ainsi que les portails msn.com, netscape.com et bien d’autres.

L’application s’attrape selon un mode de propagation basé sur un système de pair a pair, mais rien à voir avec des fichiers veroller télécharger sur Bittorrent?

Les commentaires sont fermés.