Les utilisateurs de prises électriques connectées pourraient bien mettre en danger leur vie privée lorsqu’ils les utilisent pour contrôler des appareils chez eux, dans leurs entreprises ou ailleurs.

Bitdefender, leader technologique des solutions anti-malware et expert en cyber-sécurité, poursuit ses efforts de sensibilisation sur les risques liés à l’Internet des Objets (IdO). Les chercheurs Bitdefender ont effectué de nouveaux tests et ont découvert qu’une prise électrique connectée, très largement répandue, est vulnérable via des mises à jour du firmware malveillantes. Le pirate peut alors la contrôler à distance, ce qui expose l’utilisateur à des risques importants.

La configuration de l’appareil

Pour configurer l’appareil, l’utilisateur doit d’abord le brancher sur une prise murale. Ensuite, il doit télécharger l’application mobile correspondante depuis le Google Play Store ou l’App Store. L’application mobile pour Android compte plus de 10 000 téléchargements à ce jour.

Une fois l’application mobile installée, l’utilisateur doit choisir l’option “installer une nouvelle prise” et choisir un réseau Wi-Fi dans la liste proposée. L’application mobile se connecte alors via hotspot avec la prise. L’utilisateur est ensuite invité à renseigner la clé de sécurité de son réseau. Cette dernière est envoyée par l’application à la prise pour qu’elle puisse rejoindre le réseau Wi-Fi.

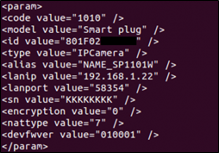

Une fois l’appareil connecté, il s’enregistre auprès des serveurs du fabricant par le biais de messages UDP contenant des informations sur le modèle, le nom de l’appareil et son adresse MAC. Les mêmes données, ainsi que la version du firmware, le port et l’adresse IP locale, sont envoyées en réponse à l’application.

Détection des vulnérabilités

En premier lieu, les chercheurs de Bitdefender ont remarqué que le hotspot entre la prise et l’application n’est que peu sécurisé (combinaison de nom d’utilisateur et de mot de passe faibles). En outre, l’application ne prévient pas l’utilisateur des risques encourus lorsqu’ils ne changent pas les informations d’identification par défaut. Pour ce faire, il faut cliquer sur « Edit/Modifier » sur le nom de la prise connectée dans l’écran principal, puis choisir un nouveau nom et un nouveau mot de passe.

En second lieu, les chercheurs ont remarqué que, lors de la configuration, l’application mobile transfère le nom d’utilisateur Wi-Fi et le mot de passe en texte brut dans le réseau. De plus, la communication entre l’appareil et l’application passant par les serveurs du fabricant est seulement codée, et non chiffrée. Le code, contrairement au chiffrement, peut être facilement inversé en utilisant un système accessible au public.

Enfin, une autre fonctionnalité de l’appareil est de pouvoir envoyer des notifications par e-mail à l’utilisateur à chaque fois qu’il allume ou éteint la prise. Toutefois, cette fonctionnalité nécessite d’accéder au compte de messagerie électronique avec les informations d’identification de l’utilisateur.

Les attaques possibles

Au vu des vulnérabilités découvertes ci-dessus, il existe deux types de cyber-attaques. Pour tester l’applicabilité des attaques, les chercheurs de Bitdefender ont créé un réseau local répliquant, aussi précisément que possible, les conditions réelles dans lesquelles des données sensibles sont communiquées.

Le contrôle de mot de passe à distance

Si un attaquant connaît l’adresse MAC de l’appareil et le mot de passe par défaut, il peut prendre le contrôle à distance de l’appareil pour le reprogrammer, ou accéder à toutes les informations utilisées par l’appareil, y compris l’adresse et le mot de passe de messagerie de l’utilisateur, si la fonctionnalité de notification par e-mail est activée. Cela peut conduire à une compromission totale du compte de messagerie lié, à moins que l’authentification à deux facteurs soit activée.

La mise à jour du firmware par injection de commande

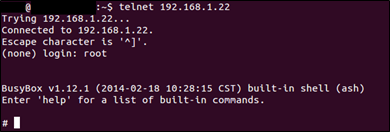

L’appareil hache ses propres informations d’identification à l’aide de l’algorithme MD5. Le « hachage » signifie que, pour chaque saisie (chaîne de données), une table de hachage fournit une valeur unique de 32 caractères. Cela se fait par la commande md5sum, qui reçoit le nom d’utilisateur et le mot de passe de l’appareil comme paramètres. Cette méthode est propice aux injections de commande car le mot de passe n’y est pas épuré. La technique d’épuration retire les caractères invalides généralement interdits dans les noms d’utilisateur, mots de passe ou adresses de messagerie tels que les virgules, les points d’interrogation ou les caractères Unicode.

Le mot de passe, par exemple, peut contenir le symbole « ; » qui peut être interprété comme la fin d’une commande. Ainsi, la commande initiale se termine avant « ; », et une commande spécifiée dans le nouveau mot de passe sera exécutée.

Lorsqu’un pirate exploite cette faille, les commandes spécifiées dans le nouveau mot de passe remplacent le mot de passe root et peuvent ouvrir le service Telnet intégré. Avec Telnet, le pirate peut, quelle que soit sa localisation, envoyer des commandes pour arrêter / démarrer / programmer l’appareil, et également lancer des commandes malveillantes, y compris exécuter des firmwares malveillants, ou utiliser l’appareil pour effectuer des attaques contre d’autres ordinateurs ou périphériques à l’intérieur du réseau local.

« Ce type d’attaque permet à un tiers malveillant de tirer parti de cette vulnérabilité, n’importe où dans le monde », affirme Alexandru Balan, Chercheur Sécurité en Chef chez Bitdefender. « Jusqu’à présent, la plupart des vulnérabilités IdO pouvaient être exploitées uniquement par le réseau de la maison connectée ; désormais cette faille permet aux pirates de contrôler les appareils à distance via Internet et de contourner les limites de la traduction d’adresse réseau. C’est une vulnérabilité très grave, nous avons même vu des botnets constitués à partir de ces prises électriques ! »

« L’une des actions les plus destructrices qu’un pirate peut causer est de supprimer le logiciel existant et d’implanter à la place, des malwares», affirme George Cabau, chercheur antimalware chez Bitdefender. « Pour les utilisateurs, les conséquences peuvent aller jusqu’à la perte du contrôle de tous les appareils connectés à leur réseau domestique puisqu’ils deviendront des armes d’attaque d’un réseau cybercriminel, en plus d’exposer leurs comptes de messagerie et leur contenu. »

Conseils pour les utilisateurs

Cette enquête rappelle aux utilisateurs qu’ils doivent tenir compte des dangers potentiels que représentent les objets connectés, car leur exploitation peut entraîner des conséquences graves pour leur vie privée. Bitdefender conseille aux utilisateurs :

- D’effectuer une recherche approfondie avant d’acheter un appareil connecté pour leur maison. Les revues spécialisées en ligne peuvent révéler les problèmes de confidentialité rencontrés par d’autres utilisateurs.

- De tester le gadget pour comprendre son fonctionnement (si possible). Comment se connecte-t-il à Internet, à quelles données a-t-il accès, où ces dernières sont-elles stockées et dans quelles circonstances ?

- De faire des recherches poussées sur le nouvel appareil, qui aideront les utilisateurs à comprendre tous les risques et les avantages : cet appareil peut-il se transformer en un danger pour la vie privée ? Si les informations qu’il utilise étaient récupérées, serait-il possible d’infiltrer le réseau Wi-Fi pour espionner des conversations privées et voler d’autres renseignements personnels ?

- De lire l’accord de confidentialité avant d’activer l’appareil et de le connecter à Internet.

Divulgation des données et statut des vulnérabilités

Bitdefender a divulgué ces informations en accord avec le fabricant de l’objet connecté cité. Bien entendu, les vulnérabilités ont été signalées conformément à la politique de divulgation de vulnérabilités de Bitdefender. Selon cette politique, les fabricants sont officiellement informés des découvertes et encouragés à résoudre les bugs / failles dans leurs produits. Les résultats sont rendus publics 30 jours après la déclaration initiale. Le fabricant concerné travaille sur un correctif qui sera publié au troisième trimestre 2016.

L’analyse technique a été réalisée par les chercheurs de Bitdefender, Dragos Gavrilut, Radu Basaraba et George Cabau.

Télécharger le livre blanc Bitdefender sur l’Internet des Objets ICI.