Kaspersky vient de publier une nouvelle enquête sur le groupe APT Tomiris, dont l’activité principale est la collecte de renseignements en Asie centrale. Cet acteur russophone utilise une grande variété de programmes malveillants développés rapidement et dans tous les langages de programmation imaginables, vraisemblablement dans le but d’entraver le processus d’attribution. Particularité relevée par les chercheurs : Tomiris déploie des logiciels malveillants qui étaient auparavant associés à Turla, un autre groupe APT notoire.

Tribune – Kaspersky a décrit publiquement Tomiris pour la première fois en septembre 2021, à la suite d’une enquête sur le détournement d’un serveur DNS d’une organisation gouvernementale de la Communauté des États indépendants (CEI). À l’époque, les chercheurs avaient noté des similitudes peu concluantes avec l’incident SolarWinds. Ils ont continué à suivre Tomiris en tant qu’acteur de la menace à part entière au cours de plusieurs campagnes d’attaque menées entre 2021 et 2023. La télémétrie de Kaspersky a permis de faire la lumière sur l’ensemble des outils du groupe et son lien éventuel avec Turla.

Tomiris cible les entités gouvernementales et diplomatiques de la CEI dans le but final de voler des documents internes. Les victimes occasionnellement rencontrées dans d’autres régions (comme le Moyen-Orient ou l’Asie du Sud-Est) s’avèrent être des représentants étrangers de pays de la CEI, ce qui confirme que Tomiris s’applique bien à viser des organisations et des personnes liées à la CEI.

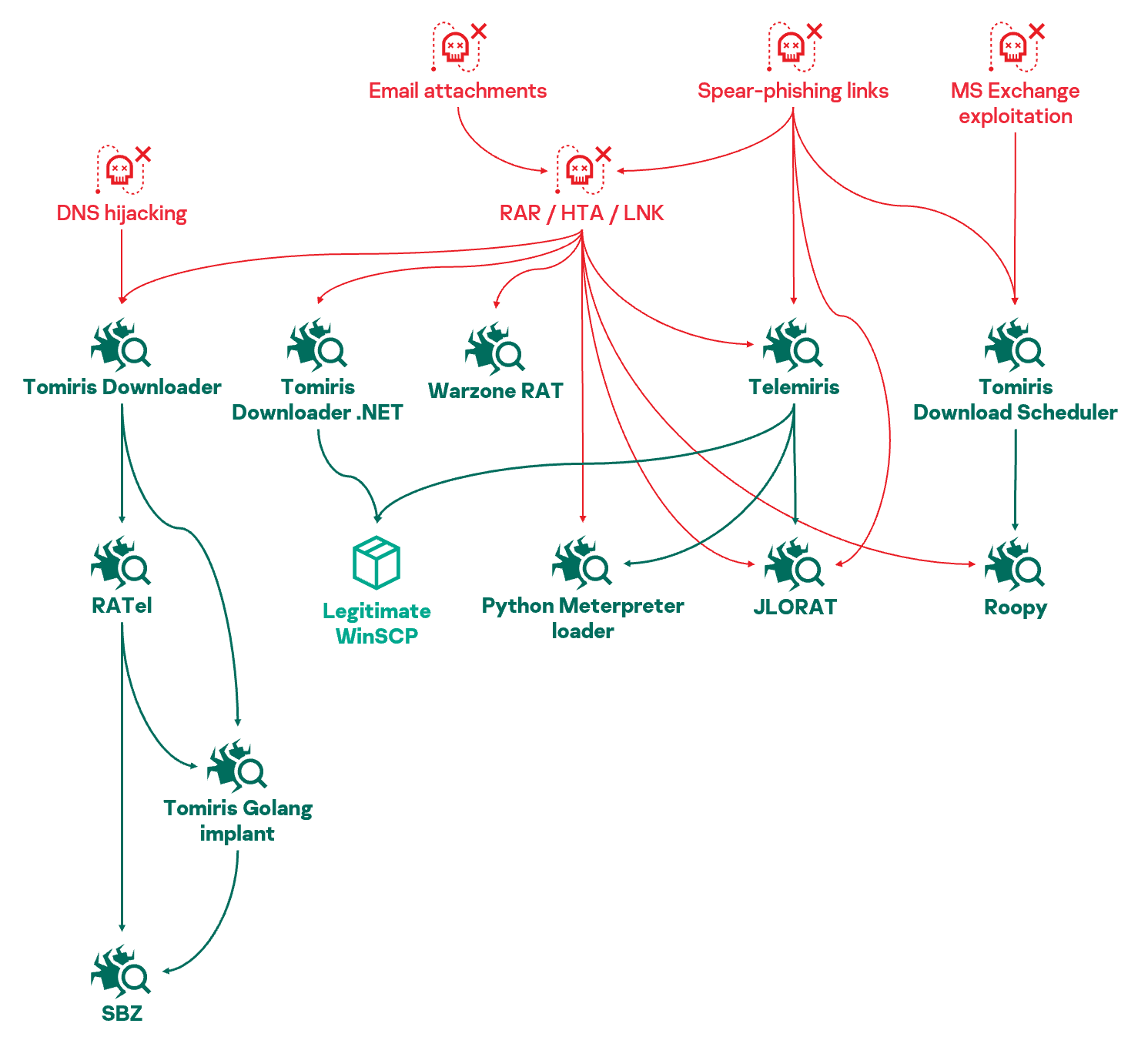

Tomiris s’en prend à ses victimes en utilisant une grande variété de vecteurs d’attaque : courriels de spear-phishing contenant des contenus malveillants (archives protégées par un mot de passe, documents malveillants, LNKs militarisés), détournement de serveur DNS, exploitation de vulnérabilités (en particulier ProxyLogon), téléchargements suspects de type “drive-by”, entre autres méthodes innovantes.

La particularité des opérations les plus récentes de Tomiris réside dans le fait qu’elles ont exploité les logiciels malveillants KopiLuwak et TunnusSched, auparavant associés à Turla. Cependant, malgré la mutualisation de cette boîte à outils, les dernières recherches de Kaspersky indiquent que Turla et Tomiris sont très probablement des acteurs distincts susceptibles de procéder à des échanges de techniques et de savoir-faire.

S’il ne fait pas de doute que Tomiris soit un acteur russophone, sa victimologue et ses échanges commerciaux ne correspondent pas du tout à ceux qui avaient été observés lors de l’enquête sur Turla. En outre, l’approche générale de Tomiris en matière d’intrusion et son intérêt moindre pour la furtivité ne correspondent pas au savoir-faire documenté de Turla. Toutefois, les chercheurs de Kaspersky estiment que l’exploitation d’outils communs est une preuve potentielle d’un certain degré de coopération entre Tomiris et Turla, dont l’ampleur est difficile à évaluer. En tout état de cause, selon la date à laquelle Tomiris a commencé à utiliser KopiLuwak, un certain nombre de campagnes et d’outils que l’on croyait liés à Turla pourraient en fait devoir être réévalués.

« Nos recherches montrent que le recours à KopiLuwak ou à TunnusSched n’est plus une preuve suffisante pour relier les cyberattaques à Turla. À notre connaissance, cet ensemble d’outils est actuellement exploité par Tomiris, que nous croyons fermement être un acteur distinct de Turla, bien que les deux acteurs aient probablement coopéré à un moment donné. L’étude des tactiques et des échantillons de logiciels malveillants ne nous permet pas de tirer des conclusions, et nous rappelle que les acteurs de la menace sont eux aussi soumis à des contraintes organisationnelles et politiques. Cette enquête illustre les limites de l’attribution technique, que nous ne pouvons surmonter que par le partage de renseignements », commente Pierre Delcher, chercheur principal en sécurité au sein de l’équipe internationale de recherche et d’analyse (GReAT) de Kaspersky.

Pour vous protéger des attaques ciblées par un acteur de menace connu ou inconnu, les chercheurs de Kaspersky recommandent de mettre en œuvre les mesures suivantes :

-

Fournissez à votre équipe SOC l’accès aux dernières informations sur les menaces (TI). Le portail Kaspersky Threat Intelligence Portal est un point d’accès unique aux renseignements sur les menaces de l’entreprise, qui fournit des données sur les cyberattaques et des informations recueillies par Kaspersky depuis plus de 20 ans.

-

Améliorez les compétences de votre équipe de cybersécurité pour faire face aux dernières menaces ciblées grâce à la formation en ligne.

-

Pour la détection des menaces au niveau des terminaux, l’investigation et la remédiation rapide des incidents, mettez en œuvre des solutions EDR.

-

Outre l’adoption d’une solution robuste de protection des terminaux, mettez en œuvre une solution de sécurité d’entreprise qui détecte les menaces avancées au niveau du réseau à un stade précoce.

-

Comme de nombreuses attaques ciblées commencent par du phishing ou d’autres techniques d’ingénierie sociale, proposez une formation de sensibilisation à la sécurité et enseignez des compétences pratiques à votre équipe.