D’après une nouvelle analyse de F5 Labs1, les cyberattaques qui frappent l’Europe émanent davantage de l’intérieur de ses frontières géographiques que de toute autre région du monde.

Tribune F5 Labs – Ce constat s’appuie sur une étude du trafic d’attaque à destination des adresses IP européennes entre le 1er décembre 2018 et le 1er mars 2019, de même que sur une comparaison avec les tendances observées aux États-Unis, au Canada et en Australie.

Principaux pays à l’origine des attaques

Les systèmes déployés en Europe sont ciblés par des adresses IP du monde entier. En examinant une carte mondiale, le F5 Labs a découvert que les pays originaires des attaques en Europe étaient analogues à ceux visant l’Australie et le Canada, mais différents de ceux s’attaquant aux États-Unis (qui subissent beaucoup moins d’attaques en provenance d’adresses IP européennes que l’Europe).

Les Pays-Bas se classent en tête des 10 premiers pays à l’origine des attaques, devant les États-Unis, la Chine, la Russie, la France, l’Iran, le Vietnam, le Canada, l’Inde et l’Indonésie. Les Pays-Bas ont lancé 1,5 fois plus d’attaques contre des systèmes européens que les États-Unis et la Chine réunis, et six fois plus que l’Indonésie.

Principaux réseaux (ASN) et FAI à l’origine des attaques

Le réseau néerlandais de HostPalace Web Solution (ASN 133229) est celui qui a lancé le plus grand nombre d’attaques, suivi par le Français Online SAS (ASN 12876). Vient ensuite NForce Entertainment (ASN 43350), lui aussi néerlandais. Ces trois entreprises sont des hébergeurs Web dont les réseaux apparaissent régulièrement dans les listes F5 Labs des principaux réseaux d’acteurs malveillants5.

72 % des ASN1 d’attaque répertoriés appartiennent à des fournisseurs d’accès Internet. 28 % à des hébergeurs Web. Dans le cadre de son analyse, F5 Labs a également identifié les 50 premières adresses IP qui s’attaquent à l’Europe2. Aussi les entreprises sont-elles désormais exhortées à vérifier leurs logs réseau afin de détecter les connexions émanant de ces adresses IP. De la même manière, les propriétaires de réseaux doivent enquêter sur les éventuelles violations imputables à ces adresses IP.

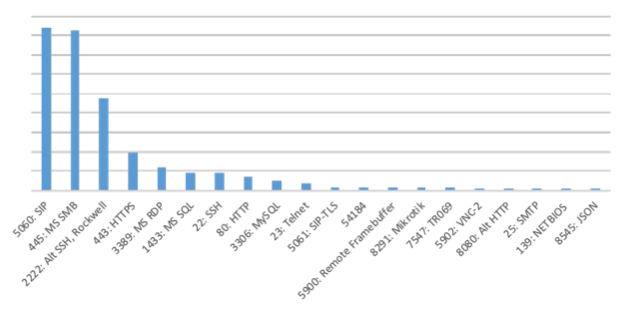

Principaux ports ciblés

L’examen des principaux ports ciblés4 a permis à F5 Labs d’établir le type de systèmes dans la ligne de mire des attaquants.

En Europe, le port 5060 est celui qui a subi le plus d’attaques. Il est utilisé par le service SIP (Session Initiation Protocol) pour la connectivité VoIP (Voice over IP) aux téléphones et aux systèmes de vidéoconférence. L’analyse du trafic d’attaque visant une destination spécifique lors d’événements mondiaux majeurs, tels que les récents sommets entre Donald Trump et Kim Jung Un ou encore Vladimir Poutine, montre que ce port est systématiquement pris pour cible. Le port 445, dédié à Microsoft Server Message Block (SMB), est le deuxième le plus attaqué, devant le port 2222, couramment utilisé en tant que port Secure Shell (SSH) non standard.

Bien se protéger

Au vu de ses recherches, F5 recommande aux entreprises de procéder à des analyses de vulnérabilité externes constantes afin d’identifier les systèmes exposés publiquement et de déterminer sur quels ports.

Il convient de bloquer les ports les plus sujets aux attaques sur tous les systèmes exposés publiquement (par exemple le port Microsoft Samba 445, ou les ports SQL 3306 et 1433) ou de mettre en place des mesures de gestion des vulnérabilités. Les applications Web qui reçoivent du trafic sur le port 80 doivent en outre être protégées au moyen d’un pare-feu pour applications Web (WAF), être continuellement analysées pour détecter les éventuelles vulnérabilités et se voir appliquer en priorité des mesures de gestion des vulnérabilités, notamment, sans s’y limiter, la correction des bugs et l’installation de correctifs.

F5 Labs constate également un grand nombre d’attaques par force brute* sur les ports prenant en charge des services d’accès tels que SSH. C’est pourquoi toutes les pages de connexion publiques doivent disposer de mécanismes de protection adéquats contre ce type d’attaques.

Sara Boddy, directrice de la division Threat Research chez F5 Labs explique :

« Les administrateurs réseau et les ingénieurs en sécurité doivent passer en revue les logs réseau afin d’identifier toutes les connexions vers les principales adresses IP à l’origine d’attaques. Dès lors qu’une entreprise subit des attaques émanant d’une de ces adresses IP, elle doit porter plainte pour violation auprès des FAI et des propriétaires des ASN de manière à ce qu’ils procèdent à la mise hors service de ces systèmes d’attaque ».

Sara Boddy ajoute :

« Concernant le blocage des adresses IP, l’établissement de longues listes de blocage peut se révéler difficile, tout comme le blocage d’adresses IP de FAI offrant des services Internet à des abonnés susceptibles de figurer parmi ses clients. Dans ces cas de figure, un appareil IoT infecté à l’insu de son propriétaire sera probablement utilisé comme système d’attaque et ne sera sans doute jamais désinfecté. Bloquer l’intégralité du trafic d’ASN ou de FAI peut poser problème pour la même raison. Le blocage de tout leur réseau empêcherait des clients d’engager des relations commerciales avec son entreprise. Sauf s’il s’agit d’un FAI desservant un pays dans lequel son entreprise n’exerce pas d’activités. Dans ce cas, le blocage géolocalisé au niveau d’un pays peut être un moyen efficace de filtrer un grand volume de trafic d’attaque et d’épargner à son système un traitement inutile. Il est par conséquent préférable de bloquer le trafic en fonction du schéma d’attaque sur ses pare-feu réseau et WAF. »

###

1En collaboration avec son partenaire en renseignement sur les menaces, Baffin Bay Networks, F5 Labs a entrepris d’étudier le paysage mondial des attaques afin d’en avoir un meilleur aperçu, région par région, et d’identifier les similitudes et les différences en matière d’attaquants et de ports ciblés. Cette série de documents de recherche s’intéresse aux attaques survenues au cours d’une même période de 90 jours en Europe, aux États-Unis, au Canada et en Australie.

2Les 50 principaux ASN d’attaque (par ordre décroissant, en fonction du nombre d’attaques).

|

ASN |

ASN Organization |

Country |

Industry |

|

133229 |

HostPalace Web Solution PVT LTD |

Netherlands |

Hosting |

|

12876 |

Online S.a.s. |

France |

Hosting |

|

43350 |

NForce Entertainment B.V. |

Netherlands |

ISP |

|

16276 |

OVH SAS |

France |

Hosting |

|

36352 |

ColoCrossing |

United States |

ISP |

|

4134 |

Chinanet |

China |

ISP |

|

50113 |

MediaServicePlus LLC |

Russia |

ISP |

|

56005 |

Henan Telcom Union Technology Co., LTD |

China |

Hosting |

|

45899 |

VNPT Corp |

Vietnam |

ISP |

|

17974 |

PT Telekomunikasi Indonesia |

Indonesia |

ISP |

|

4837 |

CNCGROUP China169 Backbone |

China |

ISP |

|

44244 |

Iran Cell Service and Communication Company |

Iran |

ISP |

|

3462 |

Data Communication Business Group |

Taiwan |

ISP |

|

7552 |

Viettel Corporation |

Vietnam |

ISP |

|

197207 |

Mobile Communication Company of Iran PLC |

Iran |

ISP |

|

58271 |

FOP Gubina Lubov Petrivna |

Ukraine |

Hosting |

|

8048 |

CANTV Servicios |

Venuzuela |

ISP |

|

4766 |

Korea Telecom |

South Korea |

ISP |

|

12880 |

Information Technology Company (ITC) |

Iran |

ISP |

|

18403 |

The Corporation for Financing & Promoting Tech… |

Vietnam |

ISP |

|

6739 |

Vodafone Ono, S.A. |

Spain |

ISP |

|

45090 |

Shenzhen Tencent Computer Systems Company Limited |

China |

ISP |

|

9121 |

Turk Telekom |

Turkey |

ISP |

|

206792 |

IP Khnykin Vitaliy Yakovlevich |

Russia |

ISP |

|

23650 |

CHINANET jiangsu province backbone |

China |

ISP |

|

9829 |

National Internet Backbone |

India |

ISP |

|

31549 |

Aria Shatel Company Ltd |

Iran |

ISP |

|

8151 |

Uninet S.A. de C.V. |

Mexico |

ISP |

|

49877 |

RM Engineering LLC |

Russia |

Hosting |

|

12389 |

PJSC Rostelecom |

Russia |

ISP |

|

9299 |

Philippine Long Distance Telephone Company |

Philippines |

ISP |

|

4812 |

China Telecom (Group) |

China |

ISP |

|

4808 |

China Unicom Beijing Province Network |

China |

ISP |

|

8452 |

TE Data |

Norway |

ISP |

|

16125 |

UAB Cherry Servers |

Lithuania |

Hosting |

|

29073 |

Quasi Networks LTD. |

Netherlands |

Hosting |

|

60999 |

Libatech SAL |

Lebanon |

ISP |

|

31034 |

Aruba S.p.A. |

Italy |

Hosting |

|

9498 |

BHARTI Airtel Ltd. |

India |

ISP |

|

7922 |

Comcast Cable Communications, LLC |

United States |

ISP |

|

44050 |

Petersburg Internet Network ltd. |

Russia |

ISP |

|

60781 |

LeaseWeb Netherlands B.V. |

Netherlands |

Hosting |

|

42590 |

Telemost LLC |

Ukraine |

Hosting |

|

393406 |

Digital Ocean, Inc. |

United States |

Hosting |

|

43754 |

Asiatech Data Transfer Inc PLC |

Iran |

Hosting |

|

23969 |

TOT Public Company Limited |

Thailand |

ISP |

|

18881 |

TELEFÔNICA BRASIL S.A |

Brazil |

ISP |

|

16509 |

Amazon.com, Inc. |

United States |

Hosting |

|

55577 |

Atria Convergence Technologies pvt ltd |

India |

ISP |

|

4230 |

CLARO S.A. |

Brazil |

ISP |

Remarque : l’ASN 29073 de Quasi Networks, un hébergeur « bulletproof » (pare-balles) bien connu qui n’a pas répondu aux plaintes pour violation,n’est plus attribué depuis le 24 mars 2019.

3Les 50 principales adresses IP qui se sont attaquées à des destinations en Europe entre le 1er décembre 2018 et le 1er mars 2019 :

Les entreprises doivent vérifier leurs logs réseau afin de détecter les connexions émanant de ces adresses IP, et les propriétaires de réseaux doivent enquêter sur les éventuelles violations imputables à ces adresses. Les réseaux associés à ces adresses IP apparaissent dans la liste des principaux ASN d’attaque, mais ces adresses IP d’attaque sont spécifiques à l’Europe, excepté deux : 62.210.83.136 et 46.166.151.117.

|

Source IP |

ASN Organization |

ASN |

ISP |

Country |

|

23.249.175.100 |

ColoCrossing |

36352 |

Net3 |

United States |

|

42.51.231.67 |

Henan Telcom Union Technology Co., LTD |

56005 |

CNISP-Union Technology (Beijing) Co. |

China |

|

194.63.142.249 |

MediaServicePlus LLC |

50113 |

MediaServicePlus LLC |

Russia |

|

37.49.231.160 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

37.49.231.132 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

62.210.84.142 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

185.53.88.46 |

Vitox Telecom |

209299 |

|

Estonia |

|

185.254.122.17 |

UGB Hosting OU |

206485 |

Russia |

|

|

37.49.231.188 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

167.114.1.144 |

OVH SAS |

16276 |

OVH Hosting |

Canada |

|

185.40.4.42 |

MediaServicePlus LLC |

50113 |

MediaServicePlus LLC |

Russia |

|

62.210.83.56 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

167.114.208.173 |

OVH SAS |

16276 |

OVH Hosting |

Canada |

|

37.49.231.187 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

62.210.86.106 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

62.210.86.117 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

62.210.88.58 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

62.210.83.104 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

37.49.231.236 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

37.49.231.122 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

62.210.83.136 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

176.119.7.170 |

FOP Gubina Lubov Petrivna |

58271 |

FOP Gubina Lubov Petrivna |

Ukraine |

|

216.170.120.176 |

ColoCrossing |

36352 |

Net3 |

United States |

|

185.107.83.129 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

185.107.80.62 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

185.107.80.153 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

46.166.142.35 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

192.227.220.213 |

ColoCrossing |

36352 |

ColoCrossing |

United States |

|

46.166.187.179 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

185.107.80.31 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

46.166.187.2 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

210.124.164.133 |

Korea Telecom |

4766 |

LG DACOM Corporation |

Republic of Korea |

|

46.166.139.6 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

167.114.174.232 |

OVH SAS |

16276 |

OVH Hosting |

Canada |

|

46.166.187.4 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

185.53.88.71 |

Vitox Telecom |

209299 |

|

Estonia |

|

62.210.84.176 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

46.166.148.3 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

149.56.45.214 |

OVH SAS |

16276 |

OVH Hosting |

Canada |

|

62.210.86.103 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

37.49.231.77 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

46.166.142.27 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

46.166.187.177 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

137.74.180.145 |

OVH SAS |

16276 |

OVH SAS |

France |

|

178.215.173.22 |

Telemost LLC |

42590 |

Telemost LLC |

Ukraine |

|

37.49.231.159 |

HostPalace Web Solution PVT LTD |

133229 |

Estro Web Services Private Limited |

Netherlands |

|

62.210.142.89 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

62.210.84.136 |

Online S.a.s. |

12876 |

Free SAS |

France |

|

46.166.151.117 |

NForce Entertainment B.V. |

43350 |

NFOrce Entertainment B.V. |

Netherlands |

|

62.210.84.153 |

Online S.a.s. |

12876 |

Free SAS |

France |

4Les 20 principaux ports et services attaqués.

5https://www.f5.com/labs/search._hunt_for_IoT

*Pour obtenir la liste des 100 principales paires d’informations d’identification utilisées dans les attaques SSH par force brute, reportez-vous au document intitulé The Hunt for IoT, volume 5.