Les cybercriminels ont ciblé au moins 8 guichets automatiques à billets de banque en Russie et ont volé 800 000 dollars en une seule nuit, par le biais d’une méthode mystérieuse, filmée via la vidéosurveillance qui montre simplement un suspect se dirigeant vers le DAB et ramassant les liquidités sans même toucher la machine.

Même les banques concernées ne pouvaient trouver aucune trace de logiciels malveillants ni d’intrusion au sein de leurs distributeurs automatique de billets (DAB) ou sur le réseau interne ! Le seul indice que les spécialistes de la banque ont pu trouver dans le disque dur de l’ATM (Automated Teller Machine) étaient deux fichiers contenant des journaux de logiciels malveillants, comme le relate Kaspersky qui a étudié la cyberattaque en détails…

Les fichiers journaux contenaient les phrases : “Take the Money Bitch!” Et “Dispense Success“. Ce petit indice a été suffisant pour les chercheurs de l’entreprise de sécurité russe Kaspersky, qui ont enquêté sur les attaques de DAB, afin de trouver des échantillons de logiciels malveillants liés au cyber-casse.

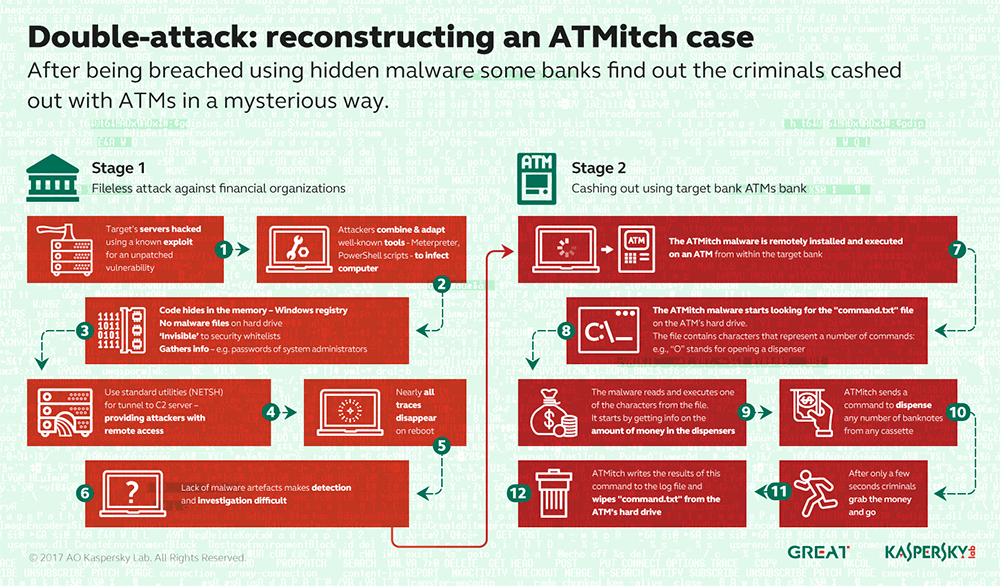

En février, Kaspersky Labs a signalé que des attaquants ont réussi à toucher plus de 140 entreprises, y compris des banques, des organismes de télécommunications et des organisations gouvernementales, aux États-Unis, en Europe et ailleurs avec un logiciel malveillant “Fileless” (sans fichier, malware en mémoire, ndlr), et a fourni quelques détails sur les cyberattaques.

Selon les chercheurs russes, les attaques contre les banques ont été effectuées à l’aide d’un logiciel malveillant de type “Fileless” qui réside uniquement dans la mémoire (RAM) des guichets automatiques infectés plutôt que sur le disque dur. Lors du Kaspersky Security Analyst Summit à St. Maarten lundi, les chercheurs de sécurité Sergey Golovanov et Igor Soumenkov ont profité des récents piratages de distributeurs de billets qui ont ciblé deux banques russes pour décrire comment les attaquants ont utilisé des logiciels malveillants sans fichiers pour gagner l’accès total aux systèmes bancaires et aux espèces stockés dans les machines.

Les logiciels malveillants en question ont précédemment été repérés en action au Kazakhstan et en Russie. Ils sont directement injectés et exécutés en mémoire à distance sur les guichets automatiques via leur module d’administration à distance, ce qui donne aux pirates informatique la possibilité de former un tunnel SSH, de déployer le malware et d’envoyer la commande au moment souhaité au distributeurs automatique de billets pour distribuer des espèces.

Étant donné que le logiciel malveillant “Fileless” utilise les outils légitimes existants sur les machines afin qu’aucun logiciel malveillant ne soit installé sur le système, le DAB traite le code malveillant comme un logiciel légitime, permettant aux opérateurs distants d’envoyer la commande au moment où leurs associés sont présents devant le guichet infecté pour ramasser l’argent. Ce vol massif de billets de banque ne nécessite que quelques secondes avant que l’opérateur ne se déplace physiquement à proximité de la machine. Une fois que le guichet automatique a été vidé de son contenu, l’opérateur “signe” en laissant une très petite trace pour le logiciel malveillant.

Cependant, cette attaque à distance n’est possible que si un attaquant accède au DAB par le biais du réseau de back-end de la banque, un processus nécessitant des compétences d’intrusion réseau beaucoup plus sophistiquées.

Comme l’ouverture du panneau du guichet automatique peut également déclencher une alarme, les attaquants exploitent aussi une forme de pénétration physique très précise : ils percent un trou de la taille d’une balle de golf dans le panneau avant du DAB pour obtenir un accès direct au tableau de distribution en utilisant un contrôle distribué en série. Cette méthode a été révélée lorsque Golovanov et Soumenkov ont réussi à faire avancer l’enquête sur la cyberattaque après que la police ait arrêté un homme déguisé en ouvrier du bâtiment en flagrant délit d’injection de commandes malveillantes sur le DAB.

Le suspect a été arrêté avec un ordinateur portable, des câbles et une petite boîte. Bien que les chercheurs n’aient pas nommé le fabricant des DAB affectés et les banques concernées, ils pensent que les cyber-braqueurs ont déjà utilisé l’attaque en Russie et en Europe. En fait, cette technique affecte également les guichets automatiques dans le monde entier, ce qui les rend vulnérables en à peine quelques minutes.

À l’heure actuelle, le groupe de pirates derrière ces piratages de distributeurs automatiques de billets est inconnu, mais le programme présent dans chacune des attaques contient des références à la langue russe, et les techniques et procédures utilisées ressemblent à celles des gangs de cybercriminels spécialisés dans l’attaque de banques Carbanak et GCMAN.

Les attaques de logiciels malveillants sans fichiers sont de plus en plus fréquentes. Juste durant le mois dernier, les chercheurs ont trouvé un nouveau logiciel malveillant de ce type baptisé DNSMessenger, qui utilise des requêtes DNS pour mener des commandes malveillantes PowerShell sur des ordinateurs compromis, ce qui rend le malware difficile à détecter. Une technologie dans l’air du temps disons…

Les commentaires sont fermés.