Alors que le fabricant chinois de PC Lenovo nous avait habitué à placer des malwares pré-installer sur ses machines, ce n’était pas le cas de Dell. Pourtant, un chercheur à découvert un certificat auto-signé représentant un risque important pour la sécurité des machines. Dell a réagit en s’excusant et en publiant un guide pour remédier à cela.

En février (et à plusieurs autres reprises), Lenovo était pris en flagrant délit d’installation d’un faux certificat de sécurité émis par Superfish, afin d’injecter des adwares au sein des machines vendues. Plus étonnant, c’est aujourd’hui Dell qui se retrouve dans une situation qui ressemble fort à celle de Lenovo…

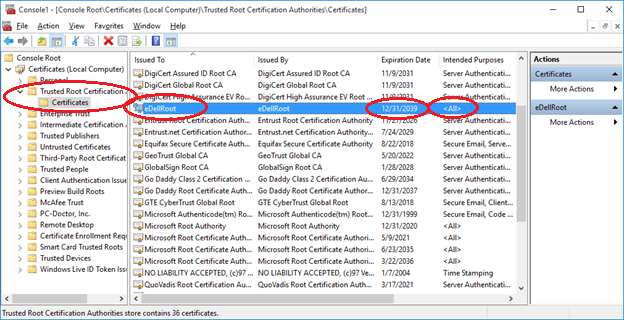

En effet, sur certains ordinateurs portables, Dell est accusé d’avoir installé par défaut un certificat de sécurité sans valeur, puisque ce dernier se voit répliqué sur toute un gamme de machine, avec la même clé privée. Totalement inutile donc, et cela représente un sérieuse menace. C’est le développeur Joe Nord qui a découvert le fameux certificat « eDellRoot » (sur un Dell Inspiron 5000 mais les XPS 13 et XPS 15 sont aussi touchés), et qui a ensuite publié un billet de blog sur le sujet. Le certificat dispose des droits maximaux sur le système et d’une date de validité très longue (2039).

Attaques Man in the middle facilitées

En analysant de plus près ce fichier, le chercheur en sécurité Kevin Hicks, alias « rotorcowboy », a découvert que ce certificat de sécurité était assorti de sa clé privée et qu’elle était identique pour chaque PC. Extraire la clé privée est relativement facile. Une personne malintentionnée pourrait donc, désormais, l’utiliser pour créer des attaques par interception sur tous les PC Dell qui intègrent ce certificat.

Des chercheurs de chez Duo Security ont publié un article indiquant que les clés identiques sur les machines pouvaient bien être exploitées à des fins malveillantes et qu’ils avaient d’ailleurs réussi à faire quelques tests positifs. Pour mieux refléter le danger inhérent à la situation, ils précisent en outre que leurs recherches ont montré qu’un système de type SCADA (infrastructures de contrôle et de gestion des données sur de larges échelles) utilisait ces certificats pour fournir des services via HTTP. Un cas typique d’exploitation serait l’interception des données entrantes et sortantes d’une machine sur un réseau ouvert (Wi-Fi public) par un pirate qui pourrait ensuite se servir des clés pour introduire un code malveillant arbitraire ou plus simplement, observer tout le trafic chiffré via TLS et récupérer ainsi des données sensibles telles que les mots de passe et les coordonnées bancaires.

Du coup, on se retrouve dans une situation similaire à celle de Lenovo il y a quelques mois ! Une seule chose reste à déterminer : y a t-il d’autres constructeurs de PC qui s’autorisent ce genre de chose ? L’avenir nous le dira…

De son côté, Dell a rapidement réagit en indiquant que le certificat en question a été supprimé de toutes les nouvelles machines et un guide complet a été publié afin de montrer le processus de suppression totale. Notez qu’un autre chercheur en sécurité, Hanno Böck, a mis en ligne une page permettant de tester la présence du certificat sur une machine Dell. Pur finir, un FixIt a été déployé par Dell, téléchargeable à cette adresse, qui règle le soucis en un clic.

« Nous regrettons profondément ce qui s’est passé et faisons en sorte de résoudre le problème », peut-on lire dans une note de blog officielle qui vient d’être publiée.