Les ingénieurs de Kaspersky Lab ont identifié un virus très sophistiqué qui sévirait depuis 7 ans. Présenté comme une réalisation étatique, il aurait ciblé spécifiquement les agences gouvernementales et représentations diplomatiques de plusieurs pays dont la France.

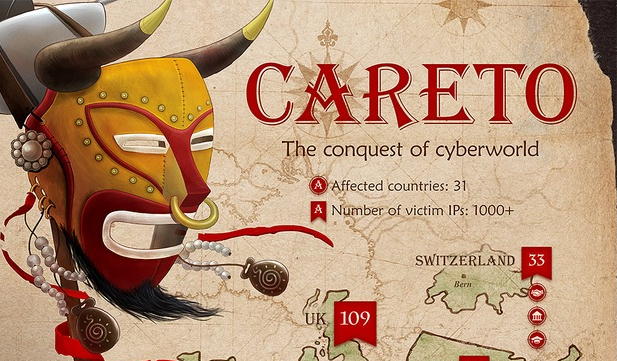

Selon les chercheurs de Kaspersky Lab, le virus The Mask également nommé Careto sévirait depuis 2007 et disposerait de techniques et d’un code de programmation surpassant tous les programmes malveillants « étatiques » découverts jusqu’à maintenant. Selon Kaspersky, ce haut degré de sophistication et sa capacité à rester caché n’est pas normale pour des groupes cybercriminels. Il semble que le virus ait été actif depuis 2007 jusqu’au mois dernier lorsque les serveurs de commande ont été désactivés suite à l’enquête menée par l’éditeur russe. Sa période la plus active aurait été durant l’année 2012. Ses cibles principales auraient été les gouvernements et missions diplomatiques, les entreprises du secteur énergétique, les organismes de recherche, les sociétés de capitaux privés ou encore des militants politiques. 31 pays dont la France auraient été visés. Kaspersky Lab indique que 380 personnes ou organisations ont été identifiées comme victimes. Le Maroc et le Brésil seraient les principales destinations visées devant le Royaume-Uni et la France.

Un arsenal ultra-complet

Kaspersky précise que le malware utilise différentes méthodes très sophistiquées en particulier pour se cacher tout en se maintenant dans les machines infectées. Il serait capable de dérober des documents, des clés de chiffrement, des données liées aux configurations VPN, des clés de signature Adobe, ce qui donnerait aux pirates la possibilité de signer les documents PDF comme s’ils étaient eux-mêmes propriétaires des clés. « C’est un groupe d’élite en matière d’APT (Advanced Persistent Threat) – qui utilise des méthodes sophistiquées pour maintenir son empreinte dans les machines infectées », affirme Costin Raiu, directeur des la recherche au sein de Kaspersky Lab. « Jusqu’à maintenant selon moi, le meilleur groupe APT était celui derrière le malware Flame et ces gars sont plus forts ». Rappelons que Flame, découvert par le même éditeur Kaspersky en 2012, aurait été conçu par la même équipe derrière Stuxnet, le malware qui s’était attaqué aux centrifugeuses de Natanz en Iran. Stuxnet aurait été créé par des équipes américaines et israéliennes et rien ne dit selon Kaspersky que ce sont les mêmes personnes qui agissent derrière The Mask. L’éditeur indique toutefois que les concepteurs de ce programme sont des personnes dont la langue natale serait l’espagnol.

Des infections grâce à du spear-phishing et de faux sites

Et si l’éditeur Russe s’est intéressé à « The Mask » c’est notamment car ses propres produits de sécurité étaient visés. Pour éviter d’être détectés, les attaquants exploitaient une faille des logiciels de sécurité corrigée plusieurs années auparavant.

Quant au mode d’infection, il est lui à première vue relativement classique. Il repose sur des emails de phishing ciblés ou spear-phishing. Dans des messages étaient insérés des liens vers un site Web malveillant hébergeant différents exploits « conçus pour infecter les visiteurs, en fonction de la configuration du système. »

Une fois le visiteur infecté, il était redirigé vers le site sain vers lequel le lien intégré dans l’email était censé le conduire. Le malware installé, il permettait “d’intercepter tous les canaux de communication et de collecter les informations vitales du système infecté.“

Peut-être des versions iOS

Kaspersky pense qu’il s’agit d’un virus étatique compte tenu de son degré de sophistication mais aussi parce qu’il contiendrait un exploit possiblement fourni par l’entreprise française Vupen, spécialisée dans la fourniture de exploits de type zéro-day aux agences de renseignements.

« Il est extrêmement difficile à détecter en raison d’un rootkit furtif. Careto est un système hautement modulaire, qui supporte des plugins et des dossiers de configuration. Cela lui permet d’exécuter de nombreuses fonctions » précise encore Kaspersky.

L’analyse réalisée par l’éditeur l’amène à penser que « cette campagne pourrait être commanditée par certains États ». Pour étayer cette hypothèse, les chercheurs mettent notamment en avant « un très haut degré de professionnalisme dans les procédures opérationnelles » du groupe de pirates.

Vupen a toutefois démenti que l’exploit provienne de chez eux. The Mask existerait sous deux versions Linux et Windows mais les chercheurs de Kaspersky n’excluent pas qu’il existe également des versions pour smartphones ou tablettes dans les environnements Android et iOS. Le module de siphonnage des données utilise deux couches de chiffrement –RSA et AES pour les communications avec les serveurs de commande & contrôle.

La présentation détaillée du malware est accessible à cette adresse.

Source : l’Informaticien

Les commentaires sont fermés.