Les prévisions sont toujours difficiles à faire et doivent être prises avec précaution. Du moins celles qui ont tendance à voir dans chaque bug, défaillance ou incident, un signe de l’imminence d’un Pearl Harbor numérique.

Communiqué de presse – Ainsi Sophos a décidé d’adopter une autre approche en prenant le questionnement concernant l’”internet de demain” au pied de la lettre. Plusieurs experts, travaillant à différents postes techniques chez Sophos, se sont exprimés les thématiques clés à leurs yeux des six prochains mois. Voici donc les prédictions de Sophos, qui reflètent les sujets ayant retenu l’attention des experts – des prédictions qui pourraient véritablement se réaliser. Retrouvez l’infographie dédiée en bas d’article.

Les 7 prévisions de Sophos en matière de cybersécurité pour 2018 (qui pourraient bien se réaliser)

1. Plus d’attaques « sans fichier »

À ce jour, les attaques « sans fichier » ont été assez isolées, mais elles semblent prendre de plus en plus d’importance à l’image de Poweliks, Angler, Kovter et plus récemment Powmet. Il s’agit d’une réponse naturelle au déploiement à grande échelle de l’apprentissage automatique. Sophos s’attend également à voir une augmentation des abus au niveau de Powershell.

2. Un Fuzzing plus intelligent, pour tout le monde

Une amélioration significative au niveau de la sophistication du fuzzing est attendue. Le fuzzing peut être utilisé pour créer automatiquement des milliards de tests dits « stupides », et le prochain défi consistera à rendre ces tests plus intelligents, en alimentant le processus de création du test en connaissances additionnelles concernant les principes de fonctionnement d’un programme.

Cependant, l’exploration automatique du code est difficile. Les techniques hybrides tentent d’équilibrer la vitesse des tests « stupides » avec l’efficacité d’autres tests, quant à eux plus intelligents, tout en évitant de se perdre dans une trop grande quantité de choix.

Un certain nombre d’approches prometteuses pour améliorer le fuzzing ont déjà été démontrées, et nous approchons du moment où ces différentes techniques seront enfin combinées et rendues publiques.

3. Se préoccuper du « qui » et « quoi », mais pas du « où »

Traditionnellement, la sécurité se concentre sur un domaine dans son ensemble. Alors que nous cherchons à estomper les frontières entre un réseau classique et internet, ce qui compte, ce sont les identités et les assets qui se trouvent dans ce domaine. Nous devons déterminer le risque en fonction de l’identité et des assets associés à cette identité. Lorsqu’une alerte est déclenchée en tenant compte de ces facteurs, les DSI sont conscients des enjeux et peuvent agir de manière appropriée et rapidement.

4. Se focaliser sur l’atténuation des exploits

L’installation des correctifs/patchs n’est plus une opération que l’on peut se permettre de différer à plus tard, après l’intégration définitive de ces changements par exemple, ou bien dans l’attende d’une attaque.

Dans les six à douze prochains mois, la mise en œuvre de mesures d’atténuation des exploits, la protection contre l’utilisation de bugs et de vulnérabilités connus ou inconnus, et la manière avec laquelle les cybercriminels exploitent ces bugs et vulnérabilités, sera essentielle pour garder une longueur d’avance.

Le plus préoccupant c’est qu’il existe une multitude de nouveaux éditeurs, qui se concentrent uniquement sur la détection de fichiers PE (Portable Executable), vantant l’apprentissage automatique comme étant la sécurité ultime et définitive. Cette approche n’est pas bonne du tout : l’apprentissage automatique est formidable, mais il ne s’agit que d’une couche, dans une approche de la cybersécurité qui doit en contenir plusieurs.

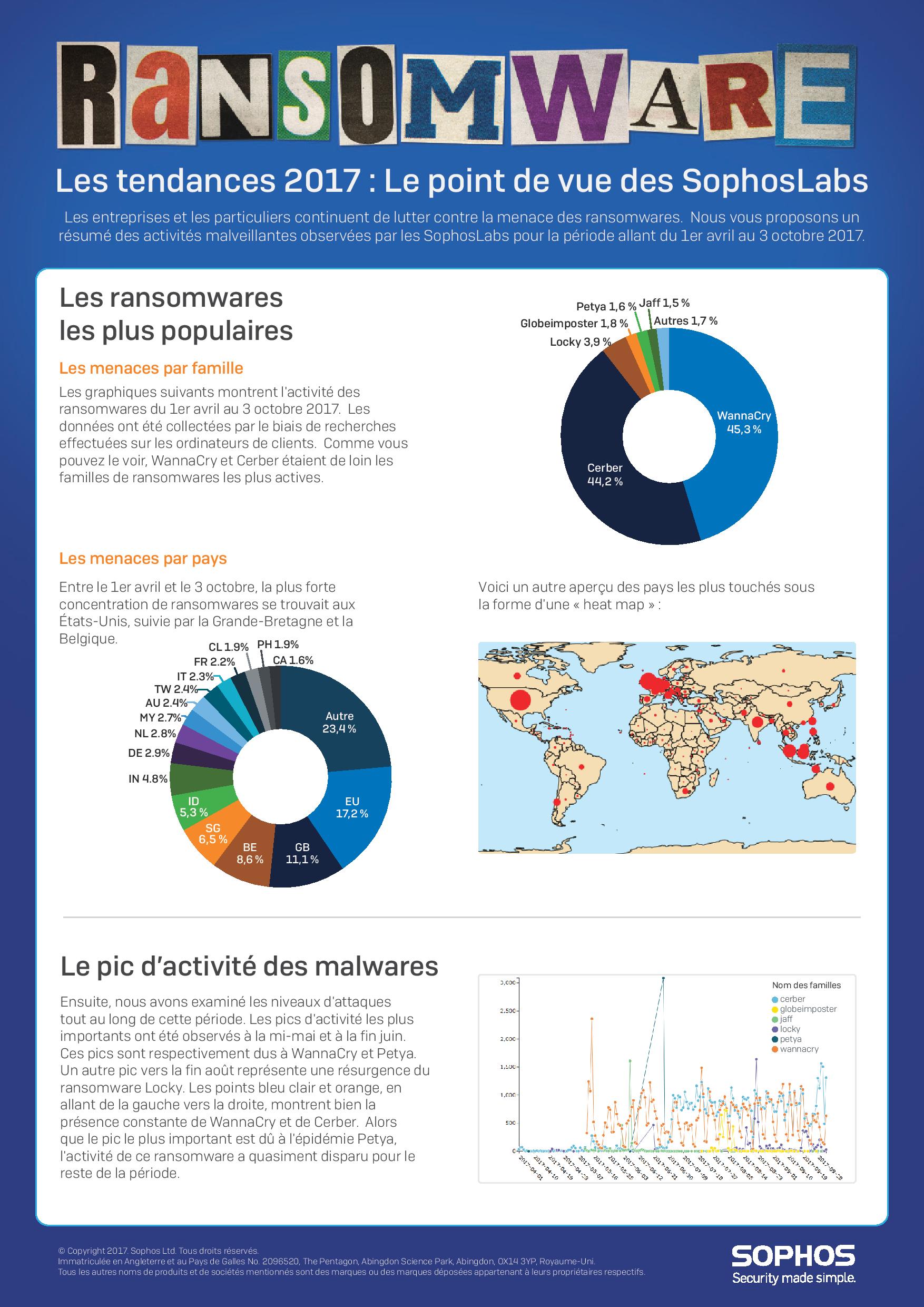

5. Les ransomwares cibleront toutes les plateformes

SophosLabs a récemment publié un rapport concernant les Malwares en 2018 démontrant que si les ransomwares ont principalement attaqué les systèmes Windows au cours des six derniers mois, les plateformes Android, Linux et MacOS n’étaient pas non plus épargnées. Par exemple, le nombre d’attaques ciblant des clients Sophos, qui utilisent des appareils Android, a augmenté presque tous les mois en 2017 avec 30,4 % de ransomwares Android traités en septembre étaient des ransomwares contre une prévision d’environ 45 % en octobre.

Par ailleurs, le rapport indique en outre que deux types de cyberattaques Android ont fait leur apparition : le verrouillage du téléphone sans chiffrement des données et le verrouillage du téléphone avec chiffrement des données. La plupart des ransomwares Android ne chiffrent pas les données utilisateur, mais le simple fait de verrouiller un écran, en échange d’argent, est suffisant pour poser de sérieux problèmes à la victime, surtout si l’on considère que ce type d’appareil personnel est l’un des plus utilisés. Nous nous attendons donc à ce que les ransomwares Android continuent d’augmenter, jusqu’à devenir le type de malwares dominant sur cette plateforme mobile en 2018.

6. Le ransomware adaptatif

Sur la base de certaines tendances évoquées, la façon dont le ransomware est utilisé pourrait évoluer. Contrairement à la plupart des autres malwares, les ransomwares sont « bruyants » et « effrayants ». En effet, ils ne fonctionnent pas sans que la victime le sache, et leur but est de lui faire peur. Comme les outils de cybersécurité deviennent de plus en plus efficaces pour lutter contre les ransomwares, certains cybercriminels utilisent cette technique « bruyante » pour dissimuler autre chose, ou bien en dernier recours pour extorquer de l’argent d’une autre manière en utilisant, par exemple, des enregistreurs de frappe ou des mineurs de crypto-monnaie.

Une fois l’infection propagée par ce ransomware supprimée, il est facile de penser que le tour est joué. En fait, les questions à se poser sont les suivantes : « pourquoi s’est-il déclenché maintenant ? », « qu’est ce qui était, ou est toujours, en cours d’exécution sur l’ordinateur, à l’endroit où le ransomware a été trouvé ? ».

7. Les données représentent une responsabilité, pas uniquement des ressources

Avec l’application du nouveau règlement européen sur la protection des données (RGPD) en mai 2018, les professionnels de la sécurité doivent s’attendre à passer du temps au cours des 6 prochains mois à identifier les données personnelles et les traitements qui les concernent, à faire très attention à leur stockage et à supprimer toutes celles qui sont inutiles. Ce dernier point est important : en stockant moins de données, les DSI limitent les risques.

Cette approche s’applique à l’ensemble des activités de l’entreprises, mais concerne plus encore les ressources exposées telles que les serveurs web. Ces derniers devraient seulement avoir accès à la quantité minimale de données dont ils ont besoin et rien de plus. Pourquoi un serveur web doit-il avoir accès au numéro de sécurité sociale d’un individu, par exemple ? Peut-être l’entreprise en aura-t-elle besoin pour d’autres raisons, ou bien son serveur web devra peut-être le collecter une fois, mais il n’est pas systématiquement nécessaire de le conserver.

Ci-dessous, l’infographie sur les résultats du rapport 2018 des SophosLabs sur les malwares :